前回のLockBit: LockBitとは?

LockBitは、サービスとしてのランサムウェア(RaaS、Ransomware-as-a-Service。)組織で、2019年9月に初めて登場し、初期バージョンで暗号化されたファイルに追加された「.abcd」という接尾辞により、かつては「ABCDランサムウェア」として知られていました。洗練された技術、高度な自動化、効率的な恐喝で知られるこのグループは、企業、政府、教育、医療組織を標的とした攻撃を世界的に数多く仕掛けており、多くの国家安全保障機関から高度な持続的脅威(APT)組織に分類されている。私たちは昨年、Disclosureこの組織をめぐって。

ロックビットのテクノロジーは反復を続け、複数のバージョンを開発しています:

- LockBit 1.0 (2019): ".abcd "暗号化接尾辞を特徴としています。Windowsプラットフォームをサポートし、RSA+AESアルゴリズムを使用し、高速で動作します。

RaaSモデルの代表例として、LockBitは開発者のコアを通してランサムウェア ツールキットを提供し、以下を魅了しています。ロックビットは、中核となる開発者を通じてランサムウェア・ツールキットを提供し、特定の攻撃、侵入、展開を担当する「アフィリエイト」を集め、平均的な攻撃者の70%のシェアを持つ身代金の共有を通じて協力を促している。さらに、その「二重身代金」戦略も非常に圧迫的で、一方ではファイルを暗号化し、他方ではデータを盗んで公開すると脅し、被害者が身代金の支払いを拒否すると、そのデータは独自のリークサイトに掲載される。

技術的には、LockBit は Windows と Linux システムの両方をサポートし、マルチスレッド暗号化と AES-NI コマンドセットを使用して高性能な暗号化を実現します。LockBitはマルチスレッド暗号化とAES-NIコマンドセットを使用して高性能な暗号化を実現し、イントラネットを水平に移動する機能(PSExec、RDPバーストなどを使用)や、暗号化前にデータベースをアクティブにシャットダウンしたり、バックアップを削除したり、その他の重要なサービスを停止したりする機能を備えています。

LockBitの攻撃は高度に体系化されていることが多く、典型的なAPTの特徴を備えています。攻撃チェーン全体はおおよそ次のとおりです:

LockBitは活動期間中に数々の波を起こしてきました:

2022年第2四半期に世界の身代金要求攻撃の40%以上を占める。

累積で1,000以上の組織に影響を与え、ContiやREVILのような既存のグループをはるかに凌駕しています。span leaf="">身代金の成功率は極めて高く、2022年に提示された1億ドルの身代金の半数以上が無事に手に入ったという。

しかし、いくら強力でも、ロックビットは無敵ではありません。LockBitのウェブサイトは、英国国家犯罪局、米国連邦捜査局、ユーロポール、および国際的な警察機関の連合による合同法執行活動で押収され、多数のLockBitメンバーが逮捕または指名手配されましたが、中核となる開発チームはまだ完全には解体されておらず、サンプルの一部は依然としてダークウェブで流通しており、分派グループによって使用され続けています。

速報:LockBitサイトがハッキングされる

本日、SlowMistは、LockBitのオニオンサイトがハッキングされ、攻撃者がコントロールパネルを乗っ取っただけでなく、データベースを含むパッケージ化されたファイルも公開しているという情報を得ました。これにより、ビットコインアドレス、秘密鍵、チャットログ、関連会社などの機密情報を含むLockBitのデータベースが危険にさらされた。

<

<

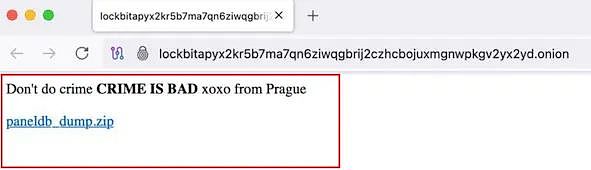

さらに劇的なことに、ハッカーたちは改ざんされたサイトに「犯罪を犯すな、犯罪は悪いことだ、プラハから」という意味深なメッセージを残した。プラハより"

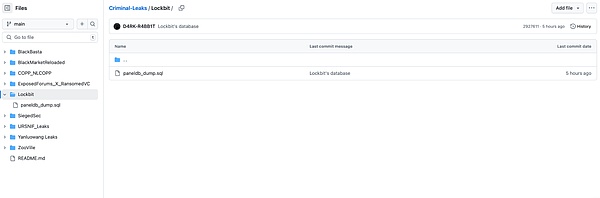

その後まもなく、データはGitHubなどのプラットフォームにアップロードされ、瞬く間に広まった。

<

<

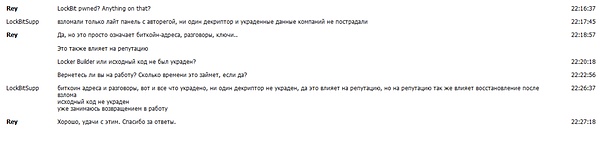

LockBitの関係者はその後、彼らのチャンネルでロシア語で、おそらく次のように回答しています:

レイ:ロックビットがハッキングされた?何か進展は?

LockBitSupp:認証コードのある軽量コントロールパネルのみが侵入されました。企業データも漏洩していません。

レイ:そうだが、それはビットコインのアドレス、会話、鍵などが漏洩したことを意味する。...それは評判を落とすことになりますよね?

レイ:ロッカー・ビルダーやソースコードが盗まれたのですか?

レイ:またオンラインで働けますか?もしそうなら、どのくらいの時間がかかりますか?

LockBitSupp:盗まれたのはビットコインアドレスと会話の内容だけで、復号化装置は盗まれていません。はい、これは評判に影響しますが、修正後の再公開も同様です。ソースコードは盗まれていません。私たちはすでに復旧に取り組んでいます。

レイ:まあ、頑張ってください。お返事ありがとうございました。

リーク分析

SlowMistは、初回に関連するリークファイルをダウンロードしました(内部調査目的のみで、バックアップは時間内に削除されました)。ディレクトリ構造、コード ファイル、データベース コンテンツの予備分析を行い、LockBit の内部オペレーティング プラットフォームのアーキテクチャとその機能コンポーネントの復元を試みました。

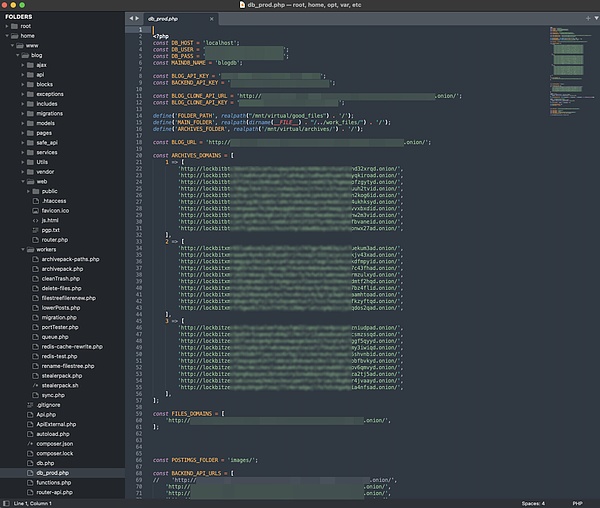

ディレクトリ構造を見ると、これは軽量なPHPアーキテクチャで書かれたLockBit被害者管理プラットフォームのように見えます。

ディレクトリ構造の分析:

api/, ajax/, services/, models/、workers/ は、プロジェクトがある程度モジュール化されていることを示していますが、Laravelのようなフレームワークの規約(app/Http/Controllersなど)の構造には準拠していません。text-align: left;">DB.php、prodDB.php、autoload.php、functions.php データベースと関数のブートストラップが手動で管理されていることを示します。li>vendor/+composer.jsonはComposerを使用しており、サードパーティのライブラリが持ち込まれた可能性があることを示唆しています。

victim/、notifications-host/やその他のフォルダ名の方が怪しいです(特にセキュリティリサーチにおいて)。

つまり、おそらくこの「プラハ」からのハッカーは、次のような人物だと推測されます。

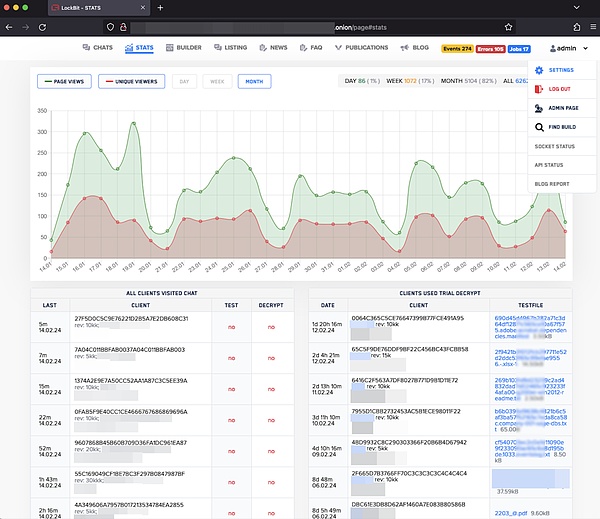

コンソールの管理は以下のようになっています。align:center">

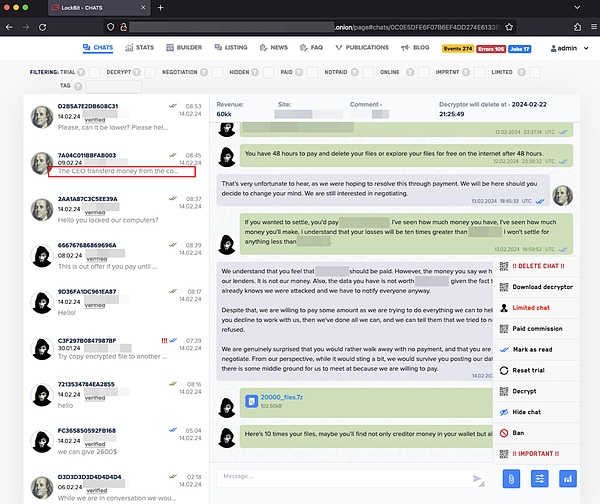

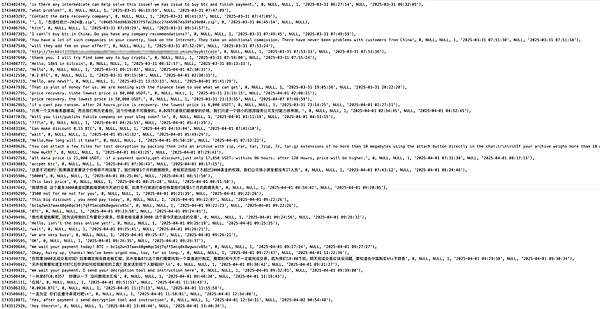

チャット通信メッセージの一部:

赤枠で囲った情報を見てみよう。... コインベース、身代金支払い?

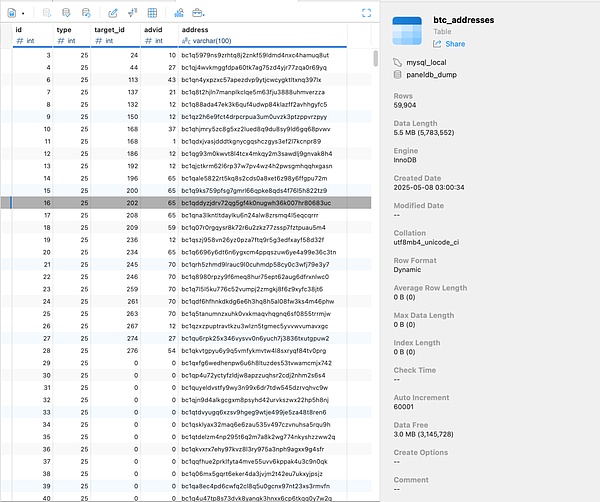

同時に、流出したデータベースには約6万件のBTCアドレスが含まれています:

同時に、流出したデータベースには約6万件のBTCアドレスが含まれています:

流出したデータベースには、75人のユーザーのアカウントパスワードが含まれていました。"https://img.jinse.cn/7368075_image3.png" type="block">

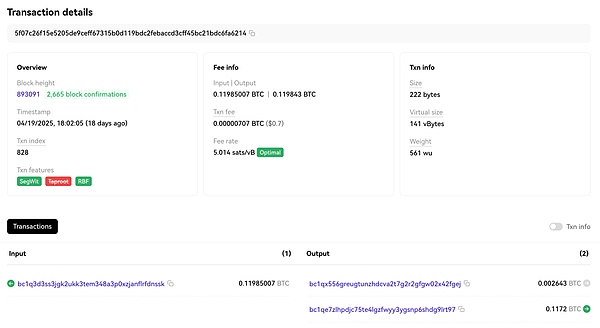

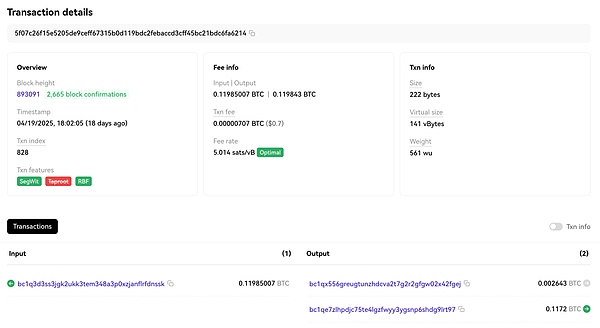

支払いが完了した注文をランダムに見つける:

また、MistTrackを使ってビットコインの収集アドレスを追跡します:

マネーロンダリングの流れは明確であり、取引プラットフォームに行き着きます。スペースの都合上、MistTrackは今後さらに多くの暗号通貨アドレスを分析する予定です。

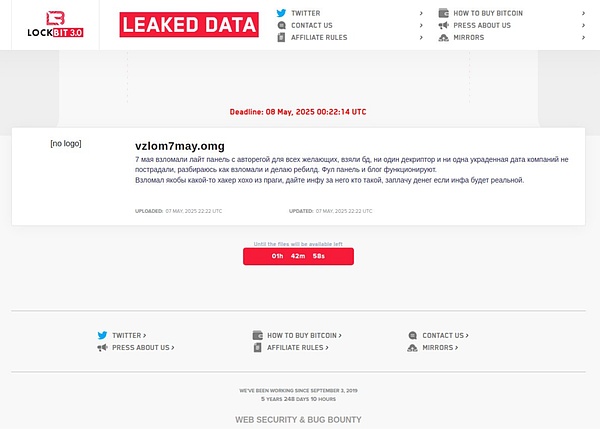

LockBitはまた、この事件に関する公式声明を発表した。大まかな訳は以下の通りです:

<

<

2025年5月7日。自動登録機能付きの軽量コントロールパネルの1つが侵害され、誰でも認証をバイパスしてパネルに直接アクセスできるようになりました。データベースは盗まれましたが、解読者や被害企業に関わる機密データはありませんでした。現在、正確な侵入方法を調査し、再構築プロセスを開始しています。メインコントロールパネルとブログはまだ正常に機能しています。"

「この攻撃を行ったとされるのは、プラハ出身の『xoxo』という人物です。プラハ出身です。もしあなたが彼の正体に関する決定的な情報を提供してくれるのであれば、その情報が信頼できるものである限り、私は喜んでその対価を支払います。"

ロックビットからのこの返答は皮肉なものです。以前、米国国務省は、ロックビット・グループの中心メンバーや主要な協力者の身元と居場所に対して最高1,000万ドル、関連会社による攻撃の開示を奨励するために最高500万ドルの報奨金を提供する通知を発行しました。

ロックビットがハッキングされた今、今度は攻撃者についての手がかりに対して、チャンネル上で価格を提示しています。

概要

2019年から活動しているLockBitは、世界で最も危険なランサムウェアギャングの1つであり、(未発表のデータを含む)累積身代金見積もり額は少なくとも1億5,000万ドルに上ります。そのRaaS(ransom-as-a-service)モデルは、攻撃に多数の参加者を惹きつけている。このグループは、2024年初頭の「オペレーション・クロノス」による取り締まりにもかかわらず、依然として活動を続けている。この事件は、ロックビットの内部システムのセキュリティに対する重大な挑戦であり、その信頼性、関連会社の信頼、そして運営の安定性に影響を与える可能性がある。また、サイバー空間におけるサイバー犯罪組織に対する「逆襲」の傾向を示しています。

スローフォグのセキュリティチームは、すべての関係者に次のことを推奨しています:

継続的なインテリジェンス監視:LockBitの再構築と潜在的な亜種バージョンを注意深く追跡すること。

ダークウェブを追跡:関連フォーラム、サイト、および情報ソースをリアルタイムで監視し、二次的な流出を防ぎます。

強化されたRaaS。

脅威の防御:独自の暴露を整理し、RaaSツールチェーンの識別とブロックのメカニズムを強化。align: left;">資金追跡と不正防止の連携:疑わしい支払経路が独自のプラットフォームに流入していることが判明した場合、チェーン監視システムと連携してマネーロンダリング防止を強化すべきである。

今回の事件は、強力な技術力を持つハッカー組織であっても、サイバー攻撃から完全に免れることはできないことを改めて思い起こさせます。これが、セキュリティ専門家が戦い続ける理由の1つです。

Anais

Anais

Anais

Anais Catherine

Catherine Weatherly

Weatherly Kikyo

Kikyo Catherine

Catherine Anais

Anais Kikyo

Kikyo Weatherly

Weatherly Catherine

Catherine Anais

Anais