Đặng Đồng, Golden Finance

Vào ngày 11 tháng 6 năm 2025, theo báo cáo của Hãng thông tấn Kyodo của Nhật Bản, Thủ tướng Nhật Bản Shigeru Ishiba có kế hoạch đề xuất tăng cường trấn áp các hoạt động mạng độc hại của Triều Tiên như đánh cắp tiền điện tử tại Hội nghị thượng đỉnh Nhóm bảy nước (G7 Summit) được tổ chức tại Canada từ ngày 15 đến ngày 17 tháng 6. Đây sẽ là lần đầu tiên hội nghị thượng đỉnh G7 thảo luận về vấn đề đánh cắp tiền điện tử của Triều Tiên.Theo một số quan chức chính phủ Nhật Bản, động thái này nhằm mục đích tăng cường giám sát thông qua hợp tác đa phương và cắt đứt các kênh của Triều Tiên để có được tiền điện tử bất hợp pháp thông qua các cuộc tấn công mạng, được cho là được sử dụng để phát triển vũ khí hủy diệt hàng loạt.

Tin tặc Triều Tiên đã thực hiện những vụ việc gây sốc nào? Họ đã đánh cắp bao nhiêu tiền điện tử? Tại sao Triều Tiên lại giỏi hack như vậy? Tất cả số tiền đã chi ở đâu?

1. Những vụ việc gây sốc về tin tặc Triều Tiên

Top 1: Bybit, 1,46 tỷ đô la

Vào ngày 21 tháng 2 năm 2025, sàn giao dịch tiền điện tử Bybit có trụ sở tại Dubai đã bị đánh cắp khoảng 1,46 tỷ đô la tài sản tiền điện tử. Các báo cáo sơ bộ cho thấy những kẻ tấn công đã sử dụng phần mềm độc hại để lừa sàn giao dịch chấp thuận các giao dịch chuyển tiền vào tài khoản của những tên trộm, đây là vụ trộm tiền điện tử lớn nhất cho đến nay. Elliptic đã phân tích nhiều yếu tố, bao gồm phân tích về con đường rửa tiền của các tài sản tiền điện tử bị đánh cắp và xác định rằng kẻ chủ mưu đằng sau vụ trộm Bybit là Tập đoàn Lazarus của Triều Tiên.

Top 2: Ronin Network, 620 triệu đô la

Vào tháng 3 năm 2022, chuỗi phụ Ethereum được xây dựng cho trò chơi chơi và kiếm tiền ngay Axie Infinity đã bị khai thác để đánh cắp 620 triệu đô la Ethereum và USDC. Ronin chỉ có thể thu hồi được một phần nhỏ trong số tiền bị đánh cắp. Vụ tấn công bị đổ lỗi cho Lazarus Group, một tổ chức bị cáo buộc có liên hệ với chính phủ Triều Tiên.

Top 3: DMM Bitcoin, 308 triệu đô la

Vào ngày 31 tháng 5 năm 2024, 4.502,9 bitcoin đã bị đánh cắp từ sàn giao dịch DMM Bitcoin của Nhật Bản. Vào thời điểm xảy ra sự cố, số bitcoin này có giá trị 308 triệu đô la. FBI, Bộ Quốc phòng và Cơ quan Cảnh sát Quốc gia Nhật Bản cho biết vụ trộm là hành động của tin tặc có liên hệ với Triều Tiên.

Top 4: KuCoin, 275 triệu đô la

Vào tháng 9 năm 2020, số tiền điện tử trị giá 275 triệu đô la đã bị đánh cắp từ KuCoin, một sàn giao dịch tiền điện tử có trụ sở tại Singapore, bao gồm 127 triệu đô la tiền mã thông báo ERC20 cho các hợp đồng thông minh Ethereum. Tuy nhiên, quá trình theo dõi trên chuỗi sau đó đã đóng băng thành công 170 triệu đô la tài sản và các tổ chức như Tether và Circle cũng đã hợp tác để đánh dấu số tiền bị đánh cắp, cuối cùng buộc tin tặc phải trả lại một số tiền. Nhóm tin tặc Triều Tiên Lazarus Group bị cáo buộc là thủ phạm của vụ trộm.

Top 5: WazirX, 230 triệu đô la

Vào ngày 18 tháng 7 năm 2024, sàn giao dịch tiền điện tử Ấn Độ WazirX đã chịu khoản lỗ 230 triệu đô la. Có bằng chứng cho thấy tin tặc có thể là Lazarus Group do chính phủ Triều Tiên hậu thuẫn, nhóm này đã chuyển đổi hầu hết tài sản bị đánh cắp thành Ethereum.

Top 6: Atomic Wallet, 100 triệu đô la

Vào tháng 6 năm 2023, người dùng dịch vụ Atomic Wallet đã bị đánh cắp hơn 100 triệu đô la tiền điện tử và sau đó FBI đã xác nhận có mối liên hệ với nhóm tin tặc Triều Tiên Lazarus Group.

Top 7: Radiant Capital, 50 triệu đô la

Vào ngày 16 tháng 10 năm 2024, thỏa thuận cho vay Radiant Capital đã bị đánh cắp khoảng 50 triệu đô la. Radiant Capital cho biết tin tặc đã phát động cuộc tấn công bằng cách gửi phần mềm độc hại qua Telegram. Phần mềm độc hại được gửi bởi một tin tặc liên minh với Triều Tiên đóng giả là một cựu nhà thầu. Chúng tôi rất tin tưởng rằng cuộc tấn công được thực hiện bởi một tác nhân đe dọa có liên hệ với Triều Tiên (DPRK).

Top 8: Stake.com, 41 triệu đô la

Vào tháng 9 năm 2023, 41 triệu đô la tiền điện tử đã bị đánh cắp từ sòng bạc trực tuyến và nền tảng cờ bạc Stake.com. Thủ phạm là Lazarus Group.

Top 9: Upbit, 41 triệu đô la

Vào tháng 11 năm 2019, 342.000 Ethereum đã bị đánh cắp khỏi Upbit, trị giá 41 triệu đô la vào thời điểm đó. Cảnh sát tin rằng tội ác này do các nhóm tin tặc Triều Tiên Lazarus và Andariel thực hiện dựa trên phân tích các địa chỉ IP của Triều Tiên, dòng chảy tài sản ảo, dấu vết sử dụng từ vựng của Triều Tiên và bằng chứng thu thập được khi hợp tác với Cục Điều tra Liên bang Hoa Kỳ (FBI).

Thứ hai, nhóm tin tặc Triều Tiên Lazarus Group

1. Giới thiệu về Lazarus Group

Lazarus Group được cho là do chính phủ Triều Tiên điều hành. Mặc dù có rất ít thông tin về nhóm này, các nhà nghiên cứu đã quy kết một số cuộc tấn công mạng kể từ năm 2010 cho nhóm này. Theo người đào tẩu Kim Kuk-song, đơn vị này được gọi là "Văn phòng liên lạc 414" bên trong Triều Tiên.

Cuộc tấn công sớm nhất được biết đến của nhóm này được gọi là "Chiến dịch Troy" và diễn ra trong khoảng thời gian từ năm 2009 đến năm 2012. Đó là một chiến dịch gián điệp mạng sử dụng các kỹ thuật từ chối dịch vụ phân tán (DDoS) đơn giản để nhắm vào chính phủ Hàn Quốc tại Seoul. Họ cũng đã phát động các cuộc tấn công vào năm 2011 và 2013. Mặc dù không chắc chắn, nhưng họ cũng có thể đứng sau cuộc tấn công năm 2007 vào Hàn Quốc. Cuộc tấn công nổi tiếng nhất của nhóm này là cuộc tấn công năm 2014 vào Sony Pictures. Vụ tấn công vào Sony Pictures sử dụng nhiều kỹ thuật phức tạp hơn, cho thấy nhóm này ngày càng tinh vi hơn theo thời gian.

Năm 2015, Nhóm Lazarus được cho là đã đánh cắp 12 triệu đô la từ Ngân hàng Áo ở Ecuador và 1 triệu đô la từ Ngân hàng Tiên Phong ở Việt Nam. Chúng cũng nhắm vào các ngân hàng ở Ba Lan và Mexico. Các vụ cướp ngân hàng năm 2016, bao gồm cả vụ tấn công vào Ngân hàng Bangladesh đã đánh cắp thành công 81 triệu đô la, đều được cho là do nhóm này thực hiện. Năm 2017, Nhóm Lazarus được cho là đã đánh cắp 60 triệu đô la từ Ngân hàng Quốc tế Viễn Đông ở Đài Loan và mặc dù số tiền thực tế bị đánh cắp vẫn chưa rõ ràng, nhưng hầu hết số tiền đã được thu hồi.

Nhóm Lazarus cũng đã tạo ra nhiều vụ án, sẽ không nhắc lại ở đây.

2. Lazarus Group rửa tiền như thế nào?

Quy trình rửa tiền của Lazarus Group: Bước đầu tiên là đổi tất cả các token bị đánh cắp lấy tài sản blockchain "gốc", chẳng hạn như ETH.Điều này là do các token có đơn vị phát hành, những đơn vị này có thể "đóng băng" ví chứa tài sản bị đánh cắp trong một số trường hợp, trong khi không có cơ quan trung ương nào có thể đóng băng ETH hoặc Bitcoin.

Bước thứ hai là "phân lớp" các khoản tiền bị đánh cắp để che giấu đường dẫn giao dịch.Tính minh bạch của blockchain có nghĩa là các đường dẫn giao dịch này có thể bị theo dõi, nhưng các chiến lược phân lớp này làm phức tạp quá trình theo dõi và mua thời gian rút tiền mặt có giá trị cho những kẻ rửa tiền. Quy trình phân lớp có thể diễn ra dưới nhiều hình thức, bao gồm: chuyển tiền qua một số lượng lớn ví tiền điện tử; sử dụng các cầu nối hoặc sàn giao dịch chuỗi chéo để chuyển tiền sang các blockchain khác; sử dụng DEX, dịch vụ trao đổi token hoặc sàn giao dịch để chuyển đổi giữa các tài sản tiền điện tử khác nhau; sử dụng "bộ trộn" như Tornado Cash hoặc Cryptomixer.

Nhóm Lazarus của Triều Tiên là nhóm rửa tiền điện tử "chuyên nghiệp" và tháo vát nhất hiện nay, và họ liên tục điều chỉnh các kỹ thuật của mình để tránh bị nhận dạng và tịch thu tài sản bị đánh cắp.

Để biết chi tiết, vui lòng tham khảo bài viết của Golden Finance "Vụ trộm lớn nhất trong lịch sử: Theo dõi dòng tiền của hacker Bybit"

3. "Thủ đoạn" của các thành viên Nhóm Lazarus

Các thành viên của nhóm hacker Triều Tiên Lazarus Group đã từng sử dụng danh tính giả để thành lập hai công ty vỏ bọc ở New Mexico và New York, Hoa Kỳ - Blocknovas LLC và Softglide LLC, sử dụng tuyển dụng giả để phát tán phần mềm độc hại và chuyên tấn công các nhà phát triển tiền điện tử.

Công ty an ninh mạng Silent Push tiết lộ rằng các công ty này đã sử dụng các cuộc phỏng vấn giả để dụ nạn nhân và đánh cắp thông tin nhạy cảm như ví và mật khẩu được mã hóa, khiến nhiều nhà phát triển trở thành nạn nhân. Silent Push gọi đây là trường hợp hiếm hoi "tin tặc Triều Tiên đăng ký các công ty hợp pháp tại Hoa Kỳ để thực hiện các cuộc tấn công mạng".

3. Tin tặc Triều Tiên đã đánh cắp bao nhiêu tiền?

Ủy ban chuyên gia của Liên hợp quốc điều tra hành vi trốn tránh lệnh trừng phạt của Triều Tiên ước tính vào năm 2024 rằng Triều Tiên đã đánh cắp hơn 3 tỷ đô la tiền điện tử kể từ năm 2017.

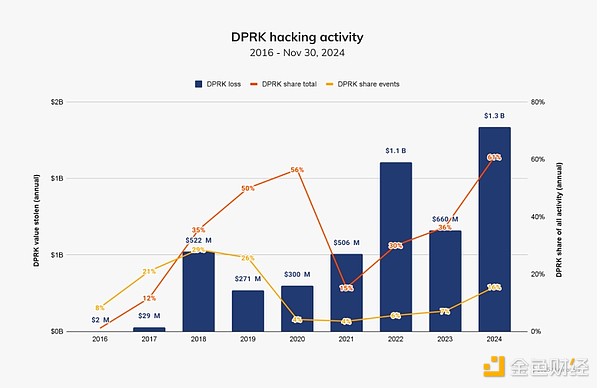

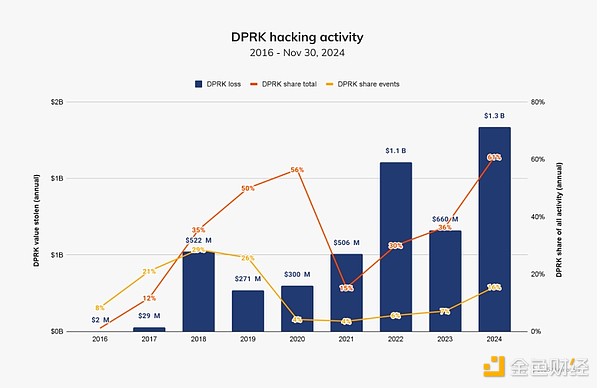

Theo báo cáo của Chainalysis, vào năm 2023, tin tặc liên quan đến Triều Tiên đã đánh cắp khoảng 660,5 triệu đô la thông qua 20 vụ việc; vào năm 2024, con số này tăng lên 1,34 tỷ đô la trong 47 vụ việc, tăng 102,88% về giá trị trộm cắp. Những con số này chiếm 61% tổng số tiền bị đánh cắp trong năm đó và 20% tổng số vụ việc.

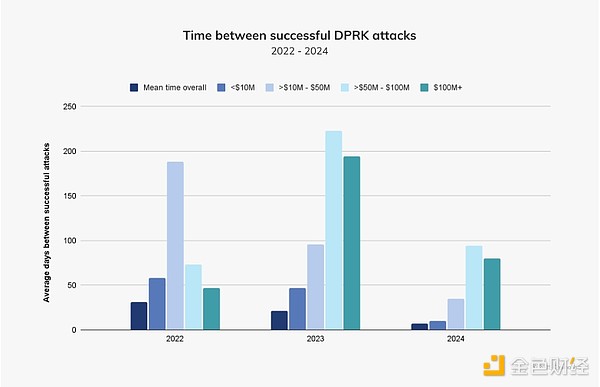

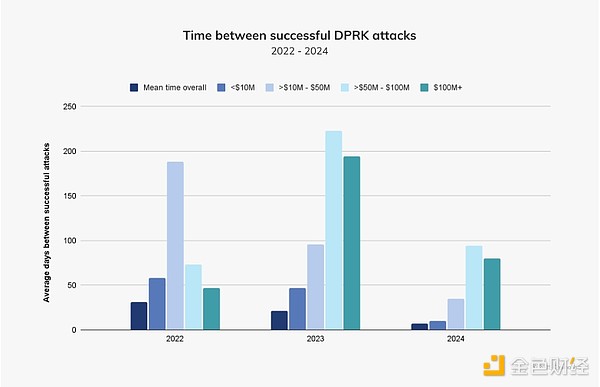

Vào năm 2024, các vụ tấn công có giá trị từ 50-100 triệu đô la và hơn 100 triệu đô la xảy ra thường xuyên hơn nhiều so với năm 2023, cho thấy Triều Tiên đang trở nên giỏi hơn và nhanh hơn trong các vụ tấn công quy mô lớn. Điều này hoàn toàn trái ngược với hai năm trước, khi lợi nhuận thường dưới 50 triệu đô la mỗi vụ.

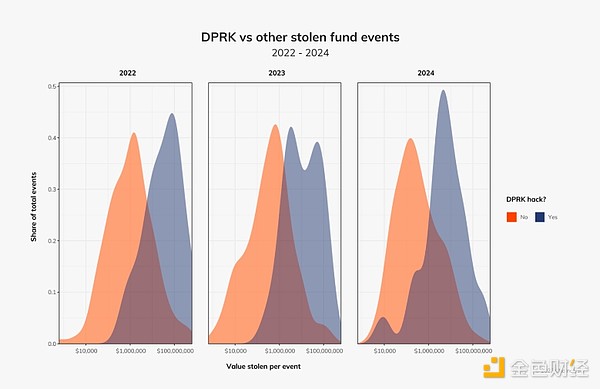

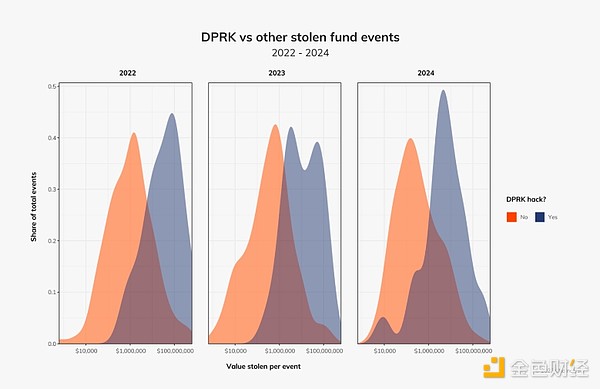

Triều Tiên chịu trách nhiệm cho hầu hết các cuộc tấn công quy mô lớn trong ba năm qua. Điều thú vị là số tiền bị tin tặc Triều Tiên tấn công lại thấp hơn, đặc biệt là mật độ các cuộc tấn công của tin tặc có giá trị khoảng 10.000 đô la cũng đang tăng lên.

Thứ tư, số tiền đó đã được sử dụng ở đâu?

Triều Tiên chưa bao giờ thừa nhận đứng sau Nhóm Lazarus, nhưng được cho là quốc gia duy nhất trên thế giới sử dụng sức mạnh tấn công mạng để đạt được lợi ích kinh tế.

Năm 2023, một cơ quan giám sát của Liên hợp quốc báo cáo rằng trộm cắp mạng chiếm một nửa tổng doanh thu nước ngoài của quốc gia này. Phần lớn số tiền thu được được cho là được sử dụng cho chương trình vũ khí của nước này.

Trong thập kỷ qua, Triều Tiên đã kết hợp các tội phạm vì lợi ích kinh tế vào chiến lược tấn công mạng đang phát triển của mình. Theo Oriental Online, các hoạt động tấn công mạng này chủ yếu do Tổng cục Trinh sát, cơ quan tình báo nước ngoài chính của Triều Tiên, chỉ đạo và số tiền đánh cắp được dùng để tài trợ cho chương trình vũ khí hạt nhân của nước này.

Năm 2020, Hoa Kỳ đã đưa những người Triều Tiên bị tình nghi có liên quan đến Nhóm Lazarus vào danh sách truy nã mạng. Nhưng trừ khi họ rời khỏi đất nước, nếu không khả năng những người này bị bắt là rất thấp.

V. Tại sao Triều Tiên lại giỏi tấn công mạng như vậy?

Tại một đất nước mà hầu hết mọi người đều không được tiếp cận Internet, tại sao lại đào tạo ra nhiều tin tặc ưu tú như vậy?

Thai Yong-ho, cựu đại sứ Bình Nhưỡng tại London, người đã đào tẩu sang Hàn Quốc vào năm 2016, đã từng chỉ ra: Khi Kim Jong-un du học tại Thụy Sĩ, ông dành phần lớn thời gian để chơi trò chơi điện tử, nhưng ông cũng nhận thấy tầm quan trọng của máy tính trong cuộc sống hiện đại. Do đó, sau khi trở về nước cùng em trai Kim Jong-chul, ông đã truyền cảm hứng cho cha mình. "Kim Jong-il nhanh chóng nhận ra những lợi thế của những chiếc máy tính và mạng lưới này".

Kim Jong-il đã sớm thành lập một trường học đặc biệt chuyên đào tạo về gián điệp, tình báo và chiến tranh công nghệ cao. Năm năm sau, anh ta nhận được phần thưởng hậu hĩnh: tin tặc đã đánh cắp các kế hoạch quân sự tuyệt mật của Hàn Quốc, bao gồm các tài liệu phác thảo về một cuộc chiến có thể xảy ra giữa Triều Tiên và nước láng giềng phía bắc, và một âm mưu "chém đầu" Triều Tiên bằng cách ám sát Kim Jong-un.

Ngày nay, lực lượng mạng của Triều Tiên được cho là có hơn 8.000 người, chủ yếu là những học sinh giỏi toán được tuyển chọn kỹ lưỡng từ các trường học. Ở Triều Tiên, họ có liên kết với một "Cục Tổng cục Trinh sát" nghe có vẻ vô hại, nhưng trên thực tế, họ hoạt động dưới các tên mã mạng như Lazarus, BeagleBoyz, Hidden Cobra và APT38 ("APT" là viết tắt của "Mối đe dọa dai dẳng nâng cao").

Những học sinh này phải trải qua quá trình đào tạo dài và chuyên sâu, nhưng họ cũng nhận được một số đặc quyền nhất định, bao gồm miễn trừ khỏi các chương trình lao động của nhà nước, các chế độ đãi ngộ vật chất như ô tô và nhà ở tiện nghi, và cơ hội hiếm hoi được ra nước ngoài để tham gia các cuộc thi toán toàn cầu như Kỳ thi Olympic Toán học quốc tế.

Tuy nhiên, hiệu quả của họ không chỉ đơn thuần là nhờ vào chuyên môn kỹ thuật tuyệt vời của họ. Hầu hết các vụ trộm cắp trên mạng cũng khai thác điểm yếu của con người, chẳng hạn như gửi email "lừa đảo" hoặc kết bạn với nhân viên để lừa họ tiết lộ mật khẩu.

Tiến sĩ Dorrit Doll của công ty an ninh mạng Check Point cho biết: "Hệ thống và nền kinh tế của Triều Tiên rất khép kín, vì vậy họ đã tạo ra một ngành công nghiệp tin tặc và rửa tiền thành công, và họ không quan tâm đến ấn tượng tiêu cực do tội phạm mạng gây ra."

Nguồn: Golden Finance, CoinDesk, The Block, The Telegraph, BBC, Reuters, The Economist, Chainalysis, Wikipedia, Dongfang ONLINE

Catherine

Catherine