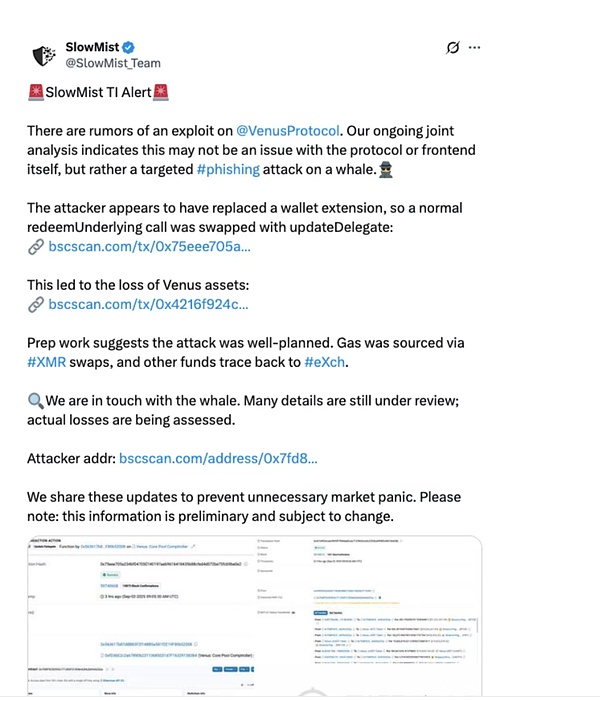

Bối cảnh: Vào ngày 2 tháng 9 năm 2025, người dùng cộng đồng @KuanSun1990 đã bị tấn công, dẫn đến việc chuyển nhượng nhiều vị trí trên Giao thức Venus, gây thiệt hại khoảng 13 triệu đô la. Công cụ giám sát bảo mật động và tình báo mối đe dọa Web3 độc quyền của SlowMist, MistEye, đã phát hiện thành công sự cố bất thường này và hỗ trợ người dùng phân tích. Sau đây là phân tích chi tiết.

(https://x.com/SlowMist_Team/status/1962854755585429877)

Nguyên nhân gốc rễ

Sau khi chiếm quyền kiểm soát máy tính của nạn nhân, kẻ tấn công bằng cách nào đó đã sửa đổi mã ví của tiện ích mở rộng trình duyệt trên máy tính của nạn nhân, cho phép chúng chiếm đoạt và thay thế dữ liệu giao dịch gốc của nạn nhân. Do ví phần cứng mà nạn nhân sử dụng thiếu cơ chế xác minh "những gì bạn thấy là những gì bạn ký", cuối cùng nạn nhân đã ký một giao dịch giả mạo.

Vậy kẻ tấn công đã sửa đổi mã ví của tiện ích mở rộng trình duyệt như thế nào?

Chúng ta biết rằng Chrome có một cơ chế bảo mật. Nếu tiện ích mở rộng được tải xuống từ Chrome Lưu trữ, miễn là mã bị sửa đổi, trình duyệt sẽ nhắc nhở rằng tiện ích mở rộng bị hỏng và không thể sử dụng. Ngoài ra, không thể tắt tính năng kiểm tra tính toàn vẹn này. Do đó, ban đầu chúng tôi nghi ngờ kẻ tấn công có thể không sửa đổi mã của một ví tiện ích mở rộng trình duyệt chính thức nổi tiếng, mà sử dụng các phương pháp tấn công khác. Vì nhiều dấu vết của cuộc tấn công đã bị xóa khỏi máy tính của nạn nhân, nên việc tái tạo lại sự thật hoàn toàn là rất khó khăn. Tuy nhiên, thông qua nghiên cứu sâu hơn và liên lạc với các đối tác trong mạng lưới tình báo mối đe dọa của chúng tôi, chúng tôi đã xác nhận rằng ID tiện ích mở rộng trình duyệt mà kẻ tấn công sử dụng để can thiệp vào các giao dịch trùng khớp với ID tiện ích mở rộng chính thức. Sau đó, chúng tôi bắt đầu nghiên cứu cách duy trì tính nhất quán của ID tiện ích mở rộng trình duyệt trong khi vẫn cho phép sửa đổi mã: Khi bật chế độ nhà phát triển trên trang tiện ích mở rộng của trình duyệt, bạn có thể tạo một bản sao bổ sung của tệp tiện ích mở rộng chính thức và nhập nó vào trình duyệt. Thao tác này sẽ tạo ra một tiện ích mở rộng mới vừa có thể sửa đổi mã vừa có cùng ID với tiện ích mở rộng chính thức. Điều này là do Chrome tạo ID tiện ích mở rộng dựa trên khóa trong tệp manifest.json. Miễn là khóa của tệp manifest.json trong tiện ích mở rộng giống với khóa chính thức (cùng một khóa là khóa (để đảm bảo tiện ích mở rộng có cùng ID), mã trong tiện ích mở rộng mới (có cùng ID với ID chính thức) có thể được sửa đổi tùy ý mà không kích hoạt kiểm tra tính toàn vẹn.

Bằng cách vá chức năng xác minh nội dung tiện ích mở rộng của Chrome, tính năng kiểm tra tính toàn vẹn nội dung của tiện ích mở rộng có thể bị vô hiệu hóa toàn cục. Tất nhiên, trên macOS, phần hoạt động này yêu cầu phải ký lại để đảm bảo chương trình có thể sử dụng được.

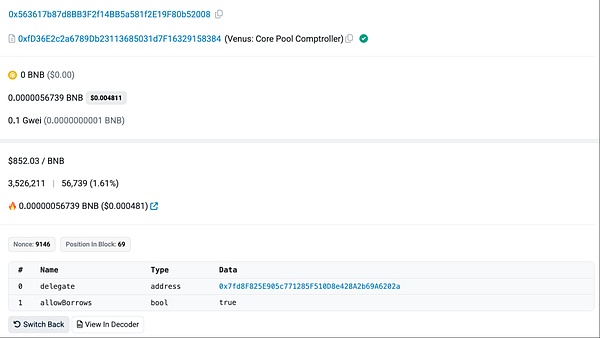

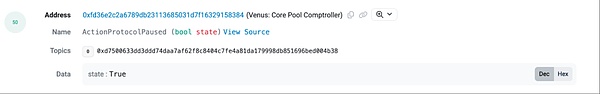

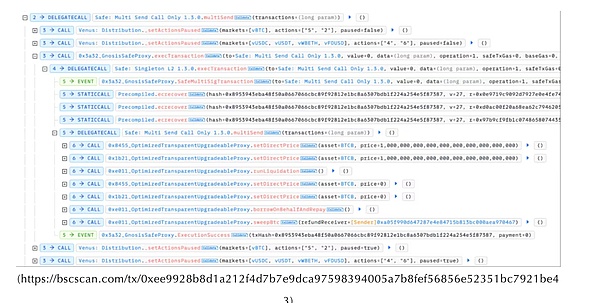

Trên đây là hai phương pháp tấn công khả thi mà chúng tôi đã nghiên cứu. Hiện tại, không có thông tin rõ ràng nào hỗ trợ điều này, vì vậy các phương pháp trên chỉ đại diện cho nghiên cứu và suy đoán trong Nhóm Bảo mật SlowMist và không có nghĩa là kẻ tấn công thực sự đã sử dụng phương pháp này. Trước khi cuộc tấn công chính thức bắt đầu, kẻ tấn công đã sử dụng tiền của chính mình để huy động khoảng 21,18 BTCB và 205.000 XRP vào ngày 1 tháng 9, chuẩn bị chiếm đoạt vị thế Venus của nạn nhân. Sau khoảng 10 giờ chờ đợi, cuối cùng kẻ tấn công đã Cơ hội cho nạn nhân truy cập ví của họ. Sau đó, nạn nhân sử dụng ví phần cứng để kết nối với ví tiện ích mở rộng của trình duyệt Chrome và truy cập đúng trang web Venus. Nạn nhân sau đó đã cố gắng đổi số USDT nắm giữ của mình trên Venus. Họ đã gọi hàm redeemUnderlying đúng. Tuy nhiên, vì ví mở rộng đã bị can thiệp, thao tác chữ ký được gửi đến ví phần cứng đã bị thay thế bằng thao tác updateDelegate. Ví phần cứng của nạn nhân không hỗ trợ phân tích dữ liệu chữ ký chi tiết và đã bật chữ ký ẩn. Điều này cho phép nạn nhân ký thao tác updateDelegate mà không cần cảnh báo và gửi giao dịch qua ví mở rộng. Cuối cùng, vị trí Venus của họ đã được chuyển giao cho kẻ tấn công để quản lý.

(https://bscscan.com/tx/0x75eee705a234bf047050140197aeb9616418435688cfed4d072be75fcb9be0e2)

(https://bscscan.com/tx/0xe4a66f370ef2bc098d5f6bf2a532179eea400e00e4be8ea5654fa9e8aeee65bf#eventlog)

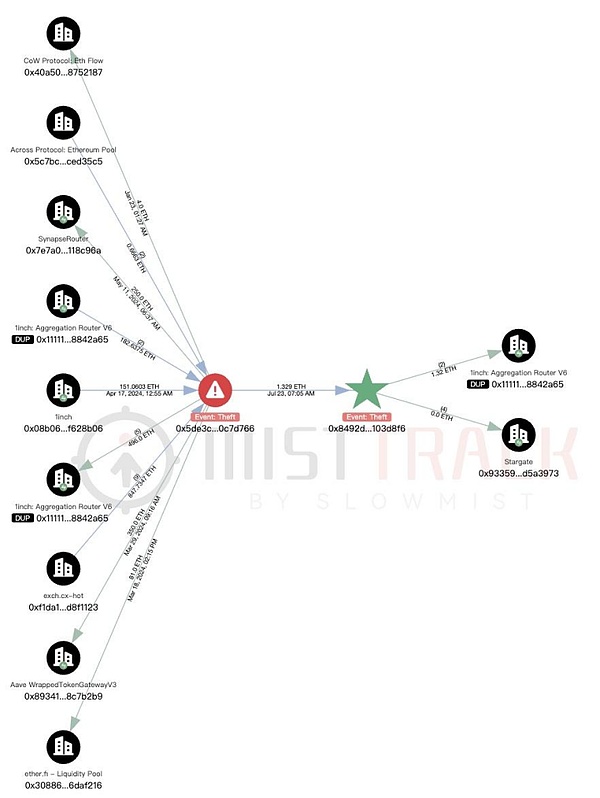

Ngoài ra, theo phân tích của công cụ theo dõi chống rửa tiền trên chuỗi MistTrack, các địa chỉ liên quan đến kẻ tấn công đã rút tiền từ ChangeNOW:

Các địa chỉ liên quan khác đã được liên kết với nhiều nền tảng giao dịch (chẳng hạn như 1inch), các nền tảng chuỗi chéo (như Across Protocol) và các sàn giao dịch được phê duyệt (như eXch):

Tóm tắt

Vụ việc này là một cuộc tấn công lừa đảo được lên kế hoạch cẩn thận. Kẻ tấn công đã sử dụng một ứng dụng Zoom độc hại để kiểm soát thiết bị của người dùng và khai thác chế độ nhà phát triển của Chrome để can thiệp vào tiện ích mở rộng ví, tinh vi thay thế các hoạt động mua lại tài sản của người dùng bằng các lệnh vị thế. Đây là một hoạt động cực kỳ tinh vi. May mắn thay, Venus Đội ngũ đã chứng minh năng lực ứng phó khẩn cấp vượt trội. Thông qua sự hợp tác đa phương và phản ứng nhanh chóng, cuối cùng họ đã giúp người dùng thoát khỏi nguy hiểm và tránh được những tổn thất lớn tiềm ẩn.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Davin

Davin Nell

Nell Beincrypto

Beincrypto Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist