Tác giả: Lisa & 23pds Biên tập viên: Sherry

Bối cảnh

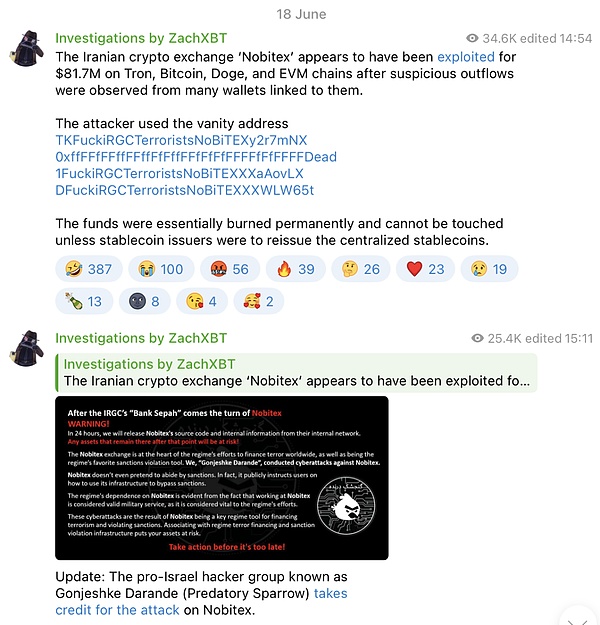

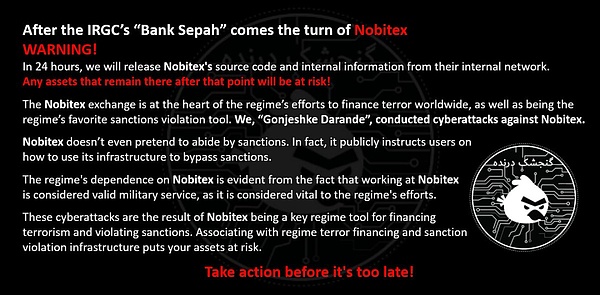

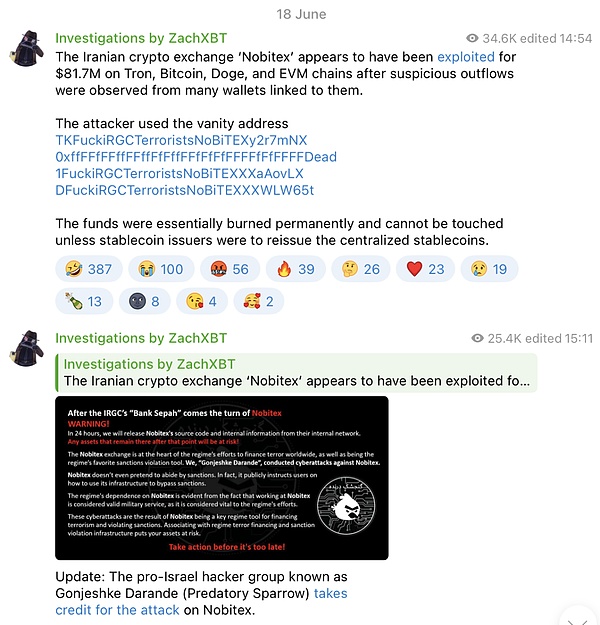

Vào ngày 18 tháng 6 năm 2025, thám tử chuỗi ZachXBT tiết lộ rằng nền tảng giao dịch tiền điện tử lớn nhất của Iran là Nobitex bị nghi ngờ bị tin tặc tấn công, liên quan đến việc chuyển giao bất thường một lượng lớn tài sản qua nhiều chuỗi công khai.

(https://t.me/investigations)

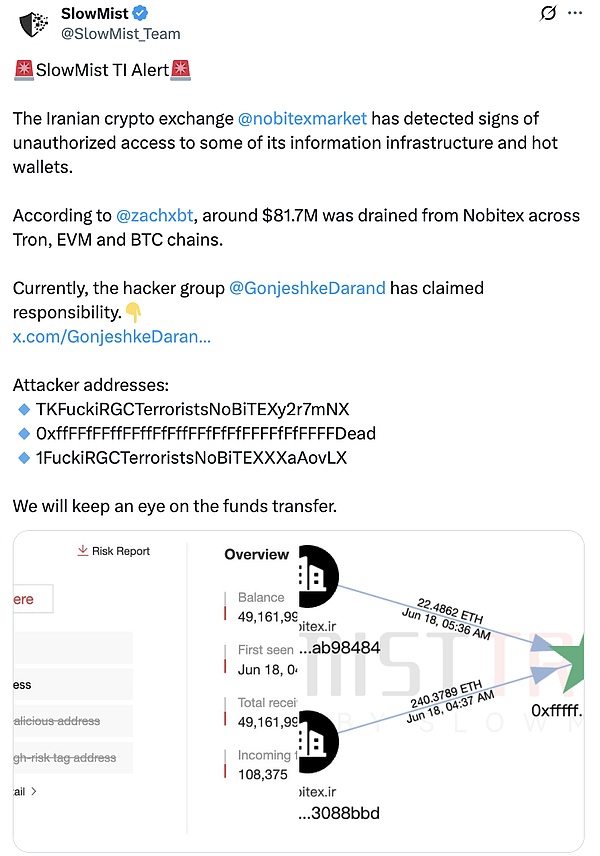

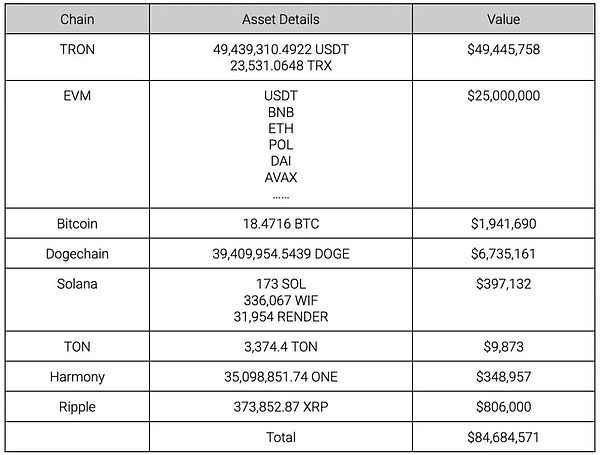

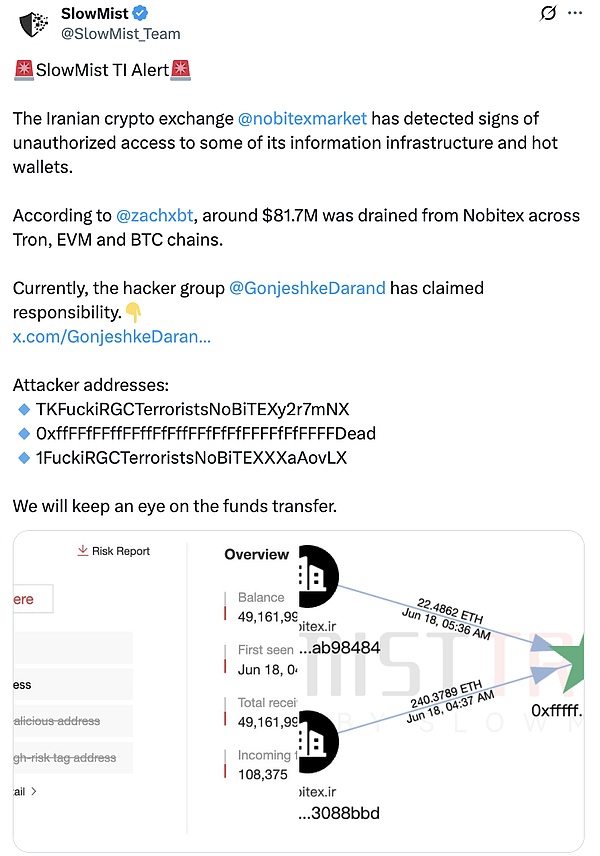

SlowMist xác nhận thêm rằng các tài sản bị ảnh hưởng trong sự cố bao gồm các mạng TRON, EVM và BTC và ước tính thiệt hại ban đầu là khoảng 81,7 triệu đô la Mỹ.

(https://x.com/slowmist_team/status/1935246606095593578)

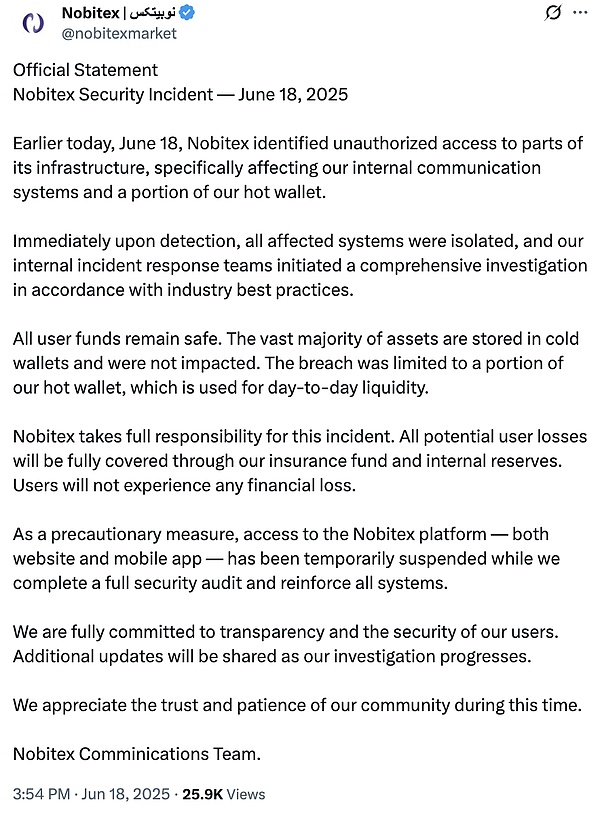

Nobitex cũng đã ban hành thông báo xác nhận rằng một số cơ sở hạ tầng và ví nóng đã bị truy cập trái phép, nhưng nhấn mạnh rằng tiền của người dùng vẫn an toàn.

(https://x.com/nobitexmarket/status/1935244739575480472)

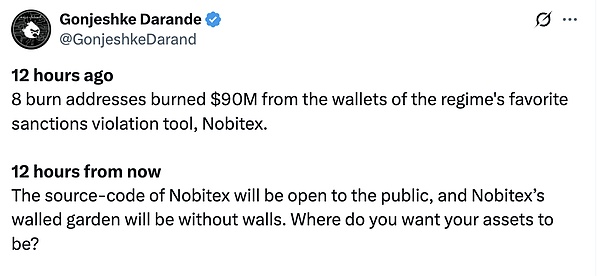

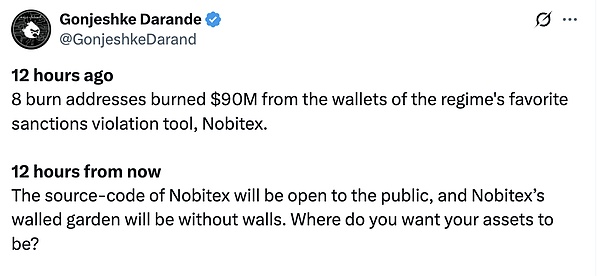

Điều đáng chú ý là kẻ tấn công không chỉ chuyển tiền mà còn chủ động chuyển một lượng lớn tài sản vào một địa chỉ hủy diệt được thiết kế đặc biệt. Giá trị của các tài sản bị "đốt" lên tới gần 100 triệu đô la Mỹ.

(https://x.com/GonjeshkeDarand/status/1935412212320891089)

Sắp xếp theo dòng thời gian

Ngày 18 tháng 6

(https://x.com/GonjeshkeDarand/status/1935231018937536681)

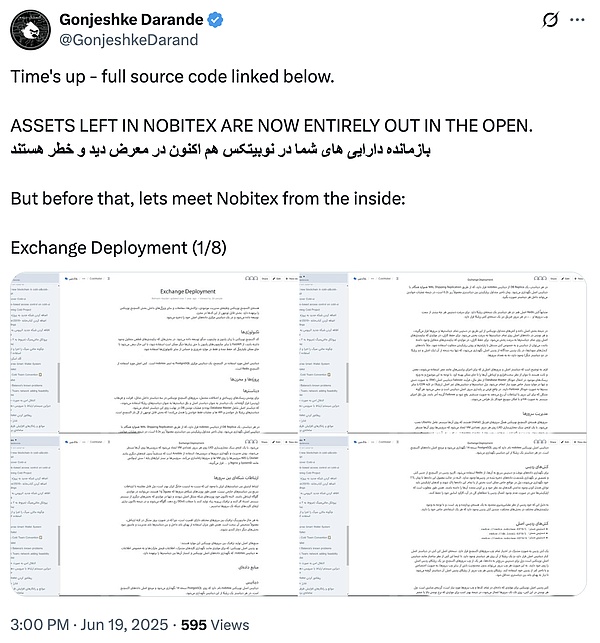

Ngày 19 tháng 6

Nobitex Tuyên bố thứ tư được đưa ra, cho biết nền tảng đã chặn hoàn toàn đường dẫn truy cập bên ngoài của máy chủ và việc chuyển ví nóng là "hoạt động di chuyển tích cực do nhóm bảo mật thực hiện để bảo vệ tiền". Đồng thời, viên chức này xác nhận rằng tài sản bị đánh cắp đã được chuyển đến một số ví có địa chỉ không chuẩn bao gồm các ký tự tùy ý, được sử dụng để phá hủy tài sản của người dùng, tổng cộng khoảng 100 triệu đô la Mỹ.

(https://x.com/GonjeshkeDarand/status/1935593397156270534)

Thông tin mã nguồn

Theo thông tin mã nguồn do kẻ tấn công công bố, thông tin thư mục như sau:

Cụ thể, các nội dung sau đây có liên quan:

Hệ thống cốt lõi của Nobitex chủ yếu được viết bằng Python và được triển khai và quản lý bằng K8s. Kết hợp với thông tin đã biết, chúng tôi suy đoán rằng kẻ tấn công có thể đã vượt qua ranh giới hoạt động và bảo trì và xâm nhập vào mạng nội bộ, điều này sẽ không được phân tích ở đây.

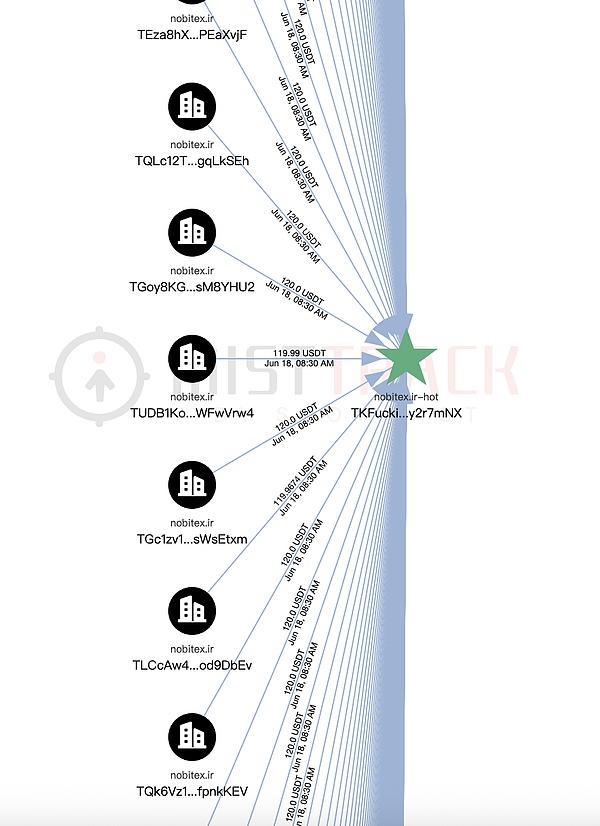

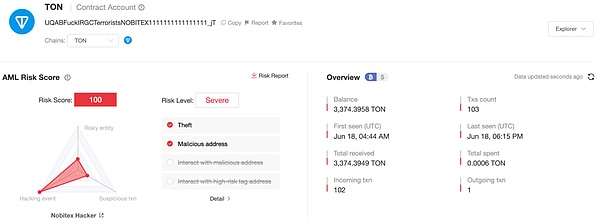

Phân tích MistTrack

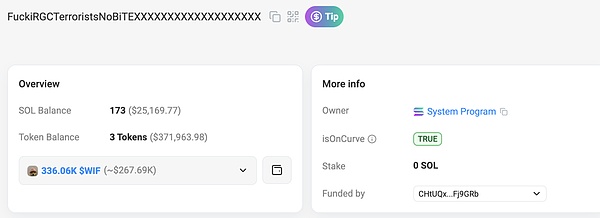

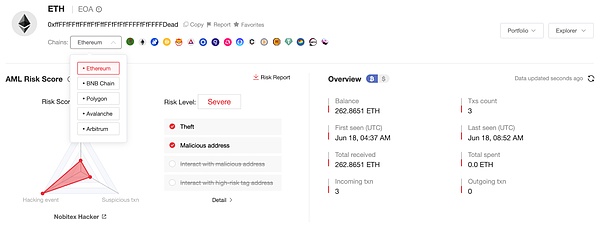

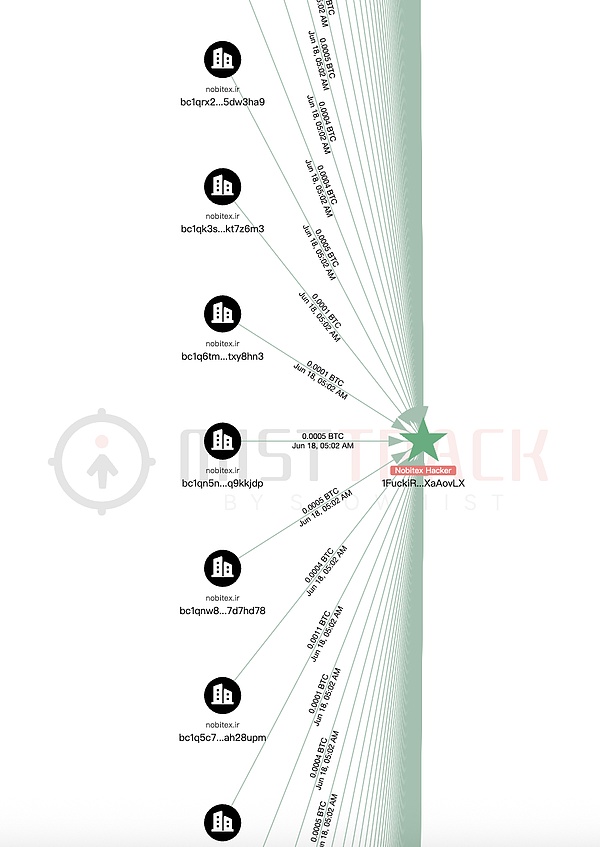

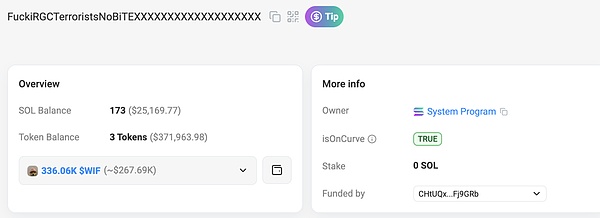

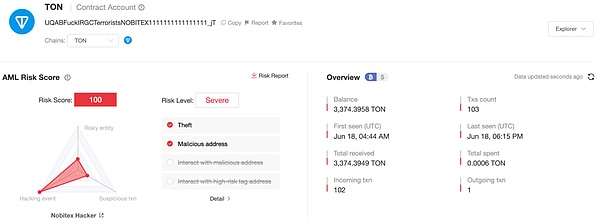

Kẻ tấn công đã sử dụng nhiều "địa chỉ hủy diệt" có vẻ hợp pháp nhưng không thể kiểm soát được để nhận tài sản. Hầu hết các địa chỉ này đều tuân thủ các quy tắc xác minh định dạng địa chỉ trên chuỗi và có thể nhận tài sản thành công, nhưng sau khi tiền được chuyển vào, chúng tương đương với sự hủy diệt vĩnh viễn. Đồng thời, các địa chỉ này cũng chứa các từ ngữ kích động và khiêu khích, mang tính xúc phạm. Sau đây là một số "địa chỉ hủy diệt" được kẻ tấn công sử dụng:

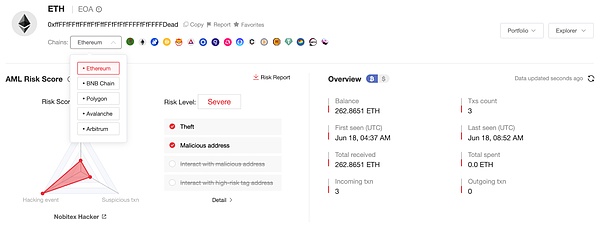

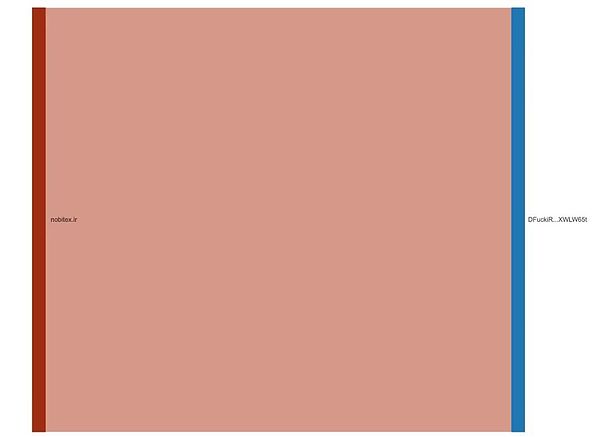

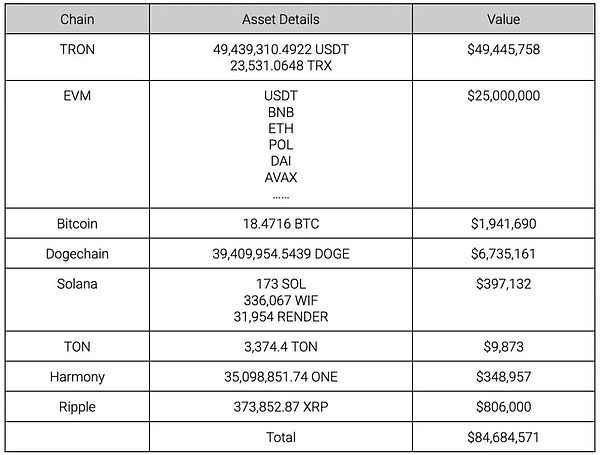

Chúng tôi đã sử dụng công cụ theo dõi và chống rửa tiền trên chuỗi MistTrack để phân tích và số liệu thống kê không đầy đủ về tổn thất của Nobitex như sau:

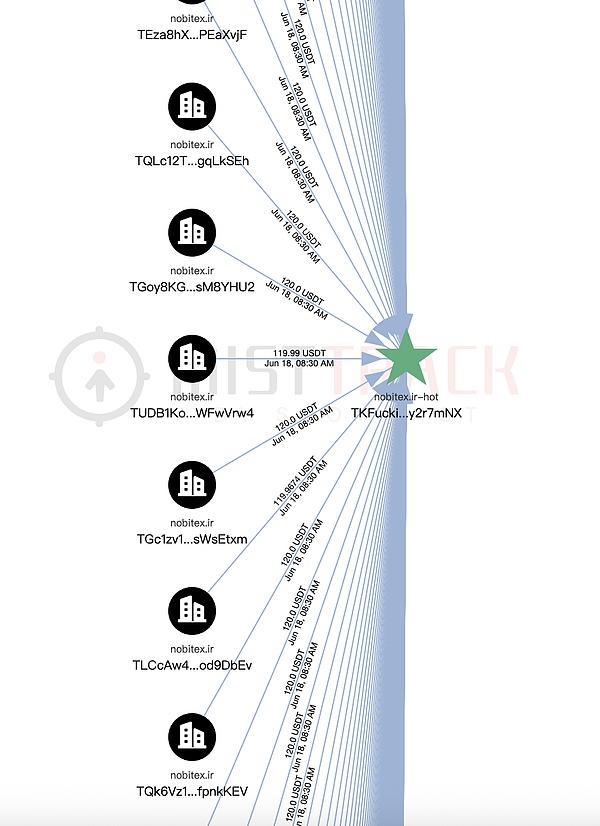

Theo phân tích của MistTrack, kẻ tấn công đã hoàn thành 110.641 giao dịch USDT và 2.889 giao dịch TRX:

Các chuỗi EVM bị kẻ tấn công đánh cắp chủ yếu bao gồm BSC, Ethereum, Arbitrum, Polygon và Avalanche. Ngoài các loại tiền tệ chính thống của mỗi hệ sinh thái, còn bao gồm UNI, LINK, SHIB và các mã thông báo khác.

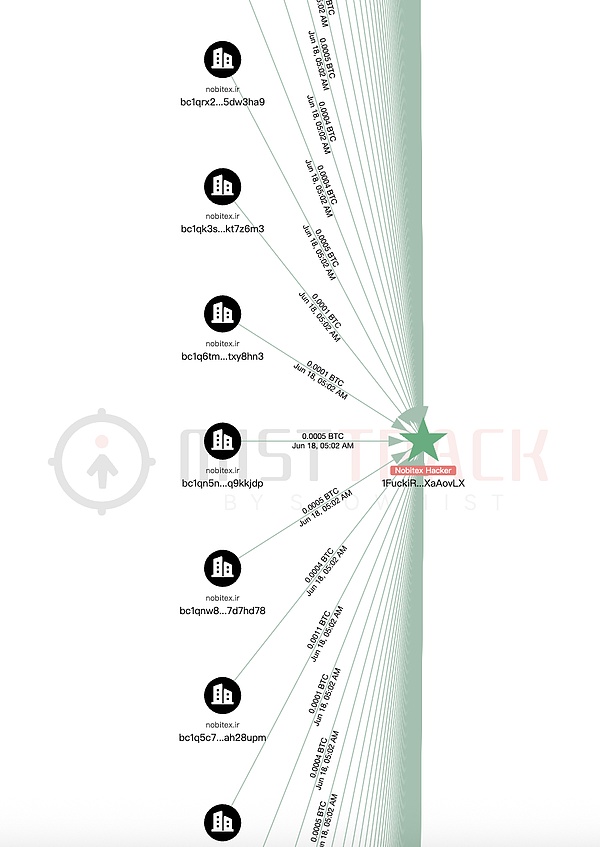

Trên Bitcoin, kẻ tấn công đã đánh cắp tổng cộng 18,4716 BTC, tương đương khoảng 2.086 giao dịch.

Trên Dogechain, kẻ tấn công đã đánh cắp tổng cộng 39.409.954,5439 DOGE, tương đương khoảng 34.081 giao dịch.

Trên Solana, kẻ tấn công đã đánh cắp SOL, WIF và RENDER:

Trên TON, Harmony và Ripple, kẻ tấn công đã đánh cắp lần lượt 3.374,4 TON, 35.098.851,74 ONE và 373.852,87 XRP:

MistTrack đã thêm các địa chỉ có liên quan vào thư viện địa chỉ độc hại và sẽ tiếp tục chú ý đến các xu hướng chuỗi liên quan.

Kết luận

Sự cố Nobitex một lần nữa nhắc nhở ngành công nghiệp: bảo mật là một tổng thể và nền tảng cần tăng cường hơn nữa khả năng bảo vệ bảo mật và áp dụng các cơ chế phòng thủ tiên tiến hơn, đặc biệt là đối với các nền tảng sử dụng ví nóng cho các hoạt động hàng ngày. SlowMist khuyến nghị:

Sự cố vẫn đang được điều tra và nhóm bảo mật SlowMist sẽ tiếp tục theo dõi và cập nhật tiến độ một cách kịp thời.

Miyuki

Miyuki