Tác giả: Liz & Reborn

Bối cảnh

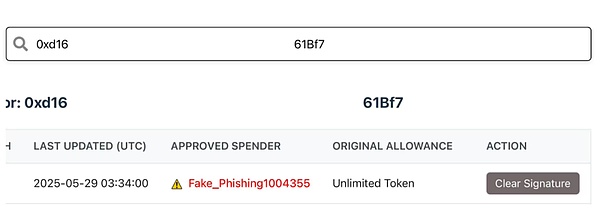

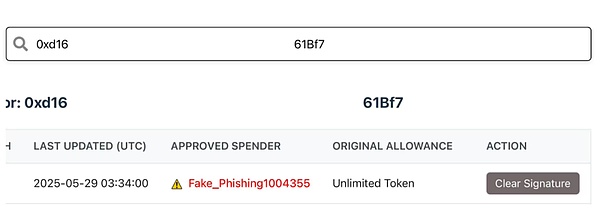

Hôm qua, một người dùng đã liên hệ với nhóm bảo mật SlowMist và hỏi cách hủy chữ ký, đồng thời đính kèm ảnh chụp màn hình cho thấy địa chỉ ví của anh ta đãủy quyền rủi ro.

Người dùng cho biết rằng có một quyền hạn trong ví của anh ta không bao giờ có thể thu hồi được và không có phản hồi nào sau khi nhấp vào nhiều lần. Giao diện ví cũng hiển thị cảnh báo rủi ro. Ông cũng nhớ lại rằng ông đã từng cho phép thực hiện một hoạt động hoán đổi một loại token nhất định cách đây nhiều năm, vì vậy ông cảm thấy cảnh báo rủi ro này không phải là vô căn cứ.

Một vụ lừa đảo trá hình dưới danh nghĩa bảo mật

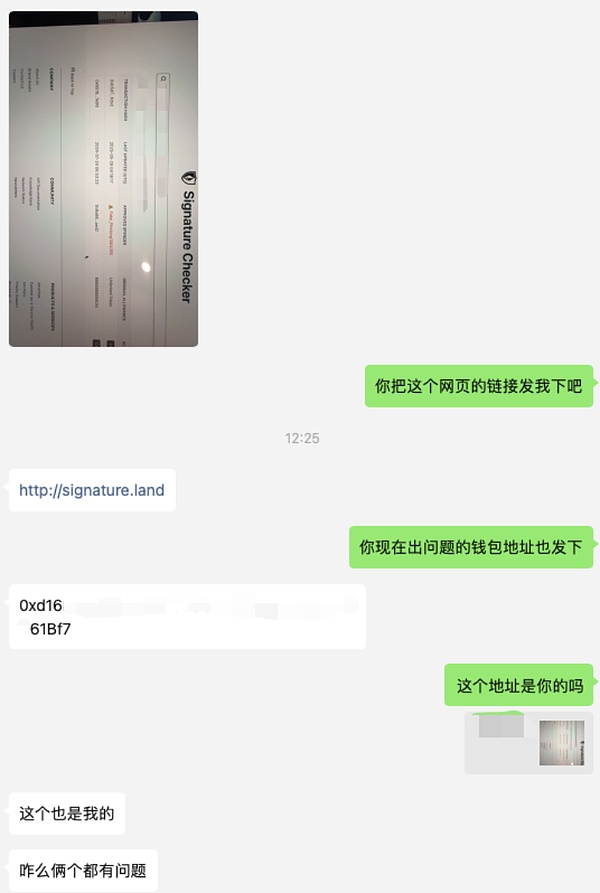

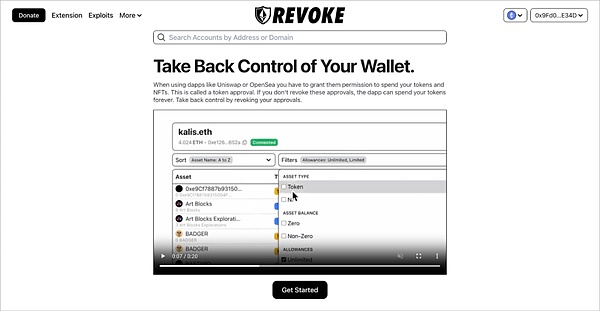

Nhóm bảo mật SlowMist đã sử dụng trình duyệt chặn vàThu hồi để điều tra nhưng không tìm thấy bất kỳ hồ sơ ủy quyền rủi ro nào cho địa chỉ trong ảnh chụp màn hình. Không lâu sau đó, người dùng này đã gửi một ảnh chụp màn hình khác hiển thị kết quả tìm kiếm của mình trong một công cụ nhất định. Sau khi so sánh, địa chỉ trong hai ảnh chụp màn hình không nhất quán. Sau đó, chúng tôi khuyên người dùng cung cấp liên kết đến công cụ cùng với địa chỉ có liên quan. Lúc này, người dùng cũng bắt đầu tự hỏi: Có phải cả hai địa chỉ của anh ta đều có quyền ủy quyền rủi ro không?

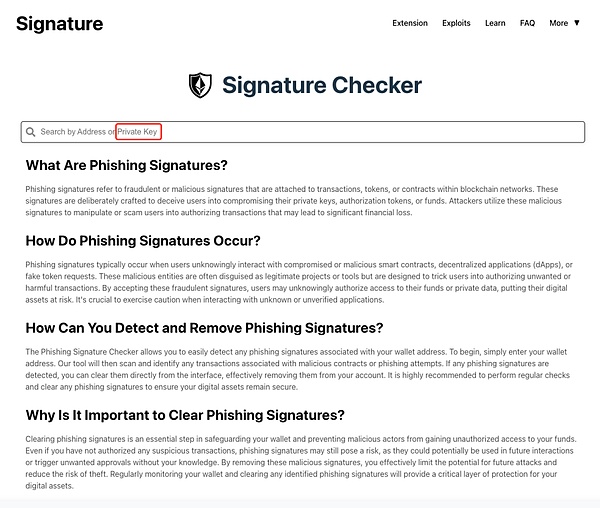

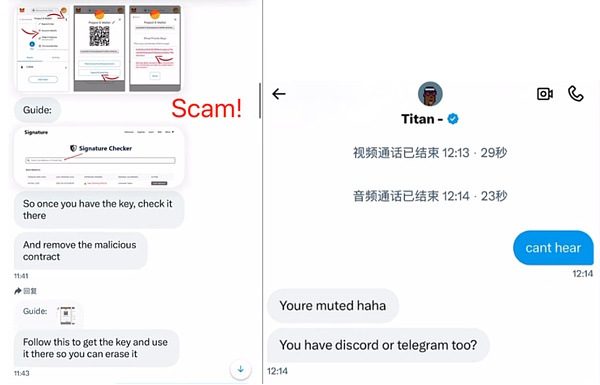

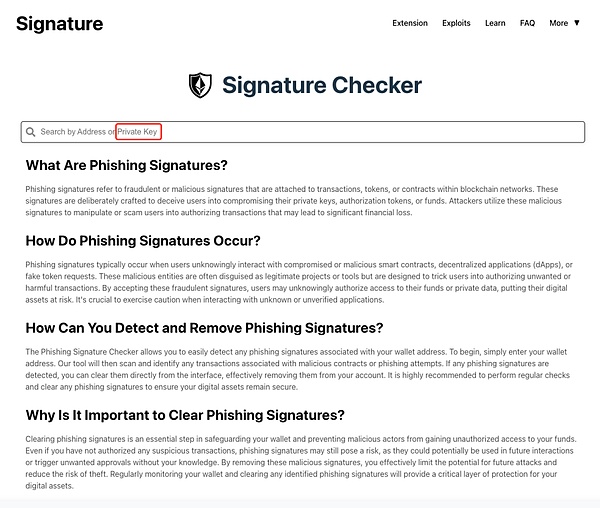

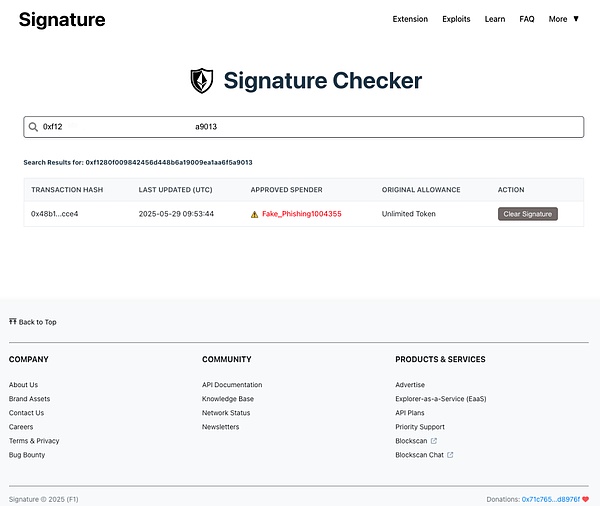

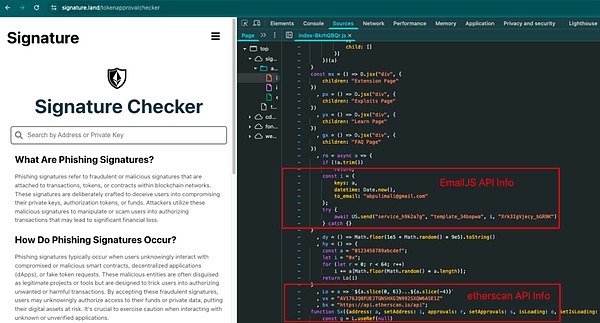

Sau đó, chúng tôi đã phân tích công cụSignature Checker (http://signature[.]land). Ngay khi mở công cụ này ra, chúng tôi thấy rằng công cụ này thực sự hỗ trợ người dùng nhập khóa riêng để truy vấn. Một địa chỉ ban đầu không có rủi ro sẽ trở nên rủi ro khi khóa riêng được nhập vào trang web này.

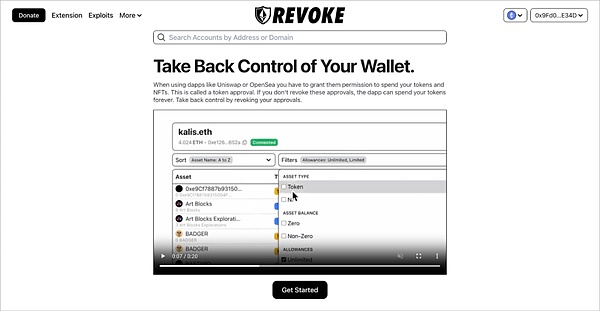

Cần lưu ý rằng thiết kế trang của trang web lừa đảo này rất giống với phong cách giao diện và Logo của Revoke, điều này dễ khiến người dùng lầm tưởng đây là nền tảng thu hồi ủy quyền thông thường, từ đó làm giảm sự cảnh giác và tăng nguy cơ bị lừa đảo. Hình ảnh bên dưới là giao diện trang web chính thức của Revoke:

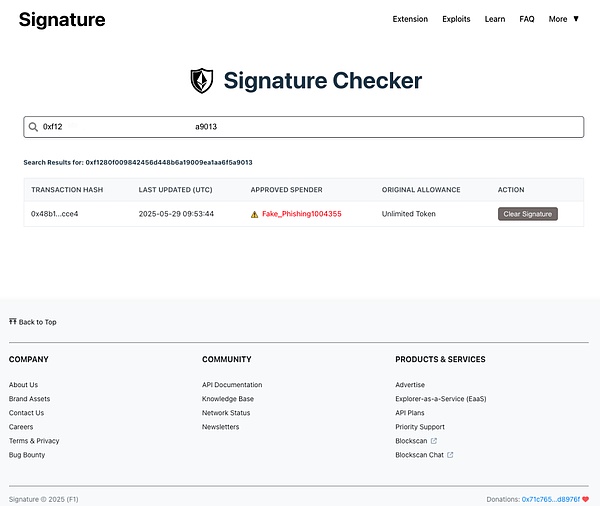

Chúng tôi đã sử dụng các công cụ do kẻ lừa đảo cung cấp để truy vấn hai địa chỉ của người dùng và phát hiện ra rằng thực sự có hồ sơ ủy quyền rủi ro. Tuy nhiên, một trong những quy tắc trong khu rừng tối là phải luôn hoài nghi và tiếp tục xác minh. Chúng tôi tiếp tục thử nghiệm và phát hiện rằng khi chúng tôi dán ngẫu nhiên một địa chỉ, công cụ sẽ hiển thị rằng địa chỉ đó đã được ủy quyền ở mức nguy hiểm và thời gian ủy quyền rất gần với thời gian truy vấn. Thiết kế này không chỉ mang lại hy vọng cho người dùng mà còn tạo ra cảm giác cấp bách: mọi chuyện sẽ ổn nếu chúng ta hủy ngay bây giờ.

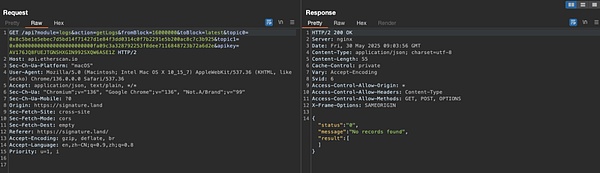

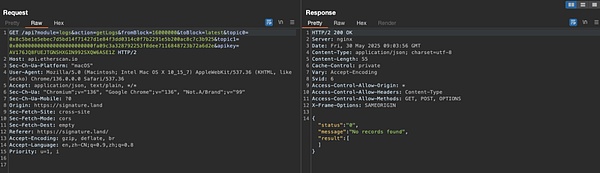

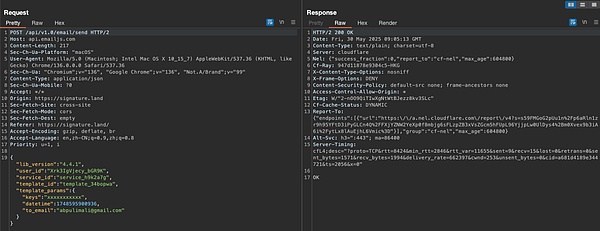

Sau đó, chúng tôi nhập khóa riêng để kiểm tra và thấy rằng trang hiện lên lời nhắc "lỗi định dạng", nhưng thông tin chúng tôi nhập vào vẫn được truyền đi.

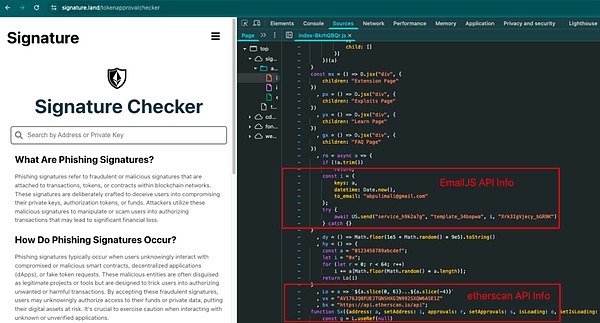

Sau khi phân tích mã giao diện của trang web lừa đảo, chúng tôi phát hiện ra rằng trang web lừa đảo này đã sử dụng API EmailJS để truyền thông tin và thậm chí còn sử dụng API Etherscan để phát hiện xem địa chỉ có thực sự tồn tại hay không.

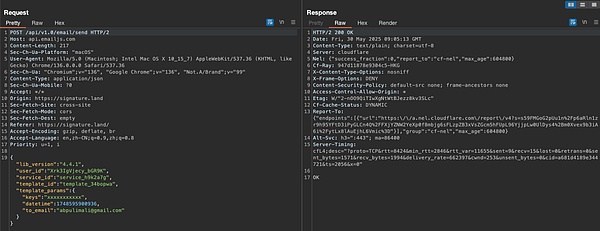

Đây là giao diện yêu cầu được gửi tới EmailJS API. Có thể thấy rằng địa chỉ hoặc thông tin khóa riêng tư do người dùng nhập sẽ được gửi đến địa chỉ email của kẻ lừa đảo (abpulimali@gmail[.]com) thông qua giao diện này.

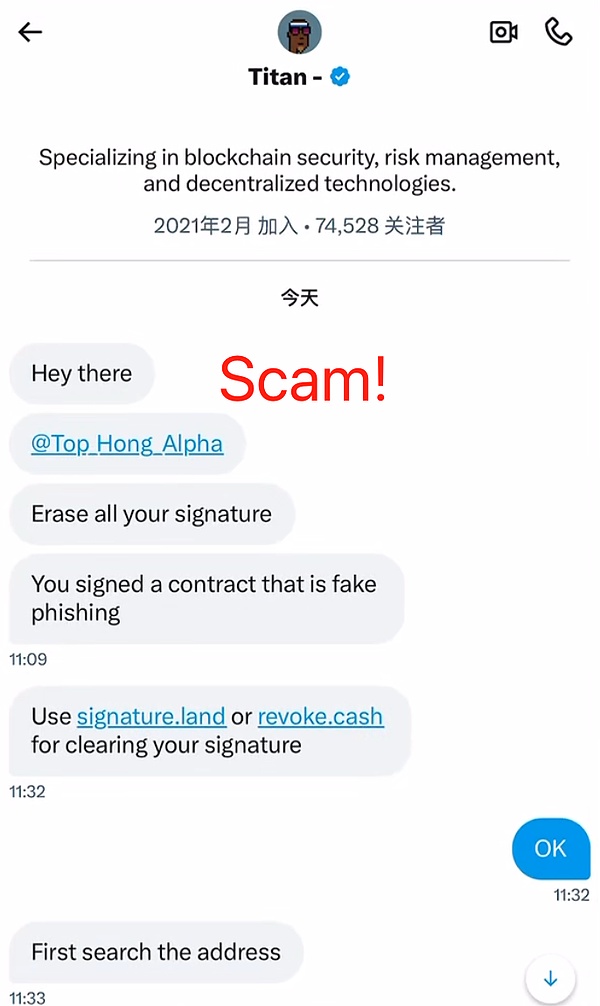

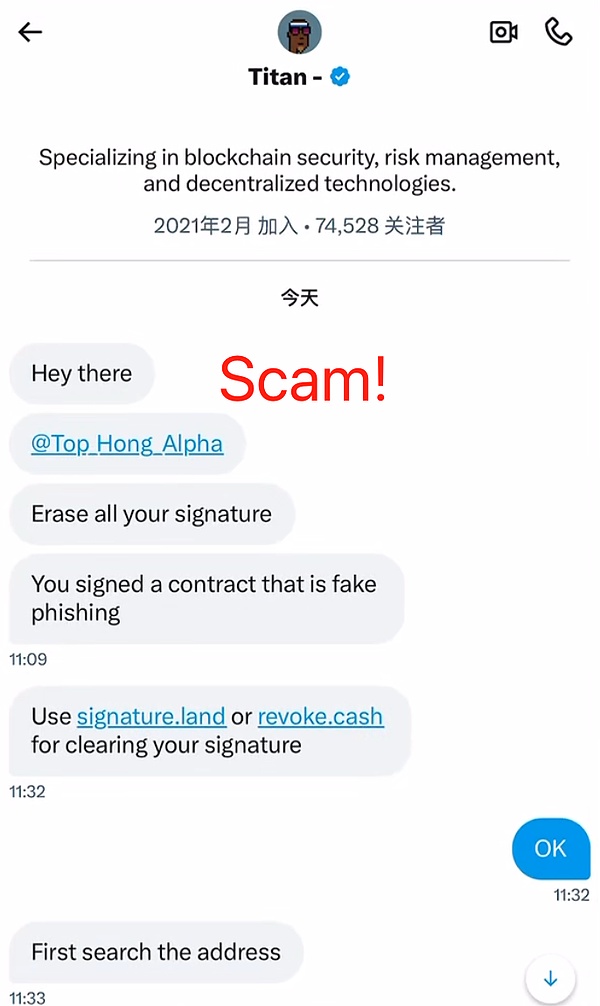

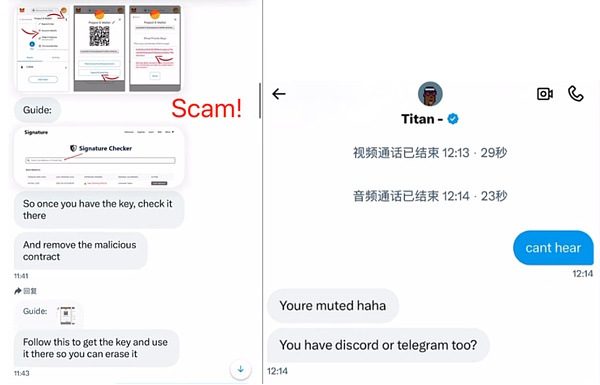

Lúc này, trò lừa đảo khá rõ ràng. Theo phản hồi của người dùng, kẻ lừa đảo ban đầu đã liên lạc với anh ấy thông qua phần bình luận và tin nhắn riêng tư trên nền tảng X, và khẳng định trong cuộc trò chuyện rằng "bạn đã ký chữ ký lừa đảo", sau đó chủ động cung cấp liên kết đến "công cụ ủy quyền thu hồi".

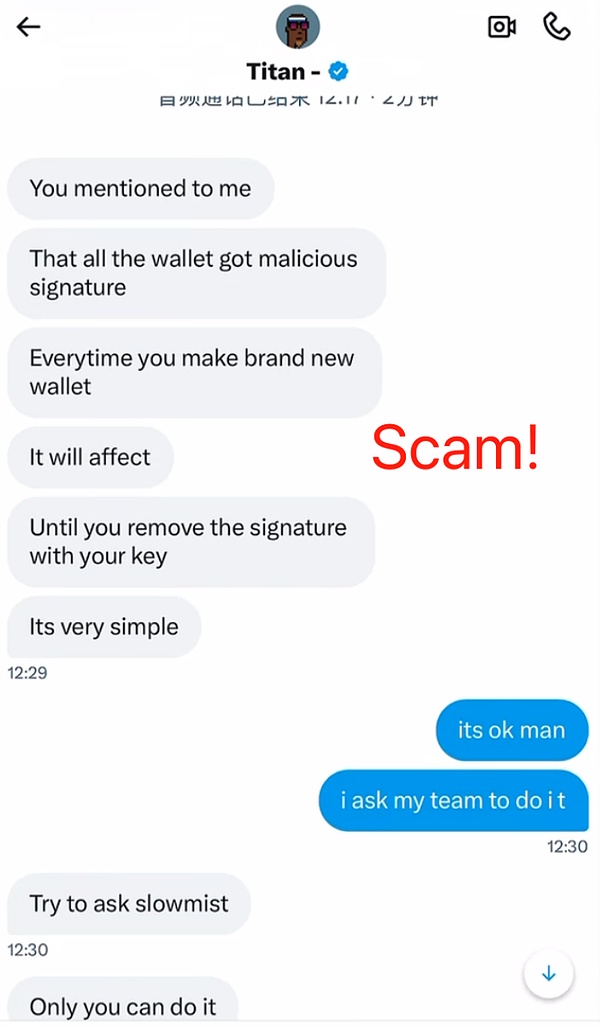

Từ hồ sơ trò chuyện, có thể thấy rằng những kẻ lừa đảo rất thành thạo về kỹ thuật xã hội và cố tình đặt công cụ không xác định ở phía trước và công cụ Revoke nổi tiếng ở phía sau. Mọi người thường có xu hướng nhấp vào liên kết trước đó và thấy rằng địa chỉ đó "rủi ro". Ngay cả khi họ kiểm tra chéo với Revoke và không tìm thấy bất thường nào, họ vẫn nghi ngờ rằng Revoke đã không xác định được điều đó.

Những kẻ lừa đảo cũng cung cấp cái gọi là"hướng dẫn vận hành" để hướng dẫn người dùng dán khóa riêng của họ vào hộp nhập của trang web lừa đảo, với lý do "hủy tương tác với hợp đồng độc hại" và thậm chí cung cấp dịch vụ hướng dẫn bằng giọng nói để thúc giục người dùng cắn câu ở mọi khía cạnh.

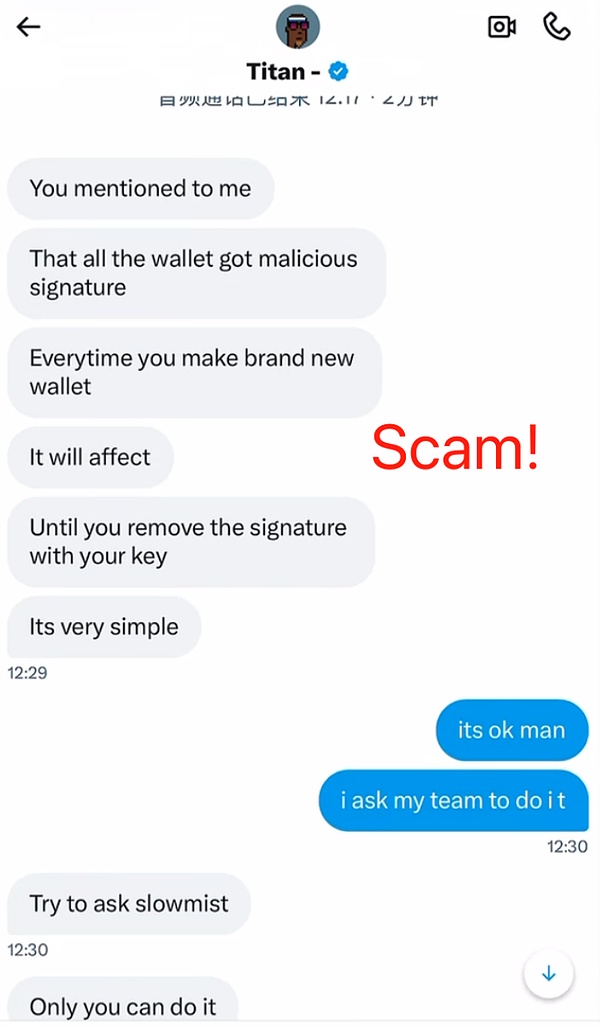

Người dùng không hợp tác sau khi nhận thấy điều gì đó bất thường, nhưng kẻ lừa đảo vẫn không bỏ cuộc. Để tiếp tục gây áp lực và chiếm được lòng tin của mọi người, kẻ lừa đảo đã đề nghị người dùng tham khảo nhóm bảo mật SlowMist. Một số người dùng không mấy cảnh giác có thể mất cảnh giác và lầm tưởng rằng đối phương không phải là kẻ lừa đảo khi nghe nói rằng họ sẵn sàng yêu cầu một công ty bảo mật xác minh. Những kẻ lừa đảo thường đặt cược rằng người dùng sẽ không thực sự xác minh thông tin và thậm chí còn trực tiếp cố gắng sử dụng các công ty bảo mật để xác nhận trong quá trình lừa đảo.

May mắn thay, người dùng đã đủ cảnh giác và không nhập khóa riêng tư theo hướng dẫn của bên kia. Thay vào đó, anh chủ động liên hệ với nhóm an ninh SlowMist để xác minh tình hình. Cuối cùng, người ta đã xác nhận đây là một vụ lừa đảo và tránh được tình trạng mất tài sản.

Nhiều danh tính chuyên gia bảo mật

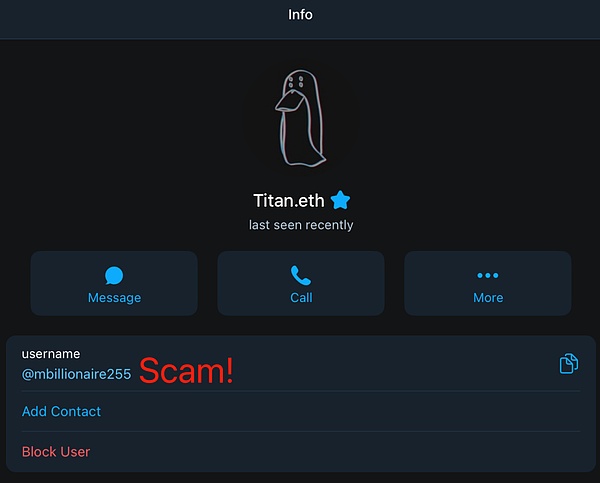

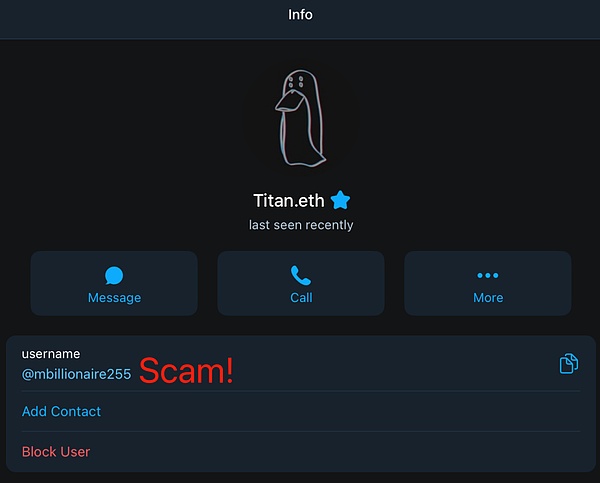

Chúng tôi đã tiếp tục điều tra và phát hiện ra rằng kẻ lừa đảo đã đánh cắp hình đại diện của thám tử nổi tiếng trên chuỗi ZachXBT trên Telegram.

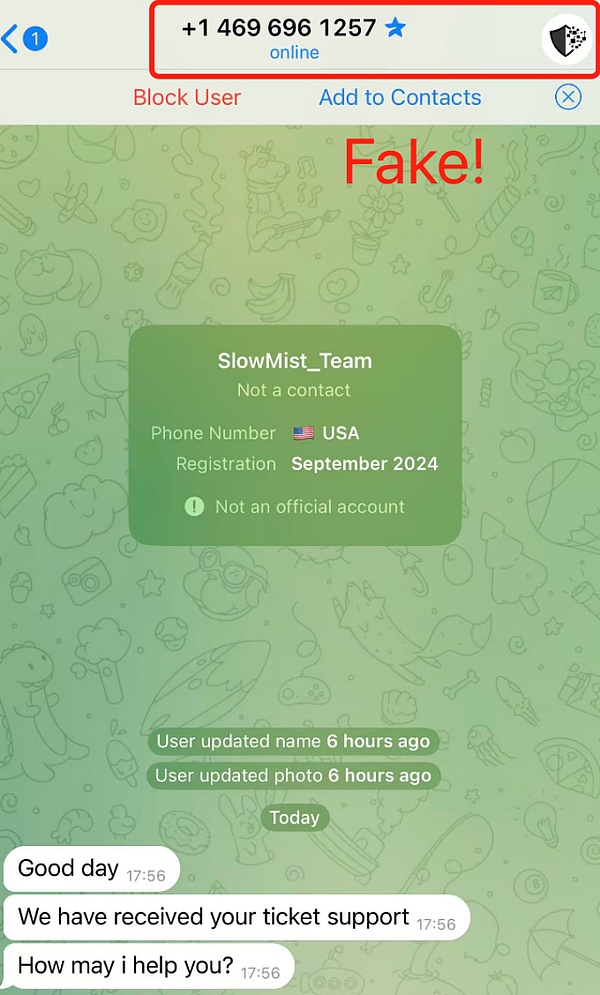

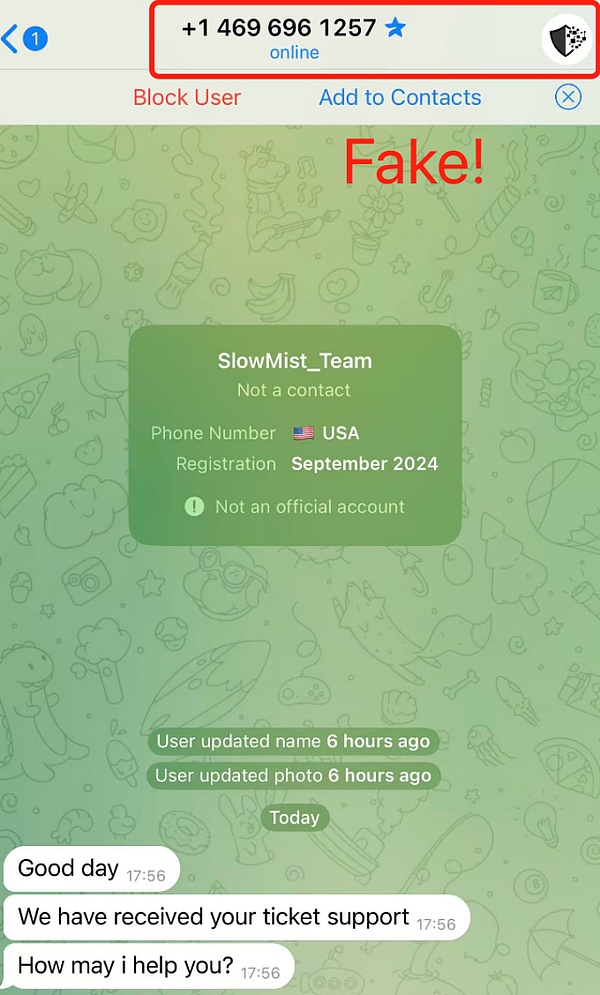

Do người dùng không tiếp tục hợp tác nên kẻ lừa đảo đã giả làm nhân viên của SlowMist và tiếp tục cố gắng liên lạc và lừa đảo.

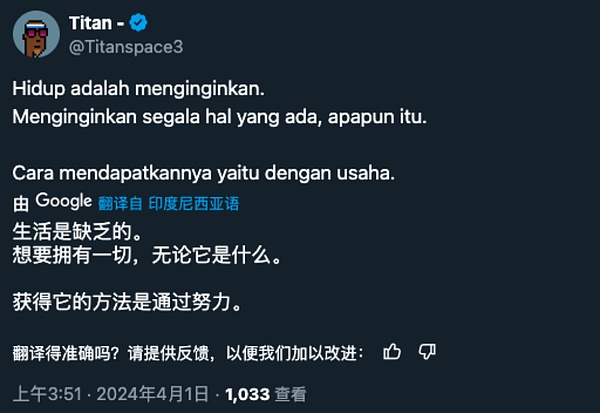

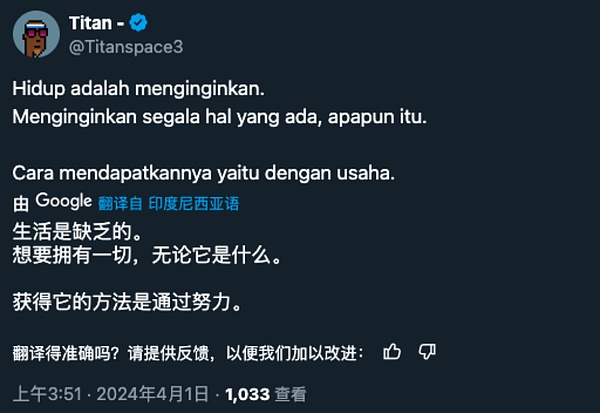

Hãy xem tài khoản X của kẻ lừa đảo (@Titanspace3), có 74.000 người theo dõi và được đăng ký vào năm 2021, nhưng không hoạt động cho đến năm 2024. Nội dung tài khoản chủ yếu chuyển tiếp tin tức từ các nhà nghiên cứu bảo mật, công ty bảo mật và phương tiện truyền thông. Tài khoản này tuyên bố tập trung vào lĩnh vực bảo mật blockchain và rõ ràng đây là tài khoản đã mua. Loại giao dịch tài khoản này rất phổ biến trong ngành công nghiệp xám. Chúng tôi đã phân tích nội dung liên quan trước đó. Xem các bữa tiệc dự án thật và giả | Hãy cảnh giác với các tài khoản giả mạo trong phần bình luận.

Kết hợp phong cách ngôn ngữ trong các dòng tweet đầu tiên của anh ta với các manh mối do người dùng cung cấp, người ta suy đoán rằng kẻ lừa đảo có thể đến từ Indonesia.

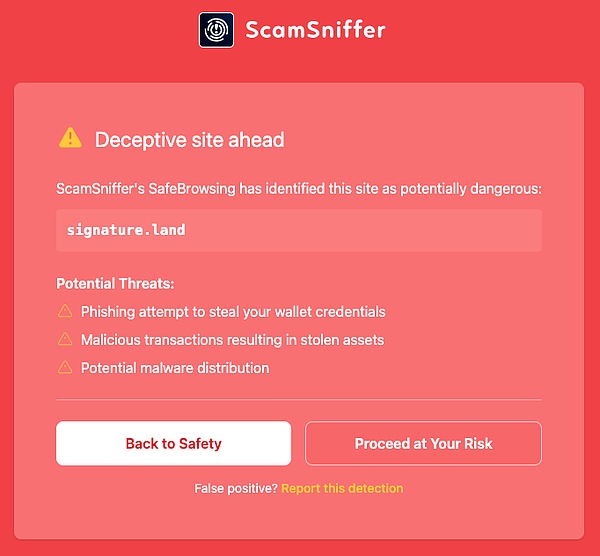

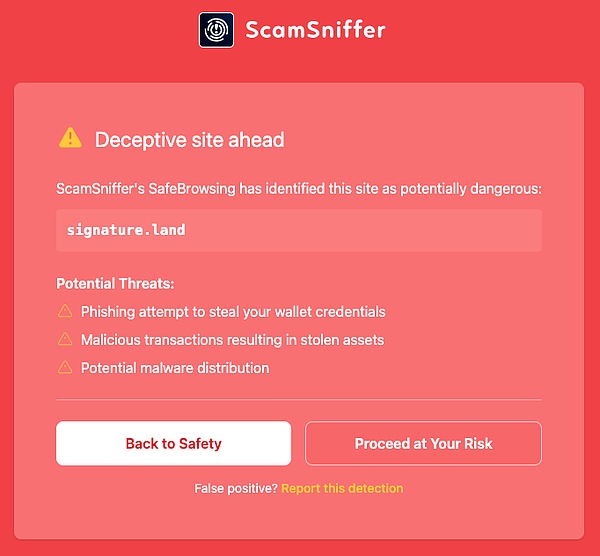

Hiện tại, tài khoản này vẫn hoạt động trên nền tảng X, liên tục để lại tin nhắn dưới danh nghĩa "nhắc nhở thân thiện", hướng dẫn người dùng Web3 nhấp vào liên kết lừa đảo và dụ họ tiết lộ khóa riêng tư. Nền tảng chống lừa đảo Web3 Scam Sniffer đã đánh dấu trang web này là độc hại.

Kết luận

Từ việc làm giảtrang "Nguy cơ ủy quyền" đến việc mạo danh nhân viên của một công ty bảo mật và hướng dẫn người dùng tiết lộ khóa riêng của họ từng bước, các phương pháp của loại hình lừa đảo này đang ngày càng trở nên tinh vi hơn. Những kẻ lừa đảo tin rằng chỉ cần chúng tỏ ra đủ chuyên nghiệp thì hầu hết mọi người sẽ không tìm hiểu sâu về vấn đề này và xác minh mà thay vào đó sẽ bị dẫn dắt bởi "cảm giác cấp bách" mà chúng tạo ra.

Về vấn đề này, chúng tôi muốn nhắc nhở người dùng cảnh giác với những kẻ thực hiện hành vi bất hợp pháp dưới chiêu bài bảo mật. Trong khu rừng đen tối của blockchain, chỉ bằng cách duy trì thái độ không tin tưởng và nhận thức xác minh liên tục, chúng ta mới có thể bảo vệ được tuyến phòng thủ cuối cùng cho an ninh tài sản. Bất kể bên kia tự nhận là ai, bất kể tình hình cấp bách đến mức nào, hãy giữ bình tĩnh, xác minh thông qua các kênh chính thức và không cung cấp khóa riêng hoặc cụm từ ghi nhớ vì hoảng sợ. Nhóm bảo mật SlowMist sẽ tiếp tục tiết lộ những trường hợp như vậy để giúp người dùng xác định rủi ro, nâng cao cảnh giác và cùng nhau bảo vệ lợi ích bảo mật trong thế giới Web3.

Kikyo

Kikyo