Tác giả: Liz & Lisa

Bối cảnh

Trong lĩnh vực tài sản tiền điện tử, các cuộc tấn công kỹ thuật xã hội đang trở thành mối đe dọa lớn đối với tính bảo mật của tiền của người dùng. Kể từ năm 2025, một số lượng lớn các vụ lừa đảo kỹ thuật xã hội nhắm vào người dùng Coinbase tiếp tục xuất hiện, thu hút sự chú ý rộng rãi của cộng đồng. Không khó để nhận thấy từ các cuộc thảo luận của cộng đồng rằng những vụ việc như vậy không phải là trường hợp cá biệt mà là một loại lừa đảo có tính chất dai dẳng và có tổ chức.

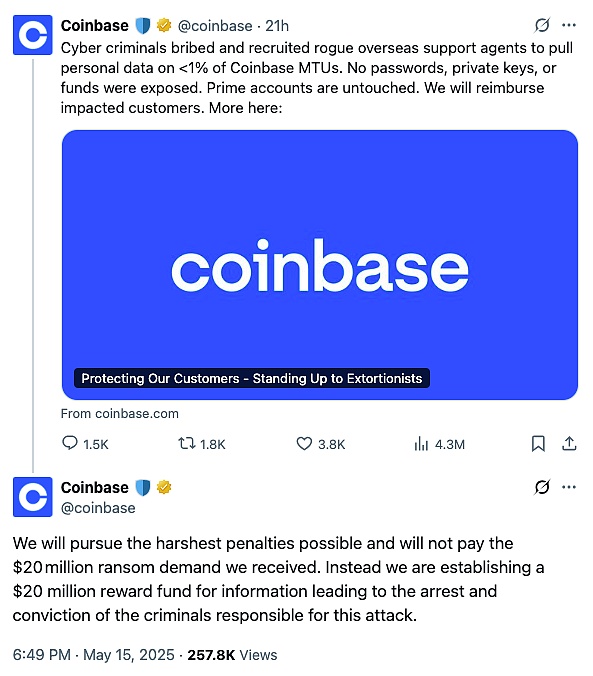

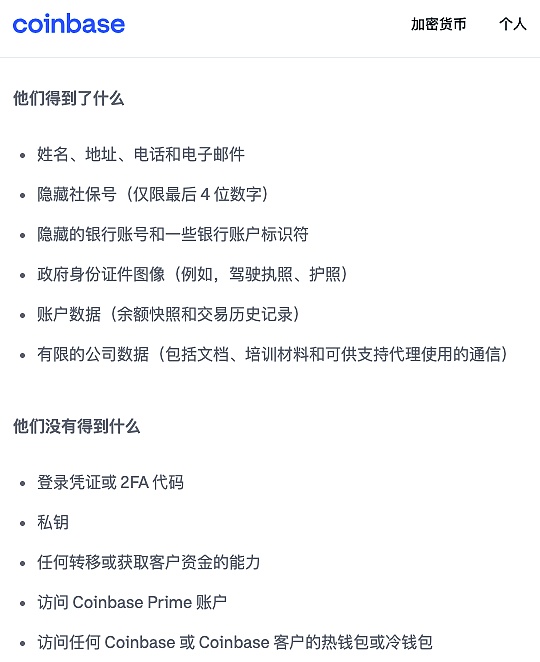

Vào ngày 15 tháng 5, Coinbase đã đưa ra thông báo xác nhận suy đoán trước đó rằng có một "người trong cuộc" tại Coinbase. Có thông tin cho biết Bộ Tư pháp Hoa Kỳ (DOJ) đã mở cuộc điều tra về vụ rò rỉ dữ liệu.

Bài viết này sẽ tiết lộ các phương pháp chính của kẻ lừa đảo bằng cách tổng hợp thông tin do nhiều nhà nghiên cứu bảo mật và nạn nhân cung cấp, đồng thời khám phá cách xử lý hiệu quả các vụ lừa đảo như vậy theo quan điểm của cả nền tảng và người dùng.

(https://x.com/coinbase/status/1922967576209998133)

Phân tích lịch sử

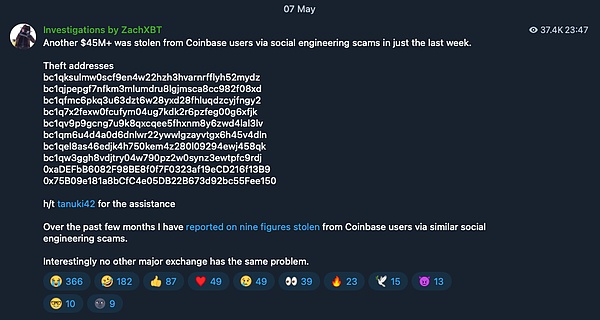

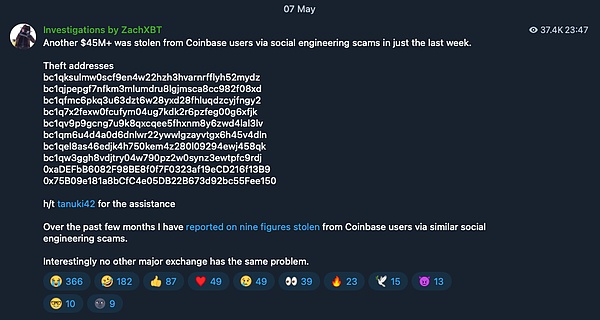

“Hơn 45 triệu đô la bị đánh cắp từ người dùng Coinbase trong kỹ thuật xã hội "Lừa đảo chỉ trong tuần qua", Chain Detective Zach đã viết trong bản cập nhật Telegram vào ngày 7 tháng 5.

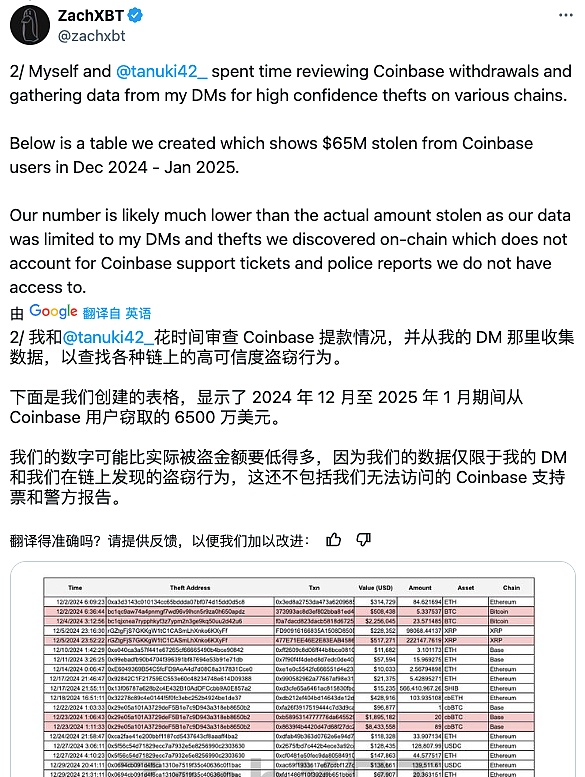

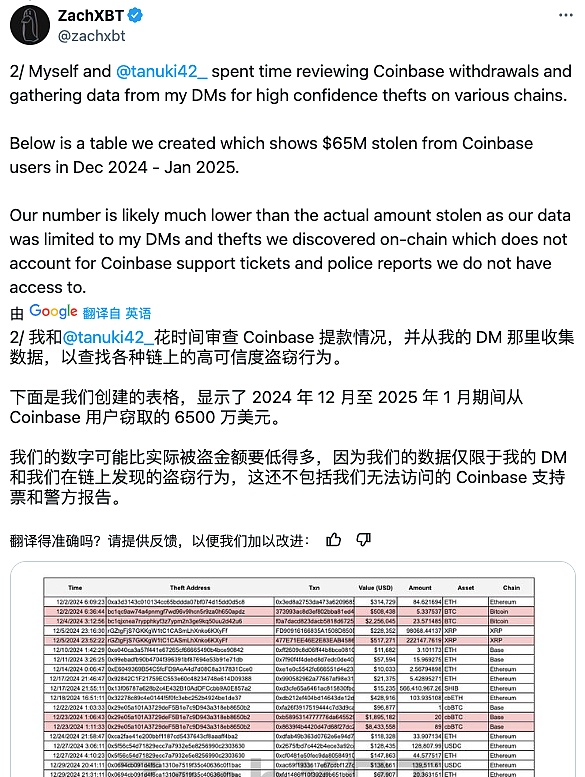

Trong năm qua, Zach đã tiết lộ nhiều vụ việc người dùng Coinbase bị đánh cắp trên kênh Telegram và nền tảng X của anh, một số nạn nhân mất hàng chục triệu đô la. Zach đã công bố một cuộc điều tra chi tiết vào tháng 2 năm 2025, nêu rằng tổng số tiền bị đánh cắp do các vụ lừa đảo tương tự chỉ tính riêng từ tháng 12 năm 2024 đến tháng 1 năm 2025 đã vượt quá 65 triệu đô la Mỹ và tiết lộ rằng Coinbase đang phải đối mặt với cuộc khủng hoảng "gian lận kỹ thuật xã hội" nghiêm trọng. Những cuộc tấn công như vậy vẫn tiếp tục xâm phạm đến tính bảo mật tài sản của người dùng với mức thiệt hại trung bình hàng năm là 300 triệu đô la Mỹ. Ông cũng chỉ ra rằng:

(https://x.com/zachxbt/status/1886411891213230114)

Phương pháp lừa đảo

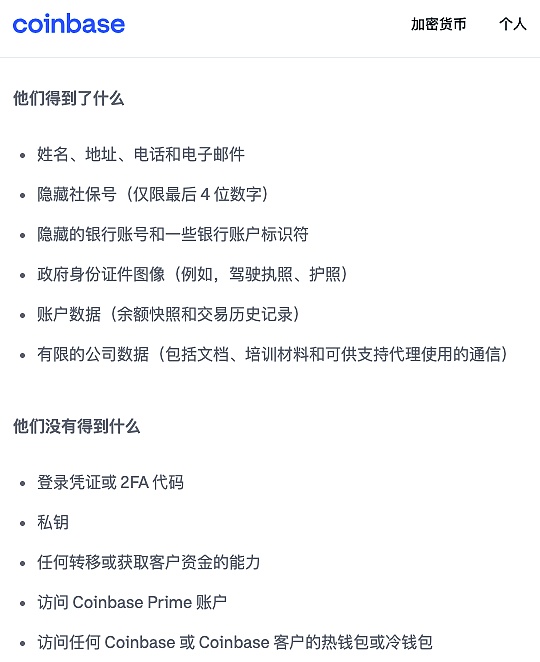

Trong sự cố này, hệ thống kỹ thuật của Coinbase đã không

text="">Mạng không bị hack. Những kẻ lừa đảo đã lợi dụng quyền hạn của nhân viên nội bộ và lấy được thông tin nhạy cảm của một số người dùng. Thông tin này bao gồm: tên, địa chỉ, thông tin liên lạc, dữ liệu tài khoản, ảnh chứng minh thư, v.v. Mục tiêu cuối cùng của những kẻ lừa đảo là sử dụng các phương pháp kỹ thuật xã hội để hướng dẫn người dùng chuyển tiền.

(https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists)

Loại phương pháp tấn công này đã thay đổi phương pháp lừa đảo "cast-net" truyền thống và chuyển sang "precision strike", có thể được gọi là một hình thức lừa đảo kỹ thuật xã hội "được thiết kế riêng". Con đường điển hình của tội phạm như sau:

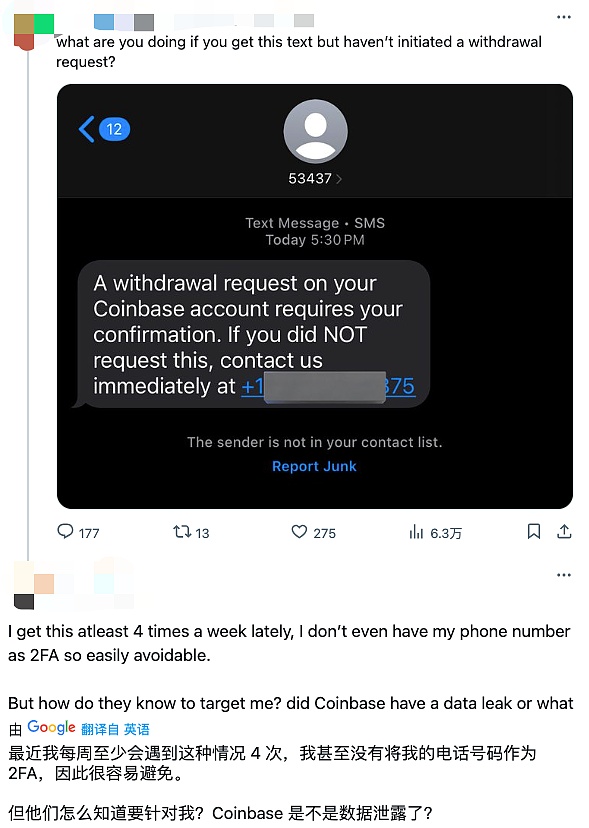

1. Liên hệ với người dùng với tư cách là "bộ phận dịch vụ khách hàng chính thức"

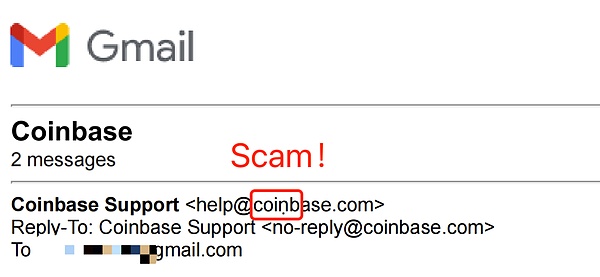

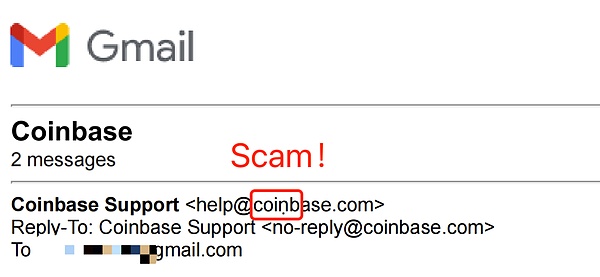

Kẻ lừa đảo sử dụng hệ thống điện thoại giả (PBX) để mạo danh bộ phận dịch vụ khách hàng của Coinbase, gọi điện cho người dùng và nói rằng "tài khoản của họ đã gặp phải thông tin đăng nhập bất hợp pháp" hoặc "đã phát hiện thấy bất thường khi rút tiền" để tạo ra bầu không khí khẩn cấp. Sau đó, chúng gửi email hoặc tin nhắn văn bản giả mạo có chứa số lệnh làm việc giả mạo hoặc liên kết "quy trình khôi phục" và hướng dẫn người dùng thực hiện hành động. Các liên kết này có thể trỏ đến các giao diện Coinbase sao chép và thậm chí có thể gửi email có vẻ như từ các tên miền chính thức, một số trong đó sử dụng các kỹ thuật chuyển hướng để bỏ qua các biện pháp bảo vệ an ninh.

2. Hướng dẫn người dùng tải xuống Coinbase Wallet

<span leaf="" para",{"tagName":"section","attributes":{},"namespaceURI":"http://www.w3.org/1999/xhtml"},"node",{"tagName":"b","attributes":{"data-pm-slice":"0 0 []"},"namespaceURI":"http://www.w3.org/1999/xhtml"},"node",{"tagName":"b","attributes":{"data-pm-slice":"0 0 []"} []"},"namespaceURI":"http://www.w3.org/1999/xhtml"},"para",{"tagName":"p","attributes":{"dir":"ltr","style":"margin-bottom: 0px;letter-spacing: 0.578px;text-align: left;"},"namespaceURI":"http://www.w3.org/1999/xhtml"}]'>Kẻ lừa đảo sẽ hướng dẫn người dùng chuyển tiền vào "ví an toàn" với lý do "bảo vệ tài sản". Chúng cũng sẽ hỗ trợ người dùng cài đặt Coinbase Wallet và hướng dẫn họ chuyển tài sản ban đầu được lưu trữ trên Coinbase sang ví mới tạo.

Khác với "từ ghi nhớ gian lận" truyền thống, những kẻ lừa đảo trực tiếp cung cấp một tập hợp các từ ghi nhớ mà chúng tự tạo ra, dụ dỗ người dùng sử dụng chúng như "ví mới chính thức".

4. Kẻ lừa đảo đánh cắp tiền.

Nạn nhân dễ bị mắc bẫy khi họ lo lắng, bồn chồn và tin tưởng vào "dịch vụ khách hàng" - theo quan điểm của họ, ví mới "do chính thức cung cấp" tự nhiên an toàn hơn ví cũ "bị nghi ngờ là bị hack". Do đó, sau khi tiền được chuyển vào ví mới này, những kẻ lừa đảo có thể ngay lập tức chuyển chúng đi. Không phải chìa khóa của bạn, không phải tiền xu của bạn. - Khái niệm này đã được xác minh một lần nữa trong các cuộc tấn công kỹ thuật xã hội.

Ngoài ra, một số email lừa đảo tuyên bố rằng "Coinbase sẽ di chuyển hoàn toàn sang ví tự lưu ký do phán quyết của vụ kiện tập thể" và yêu cầu người dùng hoàn tất việc di chuyển tài sản trước ngày 1 tháng 4. Dưới áp lực thời gian cấp bách và gợi ý tâm lý về "hướng dẫn chính thức", người dùng có nhiều khả năng hợp tác hơn.

(https://x.com/SteveKBark/status/1900605757025882440)

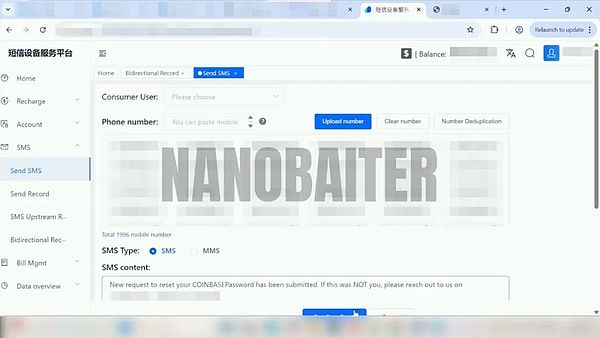

Theo @NanoBaiter, các cuộc tấn công này thường được lên kế hoạch và triển khai theo cách có tổ chức:

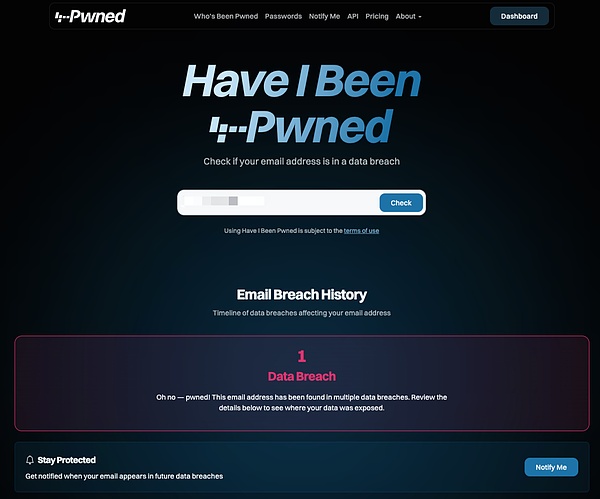

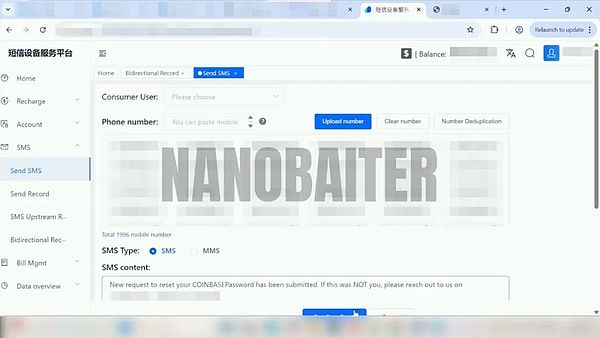

Mục tiêu chính xác: Những kẻ lừa đảo dựa vào dữ liệu người dùng bị đánh cắp được mua từ các kênh Telegram và dark web (chẳng hạn như "5k COINBASE US2", "100K_USA-gemini_sample"), nhắm mục tiêu chính vào người dùng Coinbase tại Hoa Kỳ và thậm chí sử dụng ChatGPT để xử lý dữ liệu bị đánh cắp, chia nhỏ và sắp xếp lại số điện thoại và tạo TXT theo từng đợt. Sau đó, tệp được gửi qua tin nhắn văn bản thông qua phần mềm phát tán để lừa đảo.

Quy trình lừa đảo rất mạch lạc:Từ các cuộc gọi điện thoại, tin nhắn văn bản đến email, con đường lừa đảo thường liền mạch và mạch lạc. Các cụm từ lừa đảo phổ biến bao gồm "tài khoản đã nhận được yêu cầu rút tiền", "mật khẩu đã được đặt lại", "tài khoản có thông tin đăng nhập bất thường", v.v., liên tục khiến nạn nhân thực hiện "xác minh bảo mật" cho đến khi chuyển khoản ví được thực hiện đã hoàn thành.

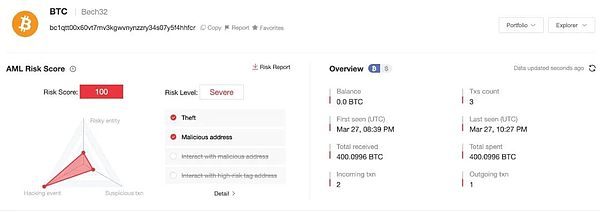

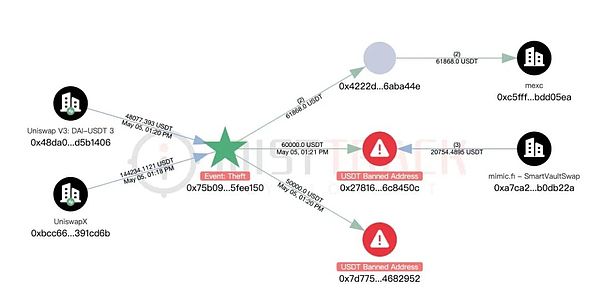

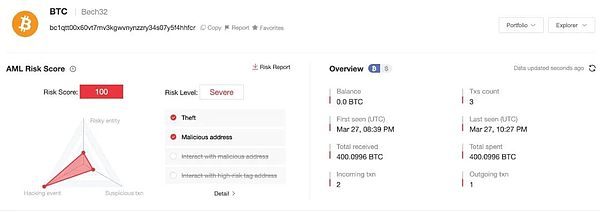

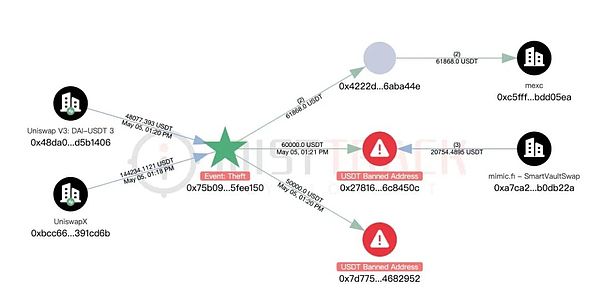

Sau khi lấy được tiền, những kẻ lừa đảo nhanh chóng sử dụng một loạt các quy trình làm sạch để trao đổi và chuyển giao tài sản. Các chế độ chính như sau:

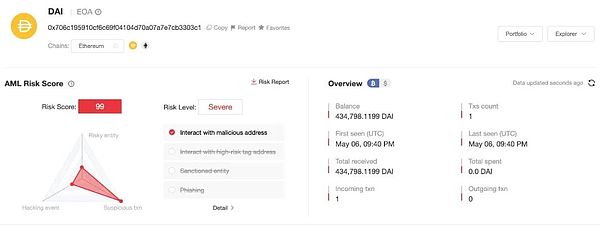

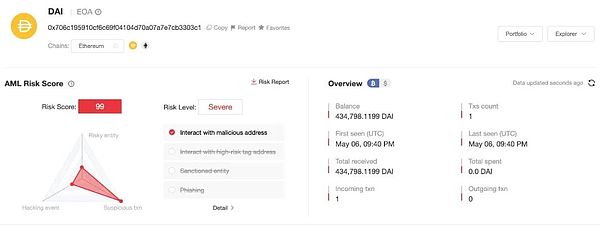

Nhiều địa chỉ gian lận vẫn ở trạng thái "tĩnh" sau khi nhận được DAI hoặc USDT và chưa được chuyển ra ngoài.

Để tránh địa chỉ của bạn tương tác với các địa chỉ đáng ngờ và do đó phải đối mặt với nguy cơ tài sản bị đóng băng, người dùng nên sử dụng hệ thống theo dõi và chống rửa tiền trên chuỗi MistTrack (https://misttrack.io/) để thực hiện phát hiện rủi ro trên địa chỉ mục tiêu trước khi giao dịch để tránh hiệu quả các mối đe dọa tiềm ẩn.

Các biện pháp đối phó

Nền tảng

Các biện pháp bảo mật chính thống hiện tại chủ yếu là bảo vệ "lớp kỹ thuật" và gian lận kỹ thuật xã hội thường bỏ qua các biện pháp này cơ chế và trực tiếp đánh vào lỗ hổng tâm lý và hành vi của người dùng. Do đó, nên tích hợp nền tảng giáo dục người dùng, đào tạo bảo mật và thiết kế khả năng sử dụng để thiết lập một tuyến phòng thủ bảo mật "hướng đến con người".

Thường xuyên đưa nội dung giáo dục chống gian lận:Thông qua ứng dụng Cải thiện khả năng chống lừa đảo của người dùng thông qua cửa sổ bật lên, giao diện xác nhận giao dịch, email, v.v.; Tối ưu hóa các mô hình kiểm soát rủi ro và giới thiệu "xác định hành vi bất thường tương tác": Hầu hết các vụ gian lận kỹ thuật xã hội sẽ khiến người dùng hoàn thành một loạt các hoạt động (chẳng hạn như chuyển khoản, thay đổi danh sách trắng, ràng buộc thiết bị, v.v.) trong thời gian ngắn. Nền tảng nên xác định các kết hợp tương tác đáng ngờ (chẳng hạn như "tương tác thường xuyên + địa chỉ mới + rút tiền lớn") dựa trên mô hình chuỗi hành vi và kích hoạt chế độ làm mát thời gian hoặc cơ chế đánh giá thủ công. Tối ưu hóa các mô hình kiểm soát rủi ro và giới thiệu “xác định hành vi bất thường tương tác”: Hầu hết các vụ gian lận kỹ thuật xã hội sẽ khiến người dùng hoàn thành một loạt các hoạt động (như chuyển khoản, thay đổi danh sách trắng, ràng buộc thiết bị, v.v.) trong thời gian ngắn. Nền tảng nên xác định các kết hợp tương tác đáng ngờ (như “tương tác thường xuyên + địa chỉ mới + rút tiền lớn”) dựa trên mô hình chuỗi hành vi và kích hoạt thời gian hủy bỏ hoặc cơ chế đánh giá thủ công. leaf="">Chuẩn hóa các kênh dịch vụ khách hàng và cơ chế xác minh: Kẻ gian lận thường mạo danh dịch vụ khách hàng để gây nhầm lẫn cho người dùng. Các nền tảng nên thống nhất các mẫu điện thoại, SMS và email và cung cấp "lối vào xác minh dịch vụ khách hàng" để làm rõ kênh liên lạc chính thức duy nhất nhằm tránh nhầm lẫn.

Người dùng

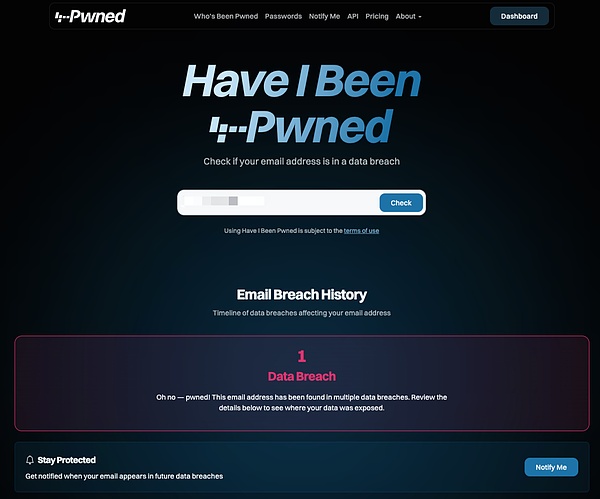

(https://haveibeenpwned.com/)

Tiếp tục chú ý đến thông tin bảo mật:Tìm hiểu những diễn biến mới nhất về các phương pháp tấn công thông qua các công ty bảo mật, phương tiện truyền thông, nền tảng giao dịch và các kênh khác, đồng thời luôn cảnh giác. Hiện tại, nền tảng diễn tập lừa đảo Web3 do SlowMist, @DeFiHackLabs và @realScamSniffer tạo ra sắp được ra mắt. Nền tảng này sẽ mô phỏng nhiều phương pháp lừa đảo thông thường, bao gồm đầu độc kỹ thuật xã hội, lừa đảo chữ ký, hợp đồng độc hại tương tác, v.v., và kết hợp các trường hợp thực tế được thu thập trong các cuộc thảo luận lịch sử của chúng tôi để liên tục cập nhật nội dung kịch bản. Cho phép người dùng cải thiện khả năng nhận dạng và phản hồi của họ trong môi trường không có rủi ro.

Đây không phải là lo lắng vô căn cứ. Kể từ đầu năm nay, những người thực hành/người dùng mã hóa đã gặp phải nhiều sự cố đe dọa đến sự an toàn cá nhân. Do dữ liệu bị rò rỉ bao gồm tên, địa chỉ, thông tin liên lạc, dữ liệu tài khoản, ảnh thẻ căn cước, v.v., người dùng có liên quan cũng cần cảnh giác ngoại tuyến và chú ý đến sự an toàn.

Tóm lại, hãy luôn hoài nghi và tiếp tục xác minh. Bất cứ khi nào có hoạt động khẩn cấp, hãy đảm bảo yêu cầu bên kia chứng minh danh tính của họ và xác minh độc lập thông qua các kênh chính thức để tránh đưa ra quyết định không thể đảo ngược dưới áp lực. Để biết thêm lời khuyên về bảo mật và các phương pháp tấn công mới, hãy xem Sổ tay tự bảo vệ Blockchain Dark Forest (https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/).

Tóm tắt

text="">Sự cố này một lần nữa cho thấy rằng trước các cuộc tấn công kỹ thuật xã hội ngày càng tinh vi, ngành này vẫn còn những thiếu sót rõ ràng trong việc bảo vệ dữ liệu và tài sản của khách hàng. Điều đáng chú ý là ngay cả khi các vị trí có liên quan trên nền tảng không có thẩm quyền tài chính và thiếu nhận thức và năng lực bảo mật đầy đủ, hậu quả nghiêm trọng vẫn có thể xảy ra do tiết lộ hoặc phá hoại vô ý. Khi nền tảng tiếp tục mở rộng, tính phức tạp của quản lý và kiểm soát bảo mật nhân sự đã tăng lên và trở thành một trong những rủi ro khó khắc phục nhất trong ngành. Do đó, trong khi tăng cường cơ chế bảo mật trên chuỗi, nền tảng cũng phải xây dựng một cách có hệ thống "hệ thống phòng thủ kỹ thuật xã hội" bao gồm nhân sự nội bộ và các dịch vụ thuê ngoài, đồng thời đưa rủi ro của con người vào chiến lược bảo mật tổng thể.

Ngoài ra, khi phát hiện ra rằng cuộc tấn công không phải là một sự cố riêng lẻ mà là một mối đe dọa có tổ chức, quy mô lớn và liên tục, nền tảng phải phản ứng ngay lập tức, chủ động kiểm tra các lỗ hổng tiềm ẩn, nhắc nhở người dùng thực hiện các biện pháp phòng ngừa và kiểm soát phạm vi thiệt hại. Chỉ bằng cách phản ứng ở cả cấp độ kỹ thuật và tổ chức, chúng ta mới có thể thực sự duy trì được lòng tin và lợi nhuận trong một môi trường bảo mật ngày càng phức tạp.

Hui Xin

Hui Xin