Mỗi ngày, mọi người tạo ra tới 402 triệu TB dữ liệu nhạy cảm. Khi mọi người ngày càng ngần ngại chia sẻ dữ liệu của mình rộng rãi, nhu cầu thực hiện tính toán riêng tư trên dữ liệu đó cũng tăng lên. Các giải pháp này chủ yếu dựa vào cơ sở hạ tầng của Amazon Web Services (AWS), chiếm khoảng 30% thị trường điện toán đám mây toàn cầu.

Tuy nhiên, AWS có một số nhược điểm, chủ yếu là do kiến trúc tập trung của nó. Ngay cả với sự ra đời của tính năng điện toán bảo mật nâng cao thông qua AWS Nitro Enclaves, vẫn còn những thách thức đáng kể trong việc áp dụng của các nhà phát triển, tạo ra rào cản lớn đối với bảo mật blockchain và các ứng dụng Web3.

Bài viết này sẽ phân tích tình hình hiện tại của AWS và giới thiệu giải pháp đám mây TEE phi tập trung không chỉ giải quyết được những thiếu sót của AWS mà còn khắc phục được những hạn chế của các TEE hiện có khác. Tuy nhiên, trước đó, chúng ta cần tìm hiểu lý do tại sao AWS và sản phẩm Nitro Enclaves lại đạt được mức độ phổ biến và thị phần cao như vậy, cũng như những vấn đề tồn tại đằng sau những tiến bộ này.

AWS Nitro và TEE

AWS hiện là nền tảng điện toán đám mây phổ biến nhất, cung cấp nhiều công cụ phong phú. Nói tóm lại, AWS về cơ bản là một cơ sở hạ tầng đám mây đáp ứng mọi nhu cầu điện toán của nhà phát triển, bao gồm dịch vụ điện toán, lưu trữ và cơ sở dữ liệu. Như chúng ta đã biết, AWS chiếm khoảng 30% thị phần cơ sở hạ tầng đám mây, đây là một tỷ lệ đáng kể. Gần 48% kỹ sư phần mềm hoặc nhà phát triển sử dụng AWS theo cách nào đó, do đó nhu cầu về dịch vụ này rất lớn.

Khi nhu cầu và cơ sở khách hàng mở rộng bao gồm các tổ chức tài chính lớn, cơ quan chính phủ và các công ty khởi nghiệp có dữ liệu cực kỳ nhạy cảm, các câu hỏi đã được đặt ra về tính bảo mật của AWS và liệu các thực thể này có thể lưu trữ và sử dụng dữ liệu đó một cách an toàn cho mục đích tính toán bí mật hay không.

Trong bối cảnh này, AWS đã nảy ra ý tưởng triển khai TEE trên nền tảng của mình để bảo vệ dữ liệu đang sử dụng, bổ sung cho việc mã hóa dữ liệu lưu trữ và dữ liệu đang truyền.

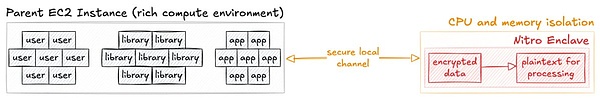

Giải pháp mới tích hợp TEE này được gọi là AWS Nitro Enclaves, cung cấp môi trường thực thi biệt lập được hỗ trợ bởi phần cứng. TEE thiết lập một môi trường an toàn trong phiên bản Amazon EC2, loại bỏ quyền truy cập tương tác, lưu trữ liên tục và kết nối mạng bên ngoài. Sự cô lập này giảm thiểu bề mặt tấn công bằng cách tách biệt khối lượng công việc nhạy cảm khỏi phiên bản EC2 gốc, người vận hành phiên bản đó và phần mềm khác.

Tuy nhiên, Nitro Enclaves được tạo và quản lý hoàn toàn trong dịch vụ EC2 của AWS và là một khuôn khổ tập trung cao độ. Từ khi tạo đến khi chấm dứt, mọi khía cạnh của quản lý vùng đều được kiểm soát bởi cơ sở hạ tầng của AWS, vốn có tính chất tập trung do bản chất của AWS là nhà cung cấp dịch vụ đám mây tập trung.

Tóm lại, AWS Nitro Enclaves cung cấp khả năng cô lập mạnh mẽ thông qua môi trường thực thi đáng tin cậy dựa trên phần cứng để bảo vệ khối lượng công việc nhạy cảm. Tuy nhiên, kiến trúc tập trung của nó cũng có một số hạn chế và sự đánh đổi nhất định.

Những hạn chế vượt ra ngoài khả năng tập trung hóa của AWS

Ngoài những nhược điểm tập trung hóa của tất cả các thành phần và dữ liệu dựa trên một hệ thống duy nhất, AWS Nitro Enclaves còn mang đến nhiều thách thức hơn và những cân nhắc mới về bảo mật. AWS kết nối nhiều card Nitro (phần cứng tùy chỉnh) với CPU để chạy các tải trọng TEE, điều này tạo ra rủi ro bảo mật kép: cả CPU cơ bản và card Nitro đều có thể có lỗ hổng bảo mật.

Một vấn đề lớn với Nitro Enclaves là thiếu cơ chế mã hóa bộ nhớ hoàn chỉnh. Không giống như các giải pháp mã hóa bộ nhớ được tích hợp trực tiếp vào CPU, bản chất bên ngoài của Nitro Card khiến việc đảm bảo mã hóa dữ liệu đầu cuối trong bộ nhớ trở nên khó khăn. Cấu hình này có thể khiến thông tin nhạy cảm bị xâm phạm trong quá trình truy cập bộ nhớ vì mã hóa dựa trên sự tương tác giữa CPU và các thiết bị bên ngoài.

Ngoài ra, các nhà phát triển vẫn cần sử dụng Docker để tạo và cấu hình Amazon Machine Images (AMI) chứa phần mềm Enclave, điều này có thể gây khó khăn cho những người không quen với việc chứa dữ liệu. Họ cũng cần sử dụng AWS CLI và Nitro Enclaves CLI để khởi chạy các phiên bản và quản lý các enclave, điều hướng Nitro Enclaves API và tích hợp với AWS Key Management Service, đôi khi yêu cầu phải hiểu quy trình chứng thực mật mã.

Việc TEE phụ thuộc vào card Nitro dẫn đến những bằng chứng không thể xác minh được vì phép đo tính toàn vẹn của mã đến từ card Nitro chứ không phải từ chính CPU.

AWS tin tưởng các nhà phát triển và quản trị viên sẽ thiết lập các chính sách quản lý danh tính và quyền truy cập, điều này có thể cấp cho họ quyền truy cập vào dữ liệu nhạy cảm. Quyền truy cập cấp cao của họ tạo ra rủi ro đe dọa nội gián vì họ có thể xem hoặc giả mạo dữ liệu.

Xem xét các Giả định về độ tin cậy của AWS Nitro

Tuy nhiên, hạn chế quan trọng nhất là AWS không được tối ưu hóa cho các ứng dụng và hệ sinh thái phi tập trung, thiếu hỗ trợ gốc cho các trường hợp sử dụng Web3 hoặc hệ thống quản trị.

Ví dụ: AWS Nitro Enclaves không có bộ nhớ lưu trữ liên tục. Mặc dù việc cô lập này tốt cho bảo mật, nhưng nó hạn chế các trường hợp sử dụng như tác nhân AI cần lưu trữ dữ liệu người dùng trong cơ sở dữ liệu vector.

Quản lý khóa cũng không tuân thủ theo kịch bản "không tin cậy". Mặc dù AWS Key Management Service (KMS) vẫn khả dụng nhưng dịch vụ này được thiết kế cho Web2 và cho phép quản trị viên truy cập khóa riêng. Điều này xung đột với yêu cầu của Web3 rằng khóa phải được kiểm soát hoàn toàn bằng mã và không được tiết lộ cho bất kỳ ai (kể cả quản trị viên).

Nitro Enclaves giải quyết vấn đề các nhà phát triển không tin tưởng vào đám mây, nhưng Web3 lại yêu cầu một giải pháp không cần sự tin tưởng giữa người dùng, nhà phát triển và nhà cung cấp. Nó không hỗ trợ nâng cấp mã an toàn và yêu cầu quyền sở hữu phi tập trung tương tự như quản trị hợp đồng thông minh, mà các nhà phát triển phải xây dựng từ đầu, có thể mất nhiều tháng và mã có thể có lỗ hổng nếu không được triển khai đúng cách.

Do thiếu quyền truy cập mạng, việc thiết lập các dịch vụ web tốn nhiều thời gian và công sức, buộc các nhà phát triển phải viết nhiều mã để điều chỉnh ứng dụng và đảm bảo bảo mật mã hóa, thường không hoàn hảo.

Tại sao Web3 cần TEE?

Chúng tôi sử dụng TEE vì chúng tôi không thể hoàn toàn tin tưởng các nhà phát triển hoặc quản trị viên. Những người tham gia Web3 có triết lý khác và tìm cách sử dụng các hệ thống không cần tin cậy: nếu điều gì đó phải được tin cậy thì nó có vẻ kém tin cậy hơn. Đó là lý do tại sao người dùng dựa vào các nhà điều hành phần cứng để kiểm tra và quản lý ứng dụng. Các ứng dụng có thể được tách biệt để tránh việc chúng can thiệp, lấy cắp hoặc thay đổi dữ liệu nhạy cảm trong quá trình truy cập bộ nhớ, vì mã hóa dựa trên sự hợp tác trơn tru giữa CPU và các thiết bị bên ngoài. Người dùng và nhà cung cấp dữ liệu cần có sự đảm bảo và xác minh rõ ràng về các hoạt động được thực hiện trên dữ liệu của họ.

Khi phát triển Phala Network, ý định ban đầu của chúng tôi là kết hợp những ưu điểm của AWS với tính bảo mật của TEE, loại bỏ sự phức tạp thông qua phân cấp đồng thời tăng cường tính bảo mật. Phương pháp này được thiết kế để đáp ứng nhu cầu sử dụng Web3. Do đó, chúng tôi đề xuất khái niệm về đám mây TEE phi tập trung để cung cấp tính bảo mật và tích hợp cho các ứng dụng phi tập trung.

Tạo đám mây TEE phi tập trung

Để hiểu khái niệm đám mây TEE phi tập trung, trước tiên chúng ta phải định nghĩa đám mây phi tập trung là gì. Vậy, nó là gì?

Đám mây phi tập trung là cơ sở hạ tầng điện toán trong đó lưu trữ, xử lý và quản lý dữ liệu được phân bổ trên một mạng lưới gồm nhiều nút thay vì tập trung tại một máy chủ trung tâm hoặc trung tâm dữ liệu duy nhất. Không giống như các hệ thống đám mây tập trung truyền thống như AWS, các đám mây phi tập trung không yêu cầu một thực thể kiểm soát duy nhất mà thay vào đó dựa vào blockchain để hoạt động.

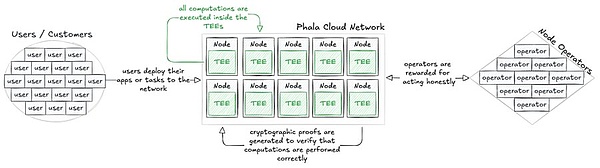

Đám mây TEE phi tập trung

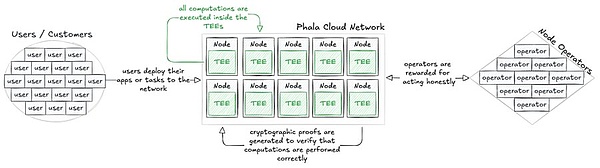

Đám mây TEE phi tập trung là cơ sở hạ tầng điện toán kết hợp TEE với mạng lưới nút phi tập trung để cung cấp khả năng điện toán an toàn, riêng tư và có thể xác minh. Mỗi nút được trang bị TEE để bảo vệ mã và dữ liệu nhạy cảm khỏi sự truy cập hoặc can thiệp của người vận hành nút.

Mạng Phala bao gồm một mạng lưới phi tập trung các nút làm việc, mỗi nút được trang bị TEE. Các nút này thực hiện các tác vụ tính toán cho người dùng dựa trên nhu cầu của khách hàng, chẳng hạn như chạy hợp đồng thông minh hoặc xử lý dữ liệu nhạy cảm.

Quá trình bắt đầu khi người dùng triển khai ứng dụng hoặc tác vụ của họ lên mạng. Các tác vụ tính toán được thực hiện trong TEE của các nút này, đảm bảo rằng mã và dữ liệu vẫn được bảo mật và không thể bị xem hoặc can thiệp ngay cả bởi người vận hành nút.

Phala sử dụng bằng chứng mật mã để xác minh rằng các phép tính trong TEE được thực hiện chính xác. Người vận hành nút được thưởng vì cung cấp các dịch vụ trung thực và an toàn, duy trì tính toàn vẹn của mạng thông qua các ưu đãi kinh tế. Mặc dù nghe có vẻ đơn giản, nhưng việc triển khai giải pháp này phức tạp hơn nhiều so với vẻ bề ngoài.

Tại sao việc tạo ra một đám mây TEE phi tập trung lại khó khăn đến vậy?

Bản thân TEE không phải là tập trung hay phi tập trung, và mức độ tập trung của nó phụ thuộc vào cách nó được triển khai trong hệ thống. TEE là một khu vực an toàn, biệt lập bên trong bộ xử lý được thiết kế để bảo vệ mã và dữ liệu nhạy cảm khỏi sự truy cập trái phép của hệ điều hành hoặc các quy trình khác trên cùng một thiết bị. Việc TEE hoạt động theo chế độ tập trung hay phi tập trung phụ thuộc vào kiến trúc của hệ thống rộng lớn hơn mà nó tồn tại.

Theo truyền thống, việc tạo ra các hệ thống tập trung dễ hơn so với các hệ thống phi tập trung vì hệ thống phi tập trung gặp phải những thách thức trong việc triển khai và giao tiếp giữa các nút. Trước Phala Cloud, chúng tôi đã thành công trong việc tạo ra Phala Network 1.0 (SGX) hoàn toàn phi tập trung. Phala Cloud hiện đang được phát triển dựa trên khái niệm tương tự, mặc dù sẽ mất thời gian. Phala hiện là nền tảng duy nhất kết hợp TEE với tính phi tập trung hoàn toàn, không giống như các nhà cung cấp tập trung hoặc các giao thức phi tập trung một phần.

Những lợi thế của phân quyền và TEE là rõ ràng, nhưng chúng vẫn chưa đủ trong phát triển sản phẩm. Hãy xem xét rằng Alibaba là nền tảng thương mại điện tử lớn nhất thế giới với thị phần khổng lồ. Nếu một sản phẩm mới được tung ra với chức năng gấp đôi và giá thấp hơn, liệu nó có chiếm lĩnh thị trường không? Thật không may là không, vì mọi người đã quen với các sản phẩm hiện có và sẽ có thành kiến với các sản phẩm mới ngay cả khi chúng tốt hơn.

Đây là một trong những thách thức mà chúng tôi phải đối mặt, nhưng chúng tôi không tìm kiếm sự cải tiến gấp hai lần mà là đảm bảo Phala tốt hơn đối thủ cạnh tranh gấp mười lần và thân thiện với người dùng. Ngoài ra, như đã đề cập trước đó, AWS không phù hợp với môi trường Web3 và chúng tôi muốn lấp đầy khoảng trống này cho các ứng dụng và nhà phát triển Web3. Bên cạnh lợi thế rõ ràng của tính phi tập trung, chúng tôi muốn nêu bật những điểm khác biệt khác giữa Phala và AWS.

Phala Cloud và AWS

Đầu tiên, Quy trình thiết lập Nitro Enclaves của AWS rất phức tạp. Việc này bao gồm nhiều bước, bao gồm cài đặt Nitro CLI, chuyển đổi hình ảnh Docker thành tệp Enclave và xử lý việc truyền tệp, rất tốn thời gian.

Ngược lại, Phala cho phép các nhà phát triển triển khai "di chuyển và sửa đổi" và dễ dàng di chuyển các container Docker hiện có sang TEE an toàn. Khi sử dụng Dstack SDK, các nhà phát triển có thể chuyển đổi các container Docker thành Confidential VM với những thay đổi tối thiểu và triển khai chúng thông qua Cloud UI thân thiện với người dùng, đồng thời vẫn hỗ trợ các mẫu và tệp Docker Compose tùy chỉnh.

Về mặt bảo mật, AWS tin tưởng vào việc các nhà phát triển và quản trị viên có thể cấu hình đúng quyền kiểm soát truy cập và quản lý tài nguyên. Mặc dù AWS sử dụng TEE để tính toán riêng biệt, cơ sở hạ tầng tập trung của AWS đòi hỏi phải tin tưởng vào AWS và những người quản lý hệ thống, điều này có thể dẫn đến việc dữ liệu nhạy cảm bị truy cập. Phala áp dụng mô hình không tin cậy và mặc định không tin cậy bất kỳ bên nào. Dữ liệu nhạy cảm vẫn được bảo mật trong TEE và ngay cả người vận hành nút cũng không thể truy cập được, khiến nó phù hợp với các ứng dụng Web3 yêu cầu hoạt động không cần tin cậy.

Về mặt sản phẩm, AWS chủ yếu phục vụ khách hàng doanh nghiệp vì có rất nhiều doanh nghiệp hoạt động trong lĩnh vực CNTT truyền thống. Do đó, nó không đáp ứng đầy đủ giá trị mà các công ty khởi nghiệp Web3 đề xuất về mặt sản phẩm và công nghệ. Ngược lại, Phala được xây dựng dành riêng cho các ứng dụng phi tập trung. Nó hỗ trợ các tác nhân AI tương tác với các hợp đồng thông minh blockchain và DApp bảo vệ quyền riêng tư.

Ngoài ra, Phala còn được tích hợp sâu vào hệ sinh thái blockchain thông qua quan hệ đối tác với nhiều giao thức và tích hợp khác nhau cho các DApp muốn tận dụng tính bảo mật của TEE.

Phala được định vị là lớp thực thi của Web3 AI, cho phép các nhà phát triển xây dựng, ra mắt và hưởng lợi từ các tác nhân AI có khả năng hiểu và tương tác an toàn và riêng tư với các hợp đồng thông minh blockchain. Chúng tôi hỗ trợ các nền tảng AI phi tập trung như NEAR AI và Sentient bằng cách tận dụng NVIDIA GPU TEE để chạy các mô hình ngôn ngữ lớn (LLM) trong môi trường an toàn, có thể xác minh và tập trung vào quyền riêng tư. Ví dụ, quan hệ đối tác của chúng tôi với NOTAI nhấn mạnh vào việc thực hiện không tin cậy của các tác nhân AI, nơi chúng tôi cung cấp tính năng không tin cậy và bảo vệ quyền riêng tư thông qua TEE và RA Explorer.

Chúng tôi cũng hỗ trợ tích hợp với các ứng dụng không liên quan đến AI thông qua Phat Contracts, đây là hợp đồng thông minh có chi phí thấp, độ trễ thấp với hỗ trợ yêu cầu HTTP gốc.

Tuy nhiên, xét đến việc nhiều nhóm phát triển mã hóa gốc cũng đang xây dựng TEE và các phương pháp điện toán an toàn khác, Phala tạo nên sự khác biệt như thế nào so với các giải pháp này?

Giải pháp Phala Cloud và TEE

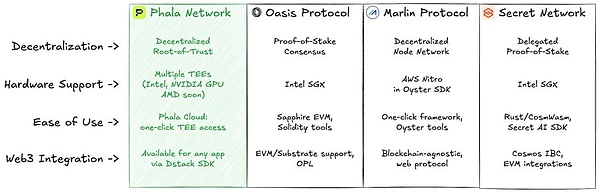

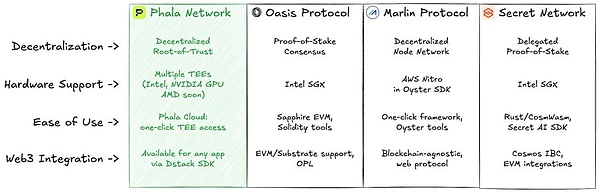

Phala Network nổi bật là nền tảng đám mây TEE phi tập trung hoàn toàn duy nhất, cung cấp dịch vụ điện toán an toàn, riêng tư và có thể xác minh cho DApp. Không giống như Oasis Protocol và Secret Network, tập trung vào việc triển khai các hợp đồng thông minh đảm bảo quyền riêng tư bằng cách sử dụng TEE trong blockchain tương ứng của họ, Phala cung cấp một nền tảng điện toán đám mây phi tập trung xuyên mạng cho điện toán ngoài chuỗi.

Phala linh hoạt và có thể tùy chỉnh, tận dụng nhiều loại phần cứng TEE, bao gồm Intel SGX, Intel TDX, AMD SEV và NVIDIA GPU TEE. Marlin Protocol nâng cao hiệu suất mạng của Web3 nhưng không cung cấp khả năng tính toán hoặc quyền riêng tư, trong khi Oasis và Secret hoạt động trong các hệ sinh thái blockchain cụ thể. Phala có một lợi thế độc đáo là nền tảng đám mây TEE phi tập trung duy nhất có hỗ trợ phần cứng rộng rãi và các công cụ dành cho nhà phát triển như Dstack.

Phala khác biệt ở chỗ nó cung cấp một đám mây TEE phi tập trung chung, không giống như Oasis Protocol, Marlin và Secret Network tập trung vào các trường hợp sử dụng cụ thể. Phala cho phép các nhà phát triển triển khai bất kỳ ứng dụng nào, chẳng hạn như mô hình AI, máy chủ web hoặc cơ sở dữ liệu, trong một môi trường an toàn. Điều này đạt được thông qua Phat Contracts và Phala Cloud, trong đó Phala Cloud hỗ trợ triển khai Dockerized và cung cấp quyền truy cập chỉ bằng một cú nhấp chuột vào TEE của CPU và GPU.

Ngoài ra, còn có nhiều so sánh về việc liệu TEE hay tính toán đa bên (MPC) tốt hơn cho các trường hợp sử dụng cụ thể. Theo quan điểm của chúng tôi, TEE và MPC không phải là đối thủ cạnh tranh mà là đối tác bổ sung cho nhau.

Phala tích hợp TEE với MPC để tạo ra mô hình gốc tin cậy phi tập trung (DeRoT), một phương pháp tiên tiến để bảo vệ các ứng dụng dựa trên TEE. MPC chạy trong TEE để giảm rủi ro thông đồng nút, trong khi bằng chứng khối TEE được gửi cùng với bằng chứng MPC để giảm thiểu lỗi trong triển khai bằng chứng không kiến thức (ZKP). Yêu cầu các nút MPC chạy trong TEE càng củng cố thêm hệ thống đa chứng cứ này. Mô hình DeRoT sử dụng TEE, MPC và ZKP để phân phối sự tin cậy trong mạng. Cách tiếp cận này cải thiện tính bảo mật của DApp sử dụng TEE bằng cách giải quyết các mối đe dọa tiềm ẩn ở cấp độ phần cứng hoặc cấp độ nút.

Khả năng của đám mây TEE phi tập trung

Chúng tôi sẽ viết một bài viết chuyên sâu để khám phá chủ đề này vì đã có nhiều ứng dụng chạy trên Phala. Do đó, phần này có thể dài bằng toàn bộ bài viết. Nhưng chúng tôi muốn cung cấp cái nhìn tổng quan về các trường hợp sử dụng khả thi cho đám mây TEE phi tập trung.

Đầu tiên, Phala hỗ trợ triển khai các mô hình AI trong TEE, đảm bảo các hoạt động an toàn và tự động tương tác với các mạng blockchain. Bao gồm các tác nhân AI để tăng cường hợp đồng thông minh và tương tác giữa các tác nhân. Các nhà phát triển có thể sử dụng GPU TEE cho tính toán AI để đạt được khả năng chống kiểm duyệt và bảo vệ quyền riêng tư thực sự.

Các nhà phát triển cũng có thể di chuyển các ứng dụng truyền thống sang một môi trường an toàn và không cần tin cậy để cải thiện bảo mật. Nền tảng này cho phép phân tích dữ liệu mà vẫn bảo vệ quyền riêng tư thông qua Web3 và các công cụ phân tích truyền thống có thể phân tích dữ liệu mà không tiết lộ thông tin người dùng cá nhân. Ngoài ra, nó cũng có thể tăng cường khả năng tính toán an toàn của DeFi thông qua các tính năng bảo mật, chẳng hạn như vị thế giao dịch bí mật hoặc giao dịch dark pool. Cuối cùng, các đám mây TEE phi tập trung có thể triển khai bảo vệ MEV bằng cách di chuyển cấu trúc khối vào TEE để đạt được thứ tự và thực thi công bằng.

Có nhiều sản phẩm sử dụng Phala làm một phần cơ sở hạ tầng của họ. Chúng tôi sẽ đi sâu hơn vào cách các sản phẩm này sử dụng Phala và lợi ích chúng đạt được từ sự tích hợp này trong một bài đăng khác.

Kết luận

Có những khác biệt cơ bản trong mô hình tin cậy của Web3 và Web2, dẫn đến những hạn chế trong các nền tảng như AWS. Trong Web3, dữ liệu (bao gồm cả các mã thông báo về cơ bản là dữ liệu) thực sự thuộc sở hữu của người dùng và theo mặc định, các nhà phát triển ứng dụng không được tin cậy. Sự ngờ vực này xuất phát từ khả năng các nhà phát triển có thể cố gắng truy cập, sửa đổi hoặc đánh cắp dữ liệu người dùng mà không được phép.

Mô hình này giải thích một số hoạt động chính trong Web3:

1. Mã hợp đồng thông minh phải được xem xét nghiêm ngặt để loại bỏ các lỗ hổng hoặc cửa hậu.

Quyền sở hữu (hoặc quyền kiểm soát hành chính) đối với các hợp đồng thông minh là một vấn đề quan trọng, khi người dùng coi trọng tính minh bạch hơn là cho phép các nhà phát triển quyền kiểm soát không hạn chế.

2. Trong môi trường Web3, lý tưởng nhất là các nhà phát triển nên viết và triển khai mã hợp đồng thông minh, sau đó từ bỏ mọi quyền kiểm soát và không còn giữ bất kỳ đặc quyền nào đối với ứng dụng.

Không giống như hợp đồng thông minh, TEE có thể thực thi các nguyên tắc sở hữu và kiểm soát tương tự trên nhiều chương trình hơn. Tuy nhiên, AWS Nitro Enclaves chạy trong khuôn khổ Web2, nơi các nhà phát triển vẫn có thể đăng nhập, truy cập và sửa đổi dữ liệu và ứng dụng. TEE của Phala được thiết kế theo nguyên tắc Web3 và hỗ trợ các hợp đồng thông minh để quản lý các ứng dụng dựa trên TEE, phù hợp với mô hình tin cậy phi tập trung.

Anais

Anais