Tác giả: Yohan Yun, Aaron Wood; Biên dịch: Deng Tong, Golden Finance

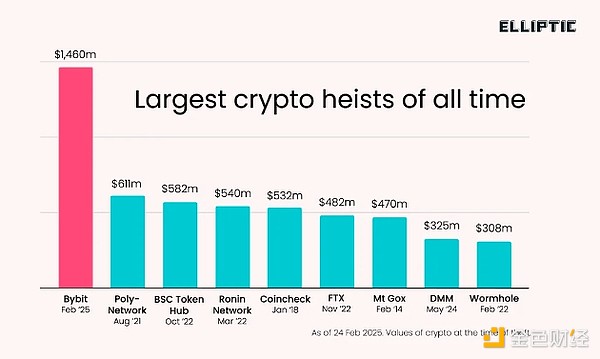

Vụ hack Bybit trị giá 1,4 tỷ đô la không chỉ là vụ tấn công lớn nhất trong lịch sử tiền điện tử mà còn là thử thách lớn đối với khả năng quản lý khủng hoảng của ngành, làm nổi bật sự trưởng thành của ngành kể từ sau sự sụp đổ của FTX.

Vụ trộm Ethereum và các token liên quan trị giá 1,4 tỷ đô la do Tập đoàn Lazarus của Triều Tiên thực hiện vào ngày 21 tháng 2 ban đầu khiến thế giới tiền điện tử rùng mình, nhưng đã nhanh chóng được dập tắt khi ngành công nghiệp này tập hợp lại đằng sau Bybit để quản lý hậu quả.

Chúng ta hãy cùng xem cuộc tấn công diễn ra như thế nào, Bybit phản ứng ra sao và số tiền bị đánh cắp đã đi đâu.

Ngày 21 tháng 2: Bybit bị hack

Vụ hack Bybit lần đầu tiên được phát hiện bởi thám tử chuỗi ZachXBT, người đã cảnh báo các nền tảng và sàn giao dịch đưa các địa chỉ liên quan đến vụ hack vào danh sách đen.

Ngay sau đó, nhà đồng sáng lập kiêm giám đốc điều hành của Bybit là Ben Zhou đã xác nhận vụ vi phạm và bắt đầu cung cấp thông tin cập nhật về vụ xâm nhập.

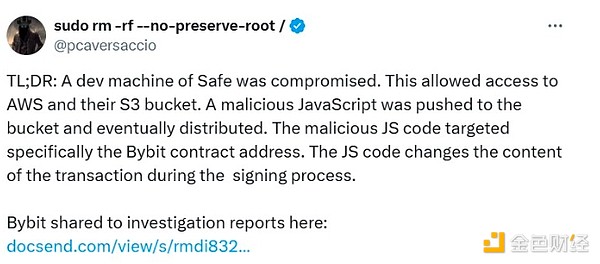

Báo cáo khám nghiệm tử thi từ Chainalysis ban đầu nêu rằng Lazarus đã thực hiện một cuộc tấn công lừa đảo để truy cập vào tiền của sàn giao dịch, nhưng sau đó phân tích đã được cập nhật để báo cáo rằng tin tặc đã kiểm soát máy tính của các nhà phát triển Safe thay vì hack vào hệ thống của Bybit.

Kẻ tấn công đã "chuyển hướng" khoảng 401.000 ETH, trị giá 1,14 tỷ đô la vào thời điểm xảy ra cuộc tấn công, thông qua một mạng lưới ví trung gian.

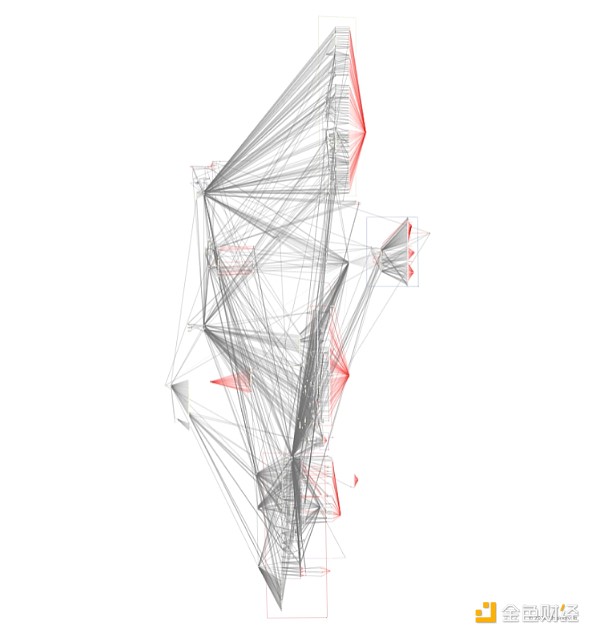

Tin tặc đã sử dụng một mạng lưới phức tạp gồm các ví, sàn giao dịch và chuyển tiền xuyên chuỗi để che giấu tiền. Nguồn: Chainalysis

Ngày 21 tháng 2: Bybit đảm bảo ví an toàn, Ethena Solvency

Sàn giao dịch nhanh chóng đảm bảo với người dùng rằng các ví còn lại của sàn vẫn an toàn và vài phút sau khi xác nhận vi phạm, sàn giao dịch đã thông báo rằng "tất cả các ví lạnh Bybit khác vẫn hoàn toàn an toàn. Tất cả tiền của khách hàng đều an toàn và hoạt động của chúng tôi vẫn tiếp tục như bình thường mà không bị gián đoạn."

Vài giờ sau vụ tấn công, hoạt động rút tiền của khách hàng vẫn mở. Trong phiên hỏi đáp, Zhou cho biết sàn giao dịch đã chấp thuận và xử lý 70% yêu cầu rút tiền tại thời điểm đó.

Nền tảng tài chính phi tập trung Ethena đã thông báo với người dùng rằng đồng tiền ổn định lợi nhuận USDe của họ vẫn có khả năng thanh toán sau vụ hack. Theo báo cáo, nền tảng này có 30 triệu đô la tiền đầu tư vào các sản phẩm phái sinh tài chính trên Bybit nhưng có thể trang trải khoản lỗ thông qua quỹ dự trữ của mình.

Ngày 22 tháng 2: Ngành công nghiệp tiền điện tử vươn tay giúp đỡ Bybit, tin tặc bị đưa vào danh sách đen

Nhiều sàn giao dịch tiền điện tử đã liên hệ để giúp đỡ Bybit. Tổng giám đốc điều hành Bitget, Gracy Chen, thông báo rằng sàn giao dịch của cô đã cho Bybit vay khoảng 40.000 ETH (khoảng 95 triệu đô la vào thời điểm đó).

Giám đốc điều hành của Crypto.com, Kris Marszalek, cho biết ông sẽ chỉ đạo nhóm an ninh của công ty trợ giúp.

Các sàn giao dịch và tổ chức khác bắt đầu đóng băng các khoản tiền liên quan đến vụ tấn công. Giám đốc điều hành Tether Paolo Ardoino đã đăng trên X rằng công ty đã đóng băng 181.000 USDt liên quan đến vụ hack. Mudit Gupta, giám đốc an ninh thông tin tại Polygon, cho biết nhóm Mantle đã thu hồi được khoảng 43 triệu đô la từ tin tặc.

Zhou đã đăng một lá thư cảm ơn trên X, đề cập đến một số công ty tiền điện tử nổi tiếng đã giúp đỡ Bybit, bao gồm Bitget, Galaxy Digital, TON Foundation và Tether.

Bybit cũng đã công bố chương trình tiền thưởng với phần thưởng lên tới 10% số tiền thu hồi được, với tổng giải thưởng lên tới 140 triệu đô la.

Ngày 22 tháng 2: Đợt rút tiền, Lazarus chuyển tiền

Sau sự cố, việc người dùng rút tiền khiến tổng giá trị tài sản của sàn giao dịch giảm hơn 5,3 tỷ đô la.

Mặc dù có tình trạng rút tiền ồ ạt, sàn giao dịch vẫn duy trì các yêu cầu rút tiền, mặc dù có sự chậm trễ, và kiểm toán viên độc lập về Proof of Reserves của Bybit là Hacken đã xác nhận rằng dự trữ vẫn vượt quá các khoản nợ phải trả.

Trong khi đó, dấu vết blockchain cho thấy Lazarus tiếp tục chia tiền thành các ví trung gian, làm phức tạp thêm quá trình chuyển tiền.

Ví dụ, công ty phân tích blockchain Lookonchain cho biết Lazarus đã chuyển 10.000 ETH trị giá gần 30 triệu đô la vào một ví có tên "Bybit Exploiter 54" để bắt đầu rửa tiền.

Công ty bảo mật blockchain Elliptic đã viết rằng số tiền này có khả năng đã được chuyển đến một máy trộn (một dịch vụ ẩn các liên kết giữa các giao dịch blockchain), mặc dù "điều này có thể là thách thức do khối lượng lớn tài sản bị đánh cắp".

Ngày 23 tháng 2: eXch, Bybit tiếp tục thu hồi tiền, danh sách đen ngày càng tăng

Các nhà phân tích blockchain ZachXBT và Nick Bax đều tuyên bố rằng tin tặc có thể rửa tiền trên sàn giao dịch tiền điện tử không cho phép biết khách hàng của bạn là ai eXch. ZachXBT tuyên bố rằng eXch đã rửa 35 triệu đô la và sau đó vô tình gửi 34 ETH vào ví nóng của một sàn giao dịch khác. EXch phủ nhận việc rửa tiền cho Triều Tiên nhưng thừa nhận đã xử lý "một phần nhỏ số tiền từ vụ hack ByBit".

eXch cho biết số tiền "đã chuyển đến địa chỉ 0xf1da173228fcf015f43f3ea15abbb51f0d8f1123 của chúng tôi, đây là trường hợp cá biệt và là trường hợp duy nhất được sàn giao dịch của chúng tôi xử lý, chúng tôi sẽ thu phí vì lợi ích công cộng".

Để giúp xác định các ví liên quan đến sự cố, Bybit đã phát hành giao diện lập trình ứng dụng (API) ví danh sách đen. Sàn giao dịch cho biết công cụ này sẽ giúp các hacker mũ trắng thực hiện chương trình tiền thưởng đã đề cập ở trên.

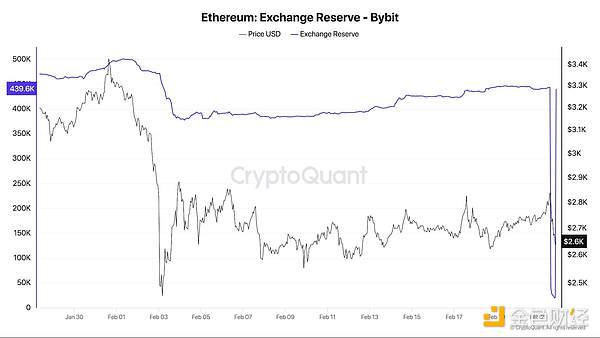

Bybit cũng đã khôi phục được lượng dự trữ Ethereum của mình lên gần một nửa so với trước vụ tấn công, chủ yếu thông qua các giao dịch mua giao ngay trên các sàn giao dịch OTC sau sự cố, nhưng cũng bằng cách cho vay Ethereum từ các sàn giao dịch khác.

Ngày 24 tháng 2: Lazarus xuất hiện trên DEX, Bybit lấp đầy khoảng trống ETH

Các thám tử blockchain tiếp tục theo dõi dòng tiền liên quan đến Lazarus. Arkham Intelligence đã quan sát các địa chỉ liên quan đến tin tặc trên các sàn giao dịch phi tập trung (DEX) đang cố gắng giao dịch tiền điện tử bị đánh cắp để lấy Dai.

Một ví đã nhận được một phần ETH bị đánh cắp từ Bybit được cho là đã tương tác với Sky Protocol, Uniswap và OKX DEX. Theo nền tảng giao dịch LMK, tin tặc đã trao đổi được ít nhất 3,64 triệu đô la.

Không giống như các loại tiền ổn định khác như USDT và USDC, Dai không thể bị đóng băng.

Zhou tuyên bố rằng Bybit đã "bù đắp hoàn toàn khoảng trống ETH" — tức là đã bổ sung 1,4 tỷ đô la Ethereum bị mất trong cuộc tấn công của tin tặc. Tuyên bố của ông được theo sau bởi báo cáo chứng nhận dự trữ của bên thứ ba.

Bybit đã khôi phục lượng Ether dự trữ của mình về mức trước khi bị tin tặc tấn công. Nguồn: Darkfost

Ngày 25 tháng 2: Cuộc chiến chống lại Lazarus

Bybit đã ra mắt một trang web chuyên dụng để quảng bá các nỗ lực phục hồi của mình, Zhou đã quảng bá trang web này trong khi kêu gọi cộng đồng tiền điện tử đoàn kết chống lại Nhóm Lazarus. Trang web này phân biệt giữa những người đề nghị giúp đỡ và những người bị cáo buộc từ chối hợp tác. Gần 95 triệu đô la tiền quỹ được cho là đã được chuyển tới eXch. Nguồn: LazarusBounty

Báo cáo nêu bật những cá nhân và tổ chức đã hỗ trợ đóng băng số tiền bị đánh cắp và trao cho họ khoản tiền thưởng 10%, chia đều cho người tố giác và tổ chức đã đóng băng số tiền đó.

Báo cáo cũng lưu ý rằng eXch là nền tảng duy nhất từ chối giúp đỡ, tuyên bố rằng họ đã bỏ qua 1.061 báo cáo.

Ngày 26 tháng 2: FBI xác nhận báo cáo về vụ vi phạm Lazarus và Safe

Cục Điều tra Liên bang Hoa Kỳ (FBI) đã xác nhận nghi ngờ được báo cáo rộng rãi rằng tin tặc Triều Tiên đã thực hiện khai thác Bybit, nêu tên nhóm TraderTraitor, được biết đến nhiều hơn trong giới an ninh mạng với tên gọi Nhóm Lazarus.

Trong một thông báo dịch vụ công, FBI đã thúc giục khu vực tư nhân, bao gồm các nhà điều hành nút, sàn giao dịch và cầu nối, chặn các giao dịch từ các địa chỉ liên quan đến Lazarus.

Cục Điều tra Liên bang Hoa Kỳ (FBI) đã xác định được 51 địa chỉ blockchain đáng ngờ liên quan đến các cuộc tấn công tin tặc, trong khi công ty an ninh mạng Elliptic đã xác định được hơn 11.000 bên trung gian.

Trong khi đó, một cuộc điều tra sau vụ tấn công đã phát hiện ra rằng thông tin đăng nhập SafeWallet bị xâm phạm đã dẫn đến vụ khai thác, thay vì thông qua cơ sở hạ tầng của Bybit như đã đưa tin trước đây.

Ngày 27 tháng 2: Khối lượng giao dịch THORChain tăng vọt

Công ty bảo mật TRM Labs gọi tốc độ mà tin tặc Bybit rửa tiền là "đặc biệt đáng lo ngại", khi tin tặc được cho là đã chuyển hơn 400 triệu đô la thông qua các ví trung gian, sàn giao dịch tiền điện tử, cầu nối chuỗi chéo và DEX tính đến ngày 26 tháng 2. TRM cũng lưu ý rằng phần lớn số tiền bị đánh cắp đã được chuyển đổi thành Bitcoin, một chiến thuật thường được Lazarus sử dụng. Hầu hết số bitcoin đã chuyển đổi vẫn được lưu trữ ở nơi cũ.

Trong khi đó, Arkham Intelligence phát hiện ra rằng Lazarus đã chuyển ít nhất 240 triệu đô la ETH thông qua giao thức chuỗi chéo THORChain đang gặp sự cố, để đổi lấy Bitcoin. Tổng khối lượng giao dịch của THORChain tăng vọt lên hơn 1 tỷ đô la trong 48 giờ.

Sau khi cuộc bỏ phiếu chặn các giao dịch liên quan đến tin tặc Triều Tiên bị lật ngược, nhà phát triển THORChain "Pluto" đã tuyên bố rút lui ngay lập tức khỏi dự án. Trong khi đó, Lookonchain báo cáo rằng tin tặc đã rửa 54% số tiền bị đánh cắp.

Vụ hack Bybit có ý nghĩa gì đối với tiền điện tử

Bybit có thể đã khôi phục hoàn toàn lượng dự trữ đã mất, nhưng sự cố này đặt ra những câu hỏi lớn hơn về ngành công nghiệp blockchain và cách ứng phó với các vụ hack.

Nhà phát triển Ethereum Tim Beiko đã nhanh chóng bác bỏ lời kêu gọi khôi phục mạng lưới Ethereum để hoàn lại tiền cho Bybit. Ông cho biết vụ tấn công này về cơ bản khác với các vụ việc trước đây, đồng thời nói thêm rằng "bản chất kết nối của Ethereum và việc giải quyết các giao dịch kinh tế trên chuỗi <> ngoài chuỗi khiến đây trở thành một vấn đề khó giải quyết hiện nay". Hậu quả từ vụ vi phạm Bybit cho thấy Tập đoàn Lazarus đã trở nên hiệu quả hơn như thế nào trong việc di chuyển các quỹ dựa trên blockchain. Các nhà điều tra của TRM Labs nghi ngờ điều này có thể cho thấy sự cải thiện trong cơ sở hạ tầng tiền điện tử của Triều Tiên hoặc khả năng ngày càng tăng của các mạng lưới tài chính ngầm trong việc hấp thụ các khoản tiền bất hợp pháp.

Khi giá trị bị khóa trong nền tảng blockchain tiếp tục tăng, mức độ tinh vi của các cuộc tấn công cũng tăng theo. Ngành công nghiệp này vẫn là mục tiêu chính của các tin tặc nhà nước Triều Tiên, những kẻ được cho là sử dụng doanh thu từ ngành này để tài trợ cho các chương trình vũ khí của họ.

Kikyo

Kikyo

Kikyo

Kikyo Catherine

Catherine Kikyo

Kikyo Alex

Alex Catherine

Catherine Miyuki

Miyuki Weiliang

Weiliang Alex

Alex Miyuki

Miyuki Kikyo

Kikyo