Bối cảnh

Vào ngày 1 tháng 12 năm 2025, giao thức tổng hợp lợi suất phi tập trung lâu đời Yearn đã bị tấn công, gây thiệt hại khoảng 9 triệu đô la.

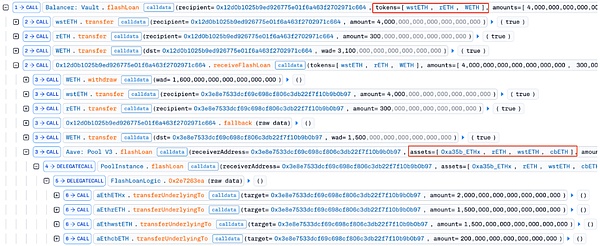

1. Đầu tiên, kẻ tấn công đã vay một lượng lớn tài sản LST thông qua các khoản vay nhanh, bao gồm (wstETH, rETH, WETH, 0xa35b_ETHx, rETH, wstETH và cbETH).

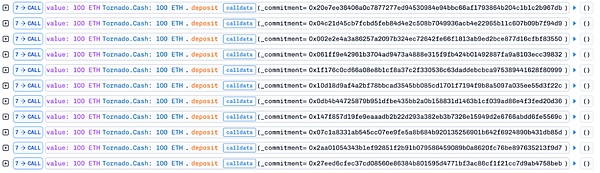

Lưu ý rằng một phần WETH đã được chuyển đổi thành ETH và gửi vào Tornado Cash. Sau đó, việc rút tiền từ Tornado Cash đã kích hoạt chức năng dự phòng của hợp đồng tấn công, thực hiện cuộc tấn công:

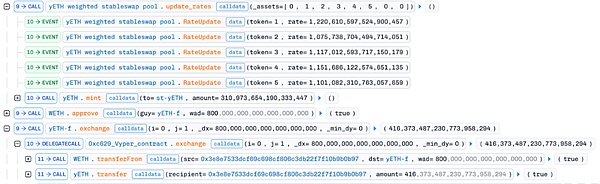

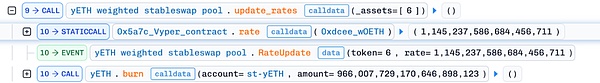

3. Sau đó, kẻ tấn công thực hiện năm thao tác liên tiếp để loại bỏ và thêm thanh khoản. Khi loại bỏ thanh khoản, yETH đã bị đốt và kẻ tấn công đã mua lại tám tài sản LST trong nhóm theo trọng số của chúng; tuy nhiên, khi thêm thanh khoản, chỉ có thanh khoản cho một vài tài sản này được thêm vào, còn thanh khoản cho cbETH, wOETH và mETH thì không. Sau lần bơm thanh khoản thứ năm, tổng tích số dư ảo (vb_prod) sẽ được cập nhật thành 0, và giá trị cung D sẽ được cập nhật thành một giá trị gần bằng tổng số dư ảo (vb_sum), lớn hơn bình thường. Vậy tại sao lại như vậy? Hãy cùng phân tích hàm `_calc_supply`: Hàm này tính toán nguồn cung mới theo chu kỳ bằng một vòng lặp. Trong mỗi vòng lặp, nó lặp lại 8 lần để tính tích mới cho vòng lặp tiếp theo. Thuật toán tính nguồn cung trong mỗi vòng lặp có thể được đơn giản hóa thành công thức: `s’ = (l - s * r) / d`, và thuật toán tính tích có thể được đơn giản hóa thành: `r’ = r * (s’ / s)^8`. Bằng cách mô phỏng các bước giao dịch bằng foundry, chúng ta có thể xác định rằng nguồn cung hiện tại (_supply) xấp xỉ 2,51e21, tổng số dư ảo (_vb_sum) xấp xỉ 1,0903e22, tích số dư ảo (_vb_prod) xấp xỉ 3,5e15 và _amplification là một giá trị hằng số 4,5e20. Trong vòng lặp đầu tiên, s’ = ((4.5e20 * 1.0903e22) - 2.51e21 * 3.5e15) / (4.5e20 - 1e18) ≈ 1.0927e22, r’ = 3.5e15 * (1.09e22 / 2.5e21)^8 ≈ 4.57e20. Trong vòng lặp thứ hai, s’ = ((4.5e20 * 1.0903e22) - 1.0927e22 * 4.57e20) / (4.5e20 - 1e18) ≈ 1.94e18. Lỗ hổng cốt lõi kích hoạt cuộc tấn công này là khi tính toán nguồn cung mới, tử số sử dụng hàm `unsafe_sub` để trừ các giá trị của `l` và `s * r`. Hàm này không kiểm tra tràn, dẫn đến giá trị tính toán cuối cùng bị tràn xuống còn 1,94e18, ít hơn nhiều so với nguồn cung trước đó. Hơn nữa, khi tính toán sản phẩm mới `r'`, vì `s'` giờ nhỏ hơn nhiều so với `s`, nên tổng sản phẩm số dư ảo mới được tính toán (`vb_prod`) sẽ được làm tròn xuống 0. Vì sản phẩm mới r’ được làm tròn thành 0, giá trị tính toán nguồn cung trong tất cả các vòng lặp tiếp theo sẽ luôn bằng một giá trị cố định: s’ = ((4,5e20 * 1,0903e22) - 0) / (4,5e20 - 1e18) ≈ 1,0927e22. Tổng nguồn cung LP được tính toán cuối cùng (khoảng 1,0927e22) và sản phẩm số dư ảo (bằng 0) sẽ được cập nhật trong kho lưu trữ hợp đồng và yETH bị lệch sẽ được đúc cho kẻ tấn công. Tiếp theo, với sản phẩm số dư ảo và tổng cung bị thao túng, kẻ tấn công lại thêm thanh khoản một chiều bằng cbETH, khiến hai lần bổ sung thanh khoản này tạo ra một lượng yETH bất ngờ cho kẻ tấn công. 4. Sau đó, kẻ tấn công khôi phục tổng sản phẩm (vb_prod) của số dư ảo về một giá trị khác không bằng cách loại bỏ thanh khoản (số tiền 0). Trước tiên, hãy theo dõi hàm remove_liquidity: Chúng ta có thể thấy rằng ngay cả khi số lượng LP được truyền vào là 0, tổng sản phẩm số dư ảo vẫn được tính toán lại và cập nhật khi thanh khoản bị loại bỏ. Công thức tính toán là: Trong đó D là giá trị tổng cung, wi là trọng số của từng tài sản và vbi là số dư ảo mới sau khi trừ đi số tiền chuộc lại cho từng tài sản. Vì số lượng LP được truyền vào là 0, nên nó vẫn bằng số dư ảo trước đó. Tổng tích số dư ảo được tính toán cuối cùng (vb_prod) xấp xỉ Trong 9.09e19, tổng số dư ảo và tổng cung vẫn không đổi, vẫn bằng các giá trị sau lần cộng thanh khoản một chiều cuối cùng (vb_sum ≈ 1.0926e22, cung ≈ 1.095e22). Tiếp theo, hàm `update_rates` được gọi để cập nhật tỷ giá hối đoái của tài sản wOETH. Tiếp theo, trong hàm `update_rates`: Đầu tiên, tỷ giá hối đoái mới nhất của wOETH được lấy từ địa chỉ nhà cung cấp tỷ giá. Nếu tỷ giá đã thay đổi, tỷ giá hối đoái mới này được sử dụng để cập nhật tổng tích số dư ảo (vb_prod), số dư ảo tương ứng với tài sản và tổng số dư ảo. Sau đó, hàm `_update_supply` được gọi để cập nhật tổng cung LP. Điều này giải thích tại sao thanh khoản không được thêm vào wOETH trong vòng lặp xóa/thêm thanh khoản trước đó. Nếu lãi suất thay đổi, hàm `_update_rates` sẽ được gọi để cập nhật lãi suất khi thanh khoản được bổ sung. Chỉ trong bước này, cần sử dụng chênh lệch lãi suất để khôi phục `vb_prod` và nguồn cung đã được xử lý. Hàm `_calc_supply` vẫn sẽ được gọi để tính toán nguồn cung mới và tổng tích số dư ảo. Vì số dư ảo đã được khôi phục về giá trị khác không thông qua các thao tác trên, nguồn cung cuối cùng được tính toán sẽ nhỏ hơn nguồn cung trước đó, và phần yETH này sẽ được đốt cho hợp đồng.

Tại thời điểm này, các giá trị của tổng tích số dư ảo (vb_prod), tổng số dư ảo (vb_sum) và tổng nguồn cung đã được cập nhật thành các giá trị sau: vb_prod ≈ 4,34e19, vb_sum ≈ 1,0926e22, supply ≈ 9,98e21.

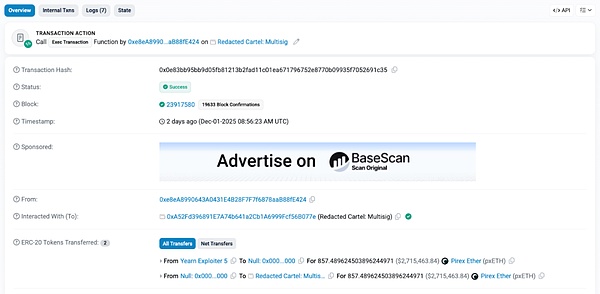

(https://etherscan.io/tx/0x0e83bb95bb9d05fb81213b2fad11c01ea671796752e8770b09935f7052691c35)

MistTrack đã đánh dấucác địa chỉ liên quanvà sẽ tiếp tục theo dõi các chuyển động của quỹ.

Tóm tắtTóm tắt

Cốt lõi của cuộc tấn công này nằm ở việc kẻ tấn công lợi dụng một phép toán không an toàn trong logic triển khai hợp đồng Nhóm hoán đổi ổn định có trọng số yETH của giao thức Yearn để tính toán nguồn cung LP khi thêm thanh khoản, dẫn đến lỗi tràn và lỗi làm tròn. Bằng cách xây dựng cẩn thận các giá trị số dư và nguồn cung ảo cụ thể, kẻ tấn công đã khuếch đại lỗi do lỗi này gây ra, cho phép chúng đúc một lượng lớn token LP để kiếm lời. Đội ngũ bảo mật SlowMist khuyến nghị các nhóm dự án và kiểm toán viên tăng cường kiểm tra phạm vi bảo vệ cho các tình huống cực đoan và điều kiện biên khi gặp phải những tình huống tương tự. Họ cũng nên sử dụng các phép toán an toàn và thực hiện kiểm tra khi tính toán các biến cốt lõi để ngăn chặn các lỗ hổng nghiêm trọng như tràn ảnh hưởng đến bảo mật giao thức.

Weiliang

Weiliang

Weiliang

Weiliang Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Alex

Alex Kikyo

Kikyo Weatherly

Weatherly Alex

Alex Catherine

Catherine Anais

Anais