저자: Lisa & Aro

오늘날의 인터넷 환경에서는 멀웨어, 바이러스, 피싱 공격 및 기타 위협이 많기 때문에 바이러스 백신 소프트웨어(예: AVG, Bitdefender, 카스퍼스키, 멀웨어바이트 및 기타 국제적으로 유명한 제품)를 설치하면 사용자가 악성 프로그램을 예방하고 시스템 보안을 향상시킬 수 있습니다. 그러나 바이러스 백신 소프트웨어의 역할은 기본적인 보안 보호를 제공하는 것이며, 위험을 줄일 수 있을 뿐 절대적인 보안을 보장할 수는 없습니다. 대결은 역동적 인 프로세스이며 바이러스 백신 소프트웨어를 설치하는 것은 보안 개선의 첫 번째 단계 일뿐입니다. 동시에 바이러스 백신 소프트웨어 자체에 오탐지가 발생하여 추가적인 위험을 초래할 수 있습니다.

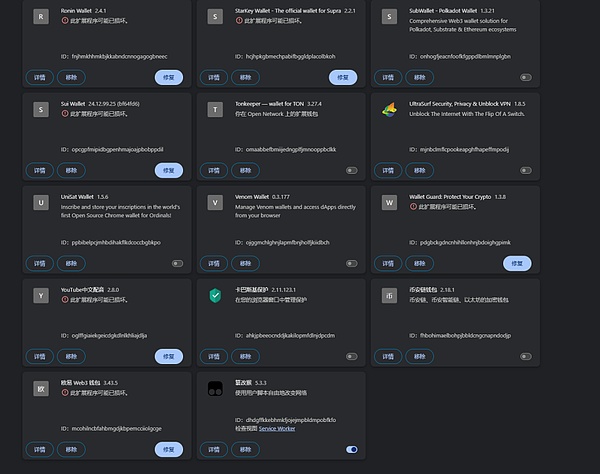

최근 일부 사용자가 백신 소프트웨어를 사용한 후 일부 브라우저 확장 프로그램(특히 암호화폐 지갑 확장 프로그램)이 멀웨어로 잘못 보고되어 확장 프로그램의 자바스크립트 파일이 격리되거나 삭제되어 결국 확장 지갑이 손상되어 정상적으로 사용할 수 없게 되었다고 보고한 사례가 있습니다.

웹3.0 사용자의 경우 특히 더 심각합니다. 암호화폐 지갑 확장 프로그램은 개인 키를 저장하는 경우가 많으며, 이를 올바르게 처리하지 않으면 지갑 데이터가 손실되거나 자산을 검색할 수 없게 될 수도 있기 때문에 심각합니다. 따라서 오탐으로 격리된 확장 프로그램에서 데이터를 올바르게 복구하는 방법을 이해하는 것이 중요합니다.

어떻게 처리되나요?

바이러스 백신의 잘못된 정보로 인해 브라우저 확장 프로그램이 손상된 경우 다음 단계를 따르는 것이 좋습니다.

1. 격리된 파일을 복구하고 확장 프로그램을 제거하지 않습니다

1.

소프트웨어나 확장 프로그램이 작동하지 않는다면 먼저 바이러스 백신 소프트웨어의 검역소 또는 기록에서 확인하세요. "소프트웨어나 확장 프로그램이 작동하지 않는 경우 먼저 바이러스 백신 소프트웨어의 검역 또는 기록 섹션을 확인한 다음 잘못 보고된 파일을 찾아보고 검역 파일을 삭제하지 마세요.

파일이 여전히 검역소에 있는 경우 복원을 선택하고 해당 파일 또는 확장명을 신뢰 목록에 추가하여 또 다른 오탐지를 방지하세요. 목록에 추가하여 오탐을 방지하세요.

파일이 삭제된 경우 자동 백업이 있는지 확인하거나 데이터 복구 도구를 사용하여 파일을 검색하세요.

유념하세요: 확장 프로그램을 제거하지 마세요! 확장 프로그램이 손상된 경우에도 암호화된 개인키와 관련된 로컬 파일이 있을 수 있으며, 이 파일은 복구할 수 있습니다.

2. 로컬 확장 프로그램 데이터 백업 및 찾기

확장 프로그램은 일반적으로 디스크에 로컬로 저장됩니다. 확장 프로그램을 열 수 없는 경우에도 복구를 위해 관련 데이터를 찾을 수 있습니다(예: 확장 프로그램 ID는 메타마스크입니다: nkbihfbeogaeaoehlefnkodbefgpgknn):

Chrome에서 다음을 사용하는 경우 주의해야 합니다. 여러 개의 계정으로 크롬을 구성한 경우 경로의 기본값이 프로필 1/프로필 2가 될 수 있으므로 특정 프로필 디렉토리를 확인하고 실제 상황에 맞게 경로를 조정해야 합니다. 문제가 발생했을 때 복원할 수 있도록 대상 확장 프로그램의 전체 디렉터리를 백업해 두는 것이 좋습니다.

3. 무차별 복구: 로컬 확장 디렉터리 덮어쓰기

오탐으로 인해 확장 프로그램이 손상된 경우 가장 직접적인 방법은 새 컴퓨터 또는 새 브라우저 환경에서 백업 확장 프로그램 데이터를 로컬 디렉터리에 직접 덮어쓰는 것입니다. 가장 직접적인 방법은 새 컴퓨터 또는 새 브라우저에서 확장 프로그램 데이터를 덮어쓴 다음 확장 프로그램 디렉터리의 로컬 경로에서 확장 프로그램을 다시 여는 것입니다.

4. 고급 복구 방법: 개인키 데이터를 수동으로 해독

확장 프로그램이 여전히 열리지 않거나 데이터가 누락된 경우, 보다 고급 복구 방법, 즉 개인키 데이터를 수동으로 해독하는 방법을 시도할 수 있습니다. 복구할 개인 키 데이터.

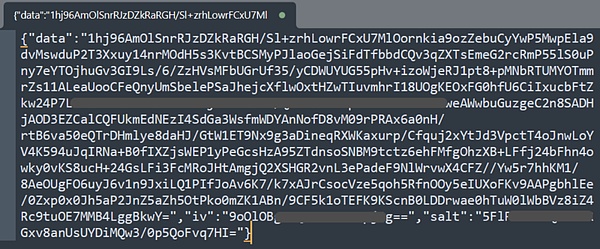

컴퓨터에서 로컬로 메타마스크 확장 프로그램 ID를 검색하여 다음 디렉터리를 찾습니다: C:\Users\[User]\AppData\. 로컬\구글\크롬\사용자 데이터\기본값\로컬 확장 프로그램 설정\nkbihfbeogaeaoehlefnkodbefgpgknn

디렉토리에는 암호화된 개인키 데이터를 저장하는 ldb/log 파일이 포함될 수 있습니다. 이러한 파일은 MetaMask의 공식 Vault 복호화 도구(https://metamask.github.io/vault-decryptor/)를 사용하여 복호화할 수 있습니다.

복호화 단계: 메타마스크 볼트 복호화 도구 열기 -&&t; ldb/log 파일에서 암호화된 콘텐츠 복사 -&&t; 확장된 원본 암호 구문으로 복호화 -&&t; 개인키를 검색하여 지갑으로 다시 가져오기.

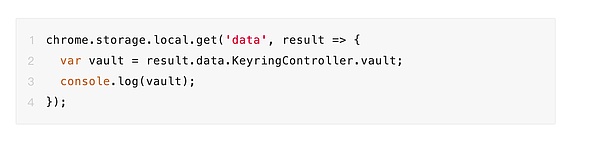

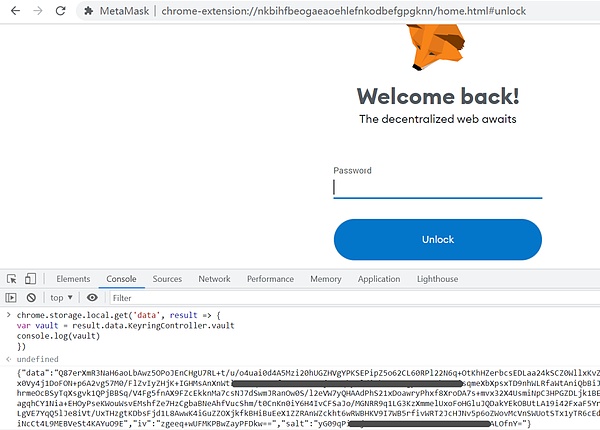

메타마스크 확장 프로그램에서 여전히 일부 페이지(예: chrome-extension://nkbihfbeogaeaoehlefnkodbefgpgknn/home.html)가 열리면 다음 코드를 실행하여 암호화된 개인키 데이터를 가져와 보세요:

![]()

; 가운데">

그런 다음, 볼트 데이터를 MetaMask Vault 복호화 도구로 복사하여 복호화합니다.

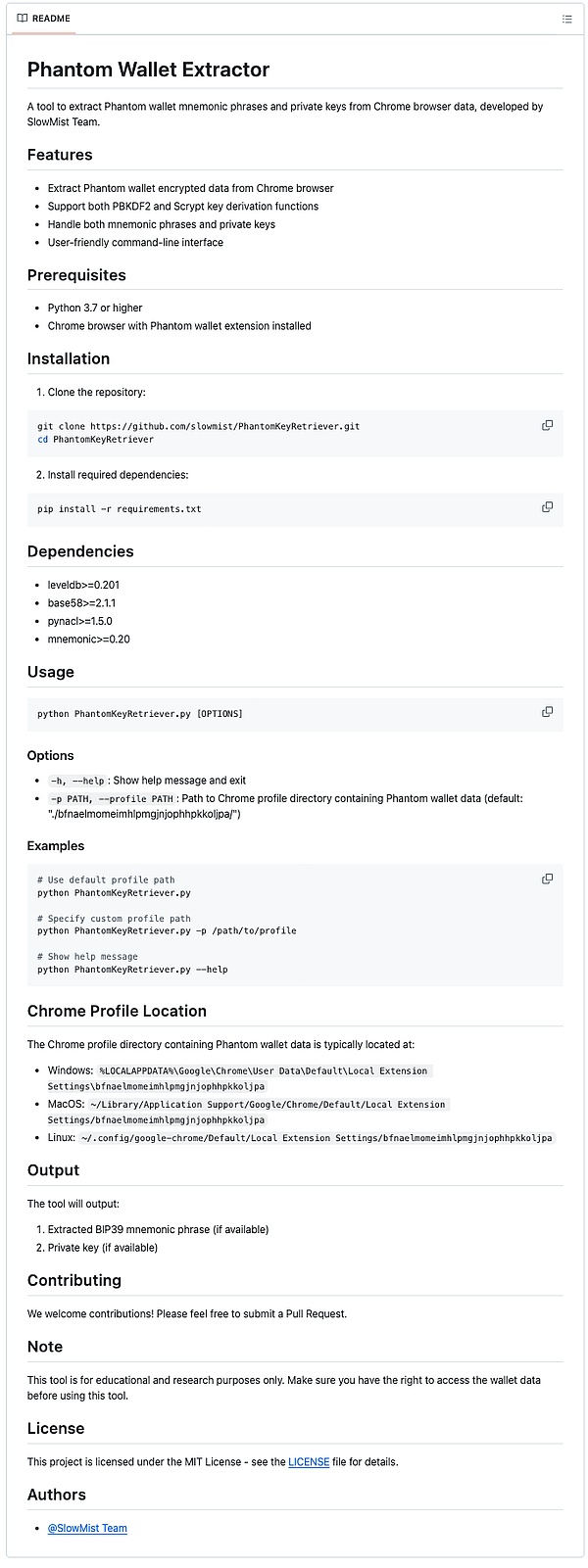

5. 사용자 지정 복구 쓰기

위의 방법으로 지갑 데이터를 복구하지 못한 경우, 사용자는 로컬 데이터베이스 파일에서 확장 저장된 데이터를 추출한 다음 암호를 해독하는 스크립트를 직접 작성할 수 있습니다. 여기서는 PhantomKeyRetriever를 템플릿으로 삼아 다양한 지갑 복구 도구의 기본 원칙과 구현을 다음과 같이 작성합니다.

지갑 플러그인은 일반적으로 로컬 시스템의 데이터베이스나 파일에 민감한 데이터를 저장합니다. 브라우저 확장 지갑(예: 팬텀, 메타마스크 등)은 브라우저에서 제공하는 스토리지 API를 활용하여 암호화된 데이터를 브라우저의 로컬 저장소 영역, 일반적으로 LevelDB 또는 IndexedDB와 같은 데이터베이스 시스템에 저장합니다. 지갑 유형에 관계없이 핵심 원칙은 데이터가 항상 암호화된 형태로 저장되어 데이터를 복사하더라도 올바른 비밀번호 없이는 액세스할 수 없도록 하는 것입니다.

대부분의 암호화폐 지갑은 보안 강화를 위해 다층 암호화 아키텍처를 사용합니다. 먼저 사용자의 마스터 비밀번호를 사용하여 중간 키('암호화 키' 또는 '암호 해독 키'라고도 함)를 암호화합니다. 그런 다음 이 중간 키는 실제 개인 키 또는 니모닉을 암호화하는 데 사용됩니다. 이러한 설계 덕분에 공격자는 지갑 애플리케이션의 코드가 변조된 경우에도 사용자의 비밀번호를 알아야 개인키에 액세스할 수 있습니다. 또한 이러한 다중 계층 설계는 사용자가 로그인한 후 지갑 앱이 매번 마스터 비밀번호를 다시 입력할 필요 없이 중간 키만 해독할 수 있게 해줍니다.

지갑 복구 도구를 작성하는 과정에는 일반적으로 다음이 포함됩니다:

암호화된 데이터 찾기 및 추출(LevelDB에서 /IndexedDB에서).

데이터의 구조를 분석하고 암호화된 개인 키/니모닉을 식별합니다.

사용자에게 지갑 비밀번호를 입력하도록 요구하고, KDF(예: PBKDF2 또는 Scrypt)를 통해 복호화 키를 계산합니다.

중간 키를 복호화한 다음 개인 키/헬퍼를 복호화합니다.

이 과정에는 지갑의 암호화 체계와 데이터 저장 형식에 대한 정확한 지식이 필요하며, 이는 종종 지갑의 오픈 소스 코드를 리버스 엔지니어링하거나 분석하여 얻을 수 있습니다.

팬텀 키 리트리버 도구의 경우 크롬 데이터에서 팬텀 지갑 니모닉 또는 개인 키를 추출하도록 설계된 스크립트로, SlowMist는 이제 이 도구를 GitHub에서 사용할 수 있게 했습니다. GitHub(https://github.com/slowmist/PhantomKeyRetriever)의 핵심 원리는 다음과 같습니다:

크롬 레벨DB 데이터베이스를 읽고 관련 데이터를 임시 디렉터리에 복사합니다.

데이터베이스를 탐색하여 팬텀 지갑에 저장된 암호화 키와 지갑 시드 정보를 찾습니다.

사용자가 팬텀 암호 구문을 입력하면 스크립트가 PBKDF2/Scrypt를 사용하여 암호 해독 키를 계산합니다.

월렛 볼트 데이터를 해독하고 BIP39 니모닉 또는 Base58 개인키를 추출합니다.

이 2단계 복호화 프로세스에서 스크립트는 PBKDF2와 Scrypt 키 파생형을 모두 지원하며, 안전한 복호화를 위해 NaCl 라이브러리의 SecretBox를 사용합니다. 결국 스크립트는 해독된 데이터의 유형에 따라 BIP39 표준 니모닉을 생성하거나 Base58로 인코딩된 개인 키를 추출합니다.

확장 지갑을 지원하는 다른 브라우저(예: Edge, Firefox, Windows)에서는 이 작업을 수행할 수 없음을 유의하세요. 브라우저(예: Edge, Firefox)도 비슷한 원리로 작동하므로 여기서는 반복하지 않겠습니다.

어떻게 방지할 수 있나요?

오탐의 위험을 줄이기 위해 사용자는 다음 단계를 수행할 수 있습니다.

중요 파일과 브라우저 확장자를 정기적으로 백업합니다. 중요한 파일과 브라우저 확장자 데이터를 정기적으로 백업하여 오탐 발생 시 신속하게 복구할 수 있도록 하세요.

바이러스 백신 소프트웨어에 신뢰 규칙을 수동으로 추가하고 MetaMask와 같은 중요한 소프트웨어나 확장 프로그램의 경우 오탐을 방지하기 위해 신뢰 목록에 수동으로 추가하세요.

공식 채널을 통해 소프트웨어를 다운로드하고 비공식 또는 수정된 버전의 앱을 설치하지 않도록 하여 바이러스 백신 소프트웨어에서 잠재적 위험으로 분류될 가능성을 줄이세요.

요약

보안 위협은 항상 역동적이며 보안 전략도 지속적으로 조정해야 합니다. 바이러스 백신 소프트웨어를 설치하는 것도 중요하지만 궁극적으로 사용자는 자신의 자산을 보호하는 최후의 방어선입니다. 오탐이 발생하면 사용자는 침착하게 대처하고 중요한 파일을 직접 삭제하지 말고 적절한 복구 방법을 사용해야 합니다. 올바른 보안 지식이 있어야만 데이터 보안을 진정으로 보호할 수 있습니다.

JinseFinance

JinseFinance

JinseFinance

JinseFinance Bitcoinworld

Bitcoinworld Beincrypto

Beincrypto decrypt

decrypt Beincrypto

Beincrypto Nulltx

Nulltx 链向资讯

链向资讯 Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph