저자: Liz & Reborn

배경

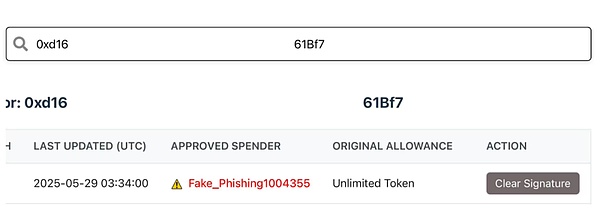

어제 한 사용자가 서명을 취소하는 방법을 문의하며 지갑 주소의 존재를 보여주는 스크린샷과 함께 Slow Fog 보안팀에 연락을 해왔습니다. 위험한 승인.

이 사용자는 지갑에 있는 승인 중 하나를 취소할 수 없어 여러 번 클릭했지만 응답이 없었고 지갑 인터페이스에 위험 경고가 표시되었다고 말했습니다. 또한 몇 년 전에 토큰 스왑 작업을 승인한 이력이 있어 위험 경고가 허무맹랑한 것이 아니라고 생각했습니다.

보안복을 입은 사기

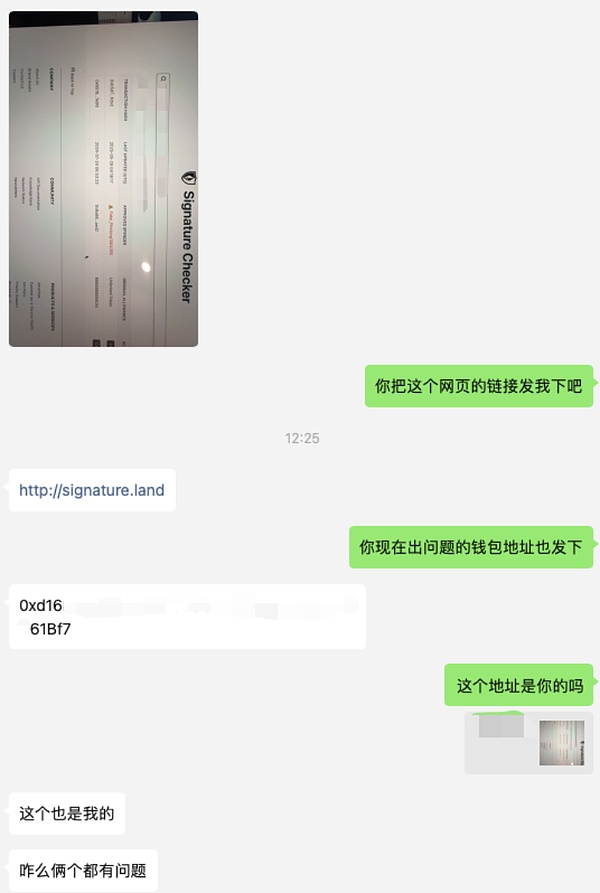

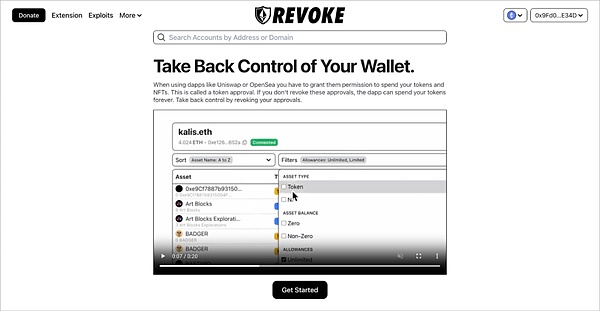

슬로우 포그 보안팀은 브라우저 차단 및해지 기능을 사용하여 행을 수행했지만 스크린샷의 주소에서 위험한 인증 기록을 찾지 못했습니다. 얼마 후 이 사용자는 도구에서 쿼리한 결과를 보여주는 또 다른 스크린샷을 보냈습니다. 비교 결과, 두 스크린샷의 주소가 일치하지 않았습니다. 그런 다음 사용자에게 관련 주소와 함께 도구에 대한 링크를 제공하도록 제안했습니다. 이 시점에서 사용자는 두 주소 모두에 대해 위험한 권한이 있는 것은 아닌지 궁금해하기 시작했습니다.

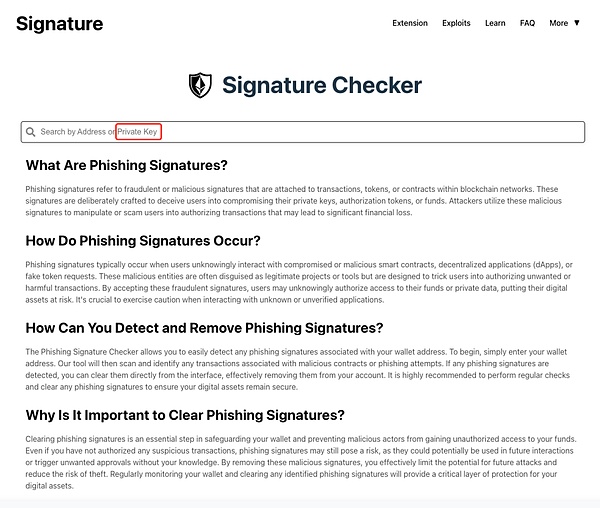

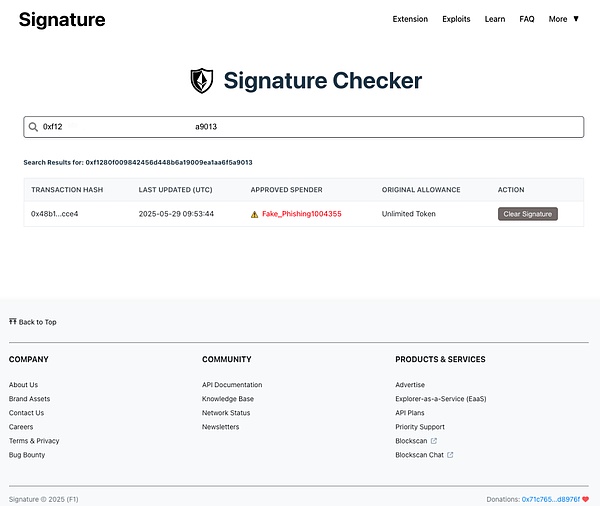

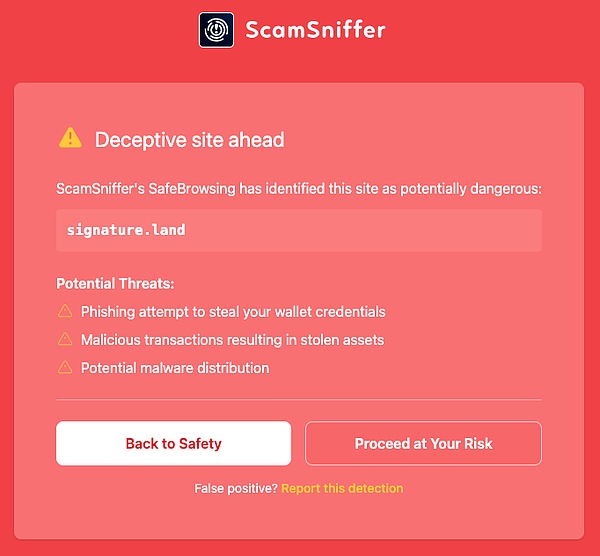

서명 검사기(http://signature[...]>) 도구를 분석했습니다. land)를 분석한 결과, 도구를 열자마자 실제로 사용자가 개인 키를 입력하여 확인할 수 있도록 지원하는 것을 확인할 수 있었습니다. 이 페이지에서 개인키를 입력해도 위험하지 않은 주소는 위험할 수밖에 없습니다.

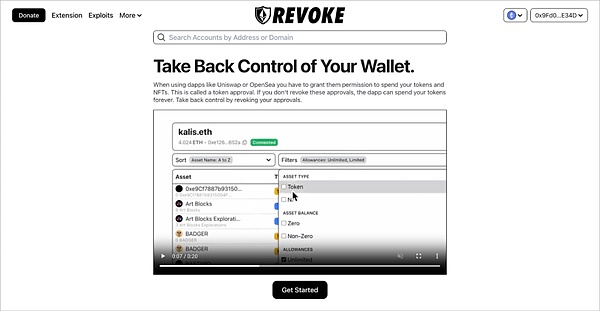

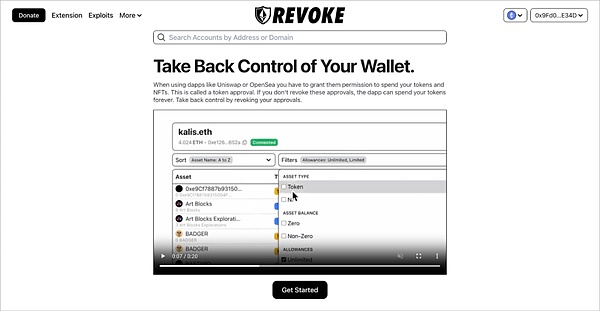

이 피싱 웹사이트의 페이지 디자인이 Revoke의 인터페이스 스타일과 로고와 매우 유사하여 사용자가 정상적인 인증 취소 플랫폼이라고 오해하기 쉬우므로 경계를 늦추고 유입될 위험을 높일 수 있다는 점에 주목할 필요가 있습니다. 다음 그림은 Revoke의 공식 웹사이트의 인터페이스를 보여줍니다. 아래 이미지는 Revoke의 공식 웹사이트입니다:

사기범이 제공한 도구로 두 사용자의 주소를 조회한 결과 실제로 위험한 승인 기록이 있는 것을 확인했습니다. 하지만 어두운 숲에서의 가이드라인 중 하나는 의심을 품고 계속 확인하는 것입니다. 계속해서 테스트한 결과, 무작위로 주소를 붙여넣었을 때 도구는 해당 주소에 위험한 승인이 있었음을 보여주었고 승인 시간이 쿼리 시점과 매우 가까워 사용자에게 희망을 주고 지금 취소해도 괜찮을 것 같은 긴박감을 조성하기 위해 고안된 것을 발견했습니다.

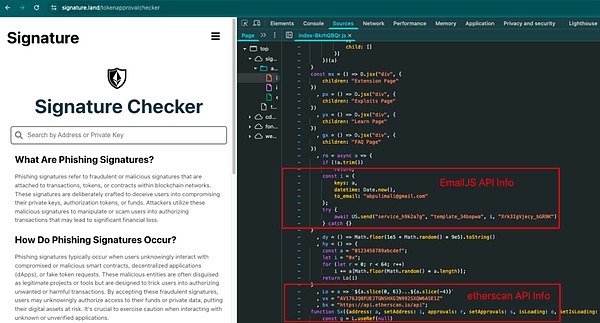

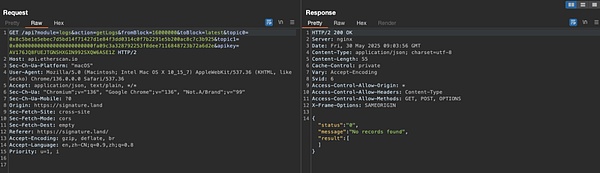

그런 다음 테스트 개인 키를 입력하여 조회한 결과 "형식 오류"라는 페이지가 팝업되었지만 입력한 정보는 여전히 전송되는 것을 확인했습니다. 메시지가 표시됩니다.

피싱 사이트의 프론트엔드 코드를 분석한 결과, 이 피싱 사이트는 EmailJS API를 사용하여 정보를 전송하고 심지어 Etherscan API를 사용하여 주소가 실제로 존재하는지 확인하는 것을 발견했습니다.

이것은 이메일JS API에 대한 요청 인터페이스이며, 사용자가 입력한 주소 또는 개인 키 정보가 이 인터페이스를 통해 사기꾼의 이메일(

)로 전송되는 것을 확인할 수 있습니다. 사기꾼의 이메일(

abpulimali@gmail[.] com).

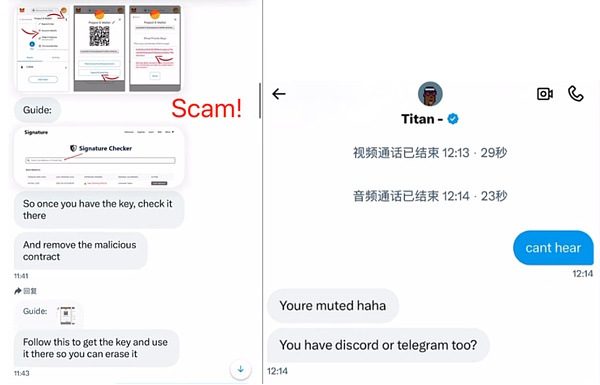

이 시점에서 사기는 상당히 명확합니다. 사용자의 피드백에 따르면, 사기범은 처음에 X 플랫폼의 댓글 섹션과 비공개 메시지를 통해 사용자에게 연락하여 대화 중에 "피싱 서명에 서명했다"고 주장한 후 "승인 취소 도구"로 연결되는 링크를 제공했습니다. 채팅 기록을 보면, 사기꾼은 사회 공학 기술에 능숙하며 일부러 잘 알려지지 않은 도구를 전면에 배치하고, 잘 알려진 ...&... nbsp;취소. 사람들은 일반적으로 앞쪽에 있는 링크를 클릭하는 경향이 있으며, 해당 주소가 "정말 위험하다"는 것을 알게 되면 Revoke와 교차 확인하여 이상 징후를 발견하지 못하더라도 Revoke가 이를 인식하지 못한 것은 아닌지 궁금해합니다. align: left;">스미커들은 또한 사용자가 피싱 사이트의 입력 상자에 개인 키를 붙여넣도록 안내하는 소위"방법 튜토리얼"을 제공하여 다음과 같은 작업을 수행하도록 유도합니다.

사용자는 차이를 알아차린 후에도 협조하지 않았지만 사기꾼은 포기하지 않았고, 더 압박하고 신뢰를 얻기 위해 사용자에게 Slow Fog 보안 팀과 상담할 것을 제안했습니다. 경계심이 약한 사용자 중 일부는 상대방이 보안 회사에 확인을 요청하겠다는 말을 듣고 경계를 풀고 상대방이 사기꾼이 아니라고 잘못 생각할 수 있습니다. 반면에 사기꾼은 사용자가 실제로 확인하지 않을 것이라고 도박을 하는 경우가 많으며, 심지어 사기 과정에서 보안 회사를 직접 @SlowMist_Team을 사용하여 자신을 보증하려고 시도하기도 합니다.

사용자는 다행히 상대방의 안내에 따라 개인 키를 입력하지 않을 정도로 경각심을 가지고 있었고, 주도적으로 Slow Mist 보안팀에 연락해 상황을 확인했고 결국 사기임을 확인하여 자산 피해를 피하는 데 성공했습니다. align: left;">복수의 보안 전문가 신원

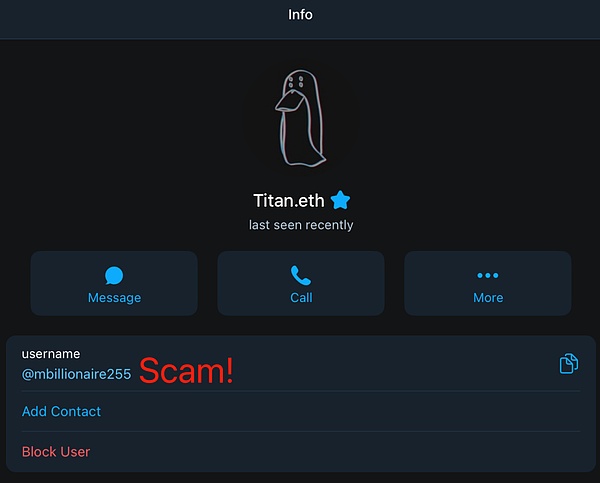

추가 조사 결과, 사기범이 텔레그램에서 유명 체인 탐정 ZachXBT의 아바타를 도용한 것으로 밝혀졌습니다.

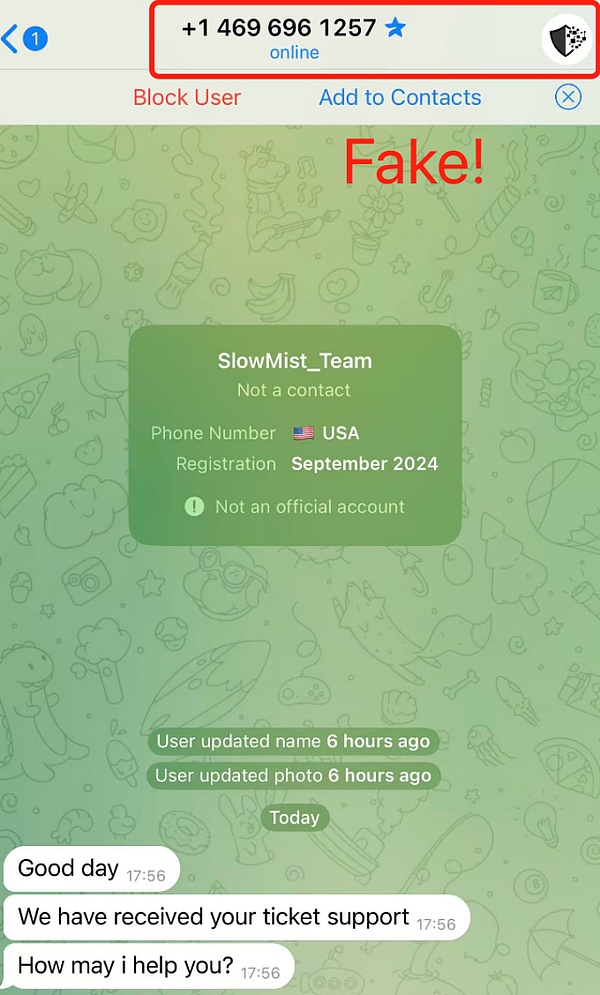

사용자가 계속 협조하지 않자 사기범은 슬로우미스트 직원으로 사칭하여 계속 연락을 시도하고 사기를 치려고 했습니다.

팔로워 74,000명을 보유하고 있으며 2021년에 등록되었지만 2024년에야 활동하기 시작한 사기꾼의 X 계정(@Titanspace3)을 확인하세요. 블록체인 보안 분야에 집중한다고 주장하며 보안 연구자, 보안 회사 및 미디어 역학을 전달하기 위한 계정 콘텐츠는 분명히 계정을 구매한 것이 분명합니다. 이러한 유형의 계정 매매는 그레이 업계에서 매우 흔한 일이며, 이전에 관련 내용을 분석한 바 있습니다(진짜 프로젝트와 가짜 프로젝트의 차이점 | 높은 모방 번호 피싱의 댓글 섹션에 주의하세요 참조).

초기 트윗의 언어 스타일과 사용자가 제공한 단서를 종합하면 사기범은 인도네시아 출신으로 추측됩니다.

현재 이 계정은 X 플랫폼에서 여전히 활동 중이며, '친절한 알림'이라는 이름으로 계속 메시지를 남겨 웹3 사용자를 피싱 링크 클릭으로 유도하고 있습니다. Web3 사기 방지 플랫폼인 Scam Sniffer는 이 사이트를 악성 사이트로 분류했습니다.

끝에 쓰여진

"인증 위험" 페이지를 위조하는 것부터 보안 회사 직원으로 위장하여 사용자의 개인 키를 단계별로 유출하도록 유도하는 것까지, 이러한 유형의 사기는 점점 더 교묘해지고 있습니다. 사기꾼들은 자신을 전문적으로 포장하기만 하면 대부분의 사람들이 확인하려고 애쓰지 않고 자신들이 만든 '긴박감'에 이끌릴 것이라고 믿습니다. "">보안 배너가 장난을 치고 있습니다. 블록체인이라는 어두운 숲에서 자산 보안을 위한 최후의 방어선을 지키는 유일한 방법은 제로 트러스트 태도와 지속적인 검증 의식을 유지하는 것입니다. 상대방이 아무리 긴급한 상황이라고 주장하더라도 침착함을 유지하고 공식 채널을 통해 확인하며, 순간적인 당황으로 개인 키나 니모닉을 넘겨주지 않도록 주의하시기 바랍니다. ![Web 3 Technologies Inc. </span></span></p></div></div></div><div class=]()

![]()

Alex

Alex

Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Catherine

Catherine Kikyo

Kikyo Anais

Anais Catherine

Catherine Weatherly

Weatherly Kikyo

Kikyo Joy

Joy