뎅 통, 골든 파이낸스

지난 10월 28일, 고플러스 중국 커뮤니티는 x402 크로스체인 프로토콜 @402bridge가 도난당한 것으로 의심되며 200명 이상의 사용자가 USDC 자산을 잃었다는 보안 경보를 발령했습니다.

이 글에서는 402Bridge 크로스체인 프로토콜 도난 사건과 공식 및 다자간 반응을 살펴보고, 도난의 이유와 해커의 공격으로 이어지는 다른 개인 키 유출 사례를 분석합니다.

I.도난 사건 복구 및 402Bridge 공식, 다자간 대응

오전 새벽, 402Bridge 공식 X 계정에서 "커뮤니티의 피드백에 따라 토큰 도난 사건이 발생했습니다"라는 메시지를 발행했습니다. 현재 기술팀이 전체 과정을 조사하고 있습니다. 모든 사용자는 즉시 기존의 모든 승인을 취소하고 가능한 한 빨리 지갑에서 자산을 이체하는 것이 좋습니다.

공식 게시물은 이어서 "x402 메커니즘은 사용자가 웹 인터페이스를 통해 거래에 서명하거나 승인하면 백엔드 서버로 전송됩니다. 백엔드 서버는 자금을 인출하고 캐스팅을 수행하여 최종적으로 사용자에게 결과를 반환합니다. https://x402scan.com 를 추가하면 컨트랙트 메서드를 호출하기 위해 개인 키를 서버에 저장해야 합니다. 이 단계에서는 관리자 개인키가 인터넷에 연결되어 있기 때문에 관리자 권한이 노출될 수 있으며, 이로 인해 권한 유출이 발생할 수 있습니다. 해커가 개인 키에 액세스하면 이러한 권한을 탈취하여 사용자 자금을 재분배하여 공격을 수행할 수 있습니다. 공격의 구체적인 내용은 아직 조사 중입니다.

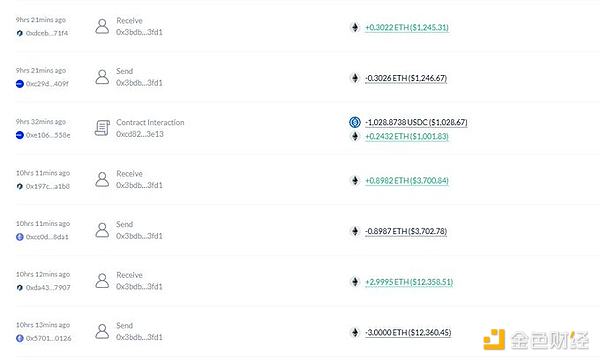

두 시간 전, 공식 발표: 이번 개인키 유출로 인해 팀의 테스트 지갑과 메인 지갑 중 12개 이상의 지갑도 유출되었습니다(아래 이미지 참조). 저희는 즉시 사법당국에 신고했으며 진행 상황을 커뮤니티에 계속 업데이트할 예정입니다.

이미지 src="https://img.jinse.cn/7409457_watermarknone.png" title="7409457" alt="8KzJfRO3aTSVEeJSPLamsJ2Mf4BoV77me8CwJGaF.jpeg">

고플러스 중국 커뮤니티에서 도난을 복구했습니다:

p style="text-align: 왼쪽;">계약 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5의 생성자가 소유자를 다음 주소로 이전했습니다. 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F로 전송하고, 새 소유자는 컨트랙트의 transferUserToken 메서드를 호출하여 승인된 모든 사용자 지갑에서 남은 USDC를 전송합니다.

Mint가 @402bridge 계약에 USDC를 승인하기 전에, Mint는 다음과 같은 이유로 과도한 승인 횟수로 인해 남은 USDC는 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F가 사용자에게 총 17,693 USDC를 전송한 후 이더로 교환된 후 여러 번의 크로스 체인 거래를 거쳐 Arbitrum으로 전송되었습니다.

GoPlus 보안 권장 사항:

1. 프로젝트에 참여한 사용자는 가능한 한 빨리 관련 인증을 취소(0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5)하세요.

2. 인증 전에 인증 주소가 대화형 프로젝트의 공식 주소인지 확인하시기 바랍니다;

3, 필요한 수의 권한만 부여하고 무제한 권한은 부여하지 않으며,

4, 정기적으로 권한을 확인하여 쓸모없는 권한은 취소합니다.

X 사용자 @EamonSol은 게시물에서 다음과 같이 지적했습니다: 이제 많은 x402가 실제로 http://x402scan.com部署一个服务, 이 서비스는 체인 상호 작용을 프로젝트 측 서버로 전달하고 프로젝트 측이 체인과 상호 작용하여 다음을 달성합니다. 토큰을 발행합니다. 이 과정에서 온체인 컨트랙트의 개인키를 서버에 저장하는 것이 반드시 필요하며, 프로젝트 측 서버가 침해되면 컨트랙트 관련 주소 전체가 위험에 노출될 수 있습니다.

X 사용자 @fenzlabs는 이 사례가 무제한 토큰 승인의 위험성을 강조한다고 지적합니다. 지갑과 AI 프록시는 빠르게 발생하는 이러한 도난을 막기 위해 더 엄격한 제한과 더 나은 모니터링이 필요합니다. 새로운 계약을 맹목적으로 신뢰하지 마시고 서명하기 전에 항상 다시 확인하세요!

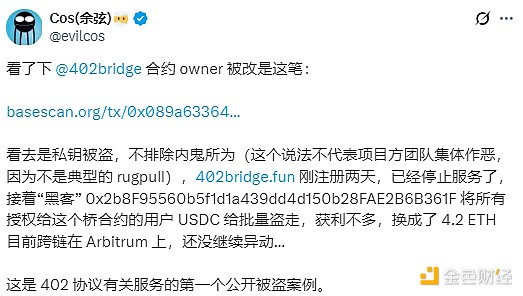

도난의 원인

슬로우 미스트 코사인의 분석에 따르면 크로스체인 브리지 프로젝트에 대한 402Bridge 공격은 개인 키 유출에서 비롯되었으며, 내부자 도난의 가능성도 배제할 수 없습니다. 402bridge.fun 도메인 이름은 단 이틀 동안 등록되었고 그 후 402bridge.fun 도메인 이름은 등록한 지 이틀 만에 사용 중지되었으며, 도난당한 자금의 추가 이동은 아직 발견되지 않았습니다. 이번 사건은 402 프로토콜 관련 서비스에서 발생한 최초의 공안 사건이며, 슬로우 미스트는 이번 사건이 프로젝트의 집단적 악행의 전형이 아니라고 말했습니다.

"프로젝트 측의 집단적 악행이 아니다"라는 말은 프로젝트 측의 고의적인 사기보다는 내부 보안 통제 실패나 외부 해커의 정밀한 침투로 인한 공격일 가능성이 높다는 뜻입니다.

셋째, 기타 개인 키 유출 사례 해킹으로 이어진 사례

1. 노매드

2022년 8월, 노매드 브리지가 해킹을 당해 크로스체인 브리지의 2억 달러가 거의 모두 도난당했습니다. 해킹 이후 문빔은 누구도 거래를 하거나 스마트 컨트랙트와 상호작용할 수 없도록 막았습니다. 공격의 핵심은 개인 키나 권한 서명 로직을 쉽게 위조할 수 있는 결함이 있는 컨트랙트 유효성 검사 메커니즘이었습니다.

2. Ankr

2022년 12월, Ankr 노드의 개인 키가 손상되었고 공격자들은 계약을 위조하고 aBNBc 토큰을 무제한으로 발행하여 약 5백만 달러의 손실을 초래했습니다. ankr은 보안 복구 및 DEX와 협력하여 거래 중단, 개발 및 Ankr은 해킹이 "손상된 배포 키"로 인해 발생했다고 공식적으로 확인했습니다.

3. 플래티퍼스 파이낸스

2023년 2월, 공격자들은 관리자의 개인 키 취약점을 악용하여 스테이블코인 풀을 공격하여 약 900만 달러를 탈취했습니다. 이후 개발팀은 일부 자산을 회수했으며 "개발 키가 외부 당사자에 의해 손상되었을 수 있다"며 "개발 키가 손상된 것으로 보인다"고 밝혔습니다. 침입."

4. 멀티체인

2023년 7월, 멀티체인의 핵심 팀원들이 "분실"되었고 프로젝트의 마스터 키가 한 개인에게 있는 것으로 의심되는 사건이 발생했습니다. 그 여파로 약 1억 2,600만 달러의 자산이 유출되었으며, 이는 크로스체인 브리지 역사상 가장 큰 규모의 권한 기반 공격 중 하나로 기록되었습니다.

5. 정확히 프로토콜

2024년 4월, 공격자들은 프론트엔드 서버에서 유출된 배포된 개인 키를 사용하여 컨트랙트 대체를 수행하여 약 730만 달러를 탈취했습니다. 이 사건은 개인 키 에스크로와 데브옵스 프로세스 보안이 취약하다는 업계의 일반적인 문제를 드러냈습니다.

6.UXLINK

2025년 9월, 보안 회사 Cyvers의 시스템은 UXLINK와 관련된 1,130만 달러의 의심스러운 거래를 감지했으며, 결국 도난으로 확인되었습니다. 슬로우 미스트 코사인은 안전한 다중 서명과 관련된 UXLINK의 여러 개인 키가 유출되었을 가능성이 있다고 언급했습니다. UXLINK의 도난으로 인해 UXLINK 토큰의 가격이 70% 이상 급락했습니다.

Xu Lin

Xu Lin

Xu Lin

Xu Lin Kikyo

Kikyo Beincrypto

Beincrypto decrypt

decrypt Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph