ダントン、ゴールデンファイナンス

2025年6月11日、石破茂首相は、6月15~17日にカナダで開催される主要7カ国(G7)首脳会議で、北朝鮮による暗号通貨の窃盗やその他の悪質なサイバー活動に対する取り組みを強化するよう提案する予定だ。石破茂首相は6月15~17日にカナダで開催される主要7カ国(G7)首脳会議(サミット)で、北朝鮮による暗号通貨の窃盗やその他の悪質なサイバー活動に対する取り組みを強化するよう提案する予定だ。G7サミットで北朝鮮の暗号通貨窃盗について議論されるのはこれが初めてとなる。 複数の日本政府筋によると、この動きは多国間の協力を通じて規制を強化し、大量破壊兵器の開発に使われるとされる暗号通貨資金を不正に入手するために北朝鮮がサイバー攻撃を使うのを断ち切ることを目的としているという。

北朝鮮のハッカーはどのような衝撃的な犯罪を犯したのか?どれだけの暗号通貨が盗まれたのか?なぜ北朝鮮はハッキングが得意なのか?そしてそのお金はどこに使われているのか?

1.北朝鮮のハッカーがやった衝撃的な事件

トップ1:Bybit、14億6000万ドル

2025年2月21日、ドバイを拠点とする暗号通貨取引所Bybitは、暗号資産約14億6000万ドルの盗難に遭いました。Ellipticは、盗まれた暗号資産のマネーロンダリングの経路の分析など、さまざまな要因を分析し、Bybit盗難の背後にいる犯人は北朝鮮のLazarus Groupであると断定しました

。<

トップ2:Ronin Network、6億2000万ドル

2022年3月、Axie Infinityインスタントプレイ獲得ゲーム用に構築されたイーサのサイドチェーンが悪用され、6億2000万ドル相当のイーサとUSDCが盗まれました。 Roninは盗まれた資金のごく一部しか取り戻すことができませんでした。

Top 3: DMM Bitcoin、3億800万ドル

2024年5月31日、日本の取引所DMM Bitcoinは4,502.9ビットコインを盗まれました。ビットコインは事件当時、3億800万ドルの価値がありました。FBI、国防総省、日本の警察庁は、この盗難は北朝鮮に関連するハッカーの仕業であると発表した。

トップ4:KuCoin、2億7500万ドル

2020年9月、シンガポールを拠点とする暗号通貨取引所KuCoinは、イーサのスマートコントラクト用のERC20トークン1億2700万ドルを含む、2億7500万ドル相当の暗号通貨が盗まれました。しかし、その後のオンチェーン・トレースにより、1億7000万ドル相当の資産を凍結することに成功し、TetherやCircleといった組織が盗まれた資金のタグ付けに協力し、最終的にハッカーに資金の一部を返還させた。北朝鮮のハッカーグループLazarus Groupは、この窃盗で告発されている。

トップ5:WazirX、2億3000万ドル

2024年7月18日、インドの暗号通貨取引所WazirXが2億3000万ドルの損失を被りました。証拠によると、ハッカーは北朝鮮政府が支援するLazarus Groupであった可能性があり、盗まれた資産のほとんどをイーサに交換していました。

Top 6 : Atomic Wallet、1億ドル

2023年6月、Atomic Walletサービスのユーザーから1億ドル以上の暗号通貨が盗まれ、後にFBIが北朝鮮のハッキング組織Lazarus Groupとの関連を確認しました。

Top 7 : Radiant Capital、5000万ドル

2024年10月16日、融資契約のRadiant Capitalから約5000万ドルが盗まれました。元請負業者を装った北朝鮮寄りのハッカーがこの攻撃を送信しており、北朝鮮(DPRK)系の脅威行為者によって実行されたと強く確信しています。

トップ8:Stake.com、4100万ドル

2023年9月、Lazarus Groupによる犯行で、オンラインカジノとゲームプラットフォームのStake.comから4100万ドル相当の暗号通貨が盗まれました。p>2019年11月にUpbitから当時4,100万ドル相当の34万2,000イーサが盗まれた事件は、北朝鮮IPアドレスの分析結果、仮想資産の流れ、北朝鮮語彙の使用痕跡、米国連邦捜査局(FBI)と協力して得た証拠などから、警察は北朝鮮のハッキンググループLazarusとAndarielによる犯行とみなしている。

北朝鮮のハッカー集団「ラザロ・グループ」

1.この組織についてはほとんど知られていませんが、研究者たちは、2010年以来開始された多くのサイバー攻撃について、この組織を非難しています。脱北者のKim Kok-song氏によると、この組織は北朝鮮内で「414連絡事務所」として知られている。

「トロイ作戦」として知られるこのグループの最も初期の攻撃は、2009年から2012年にかけて行われた。これは単純な分散型サービス拒否(DDoS)技術を使い、ソウルにある韓国政府を標的にしたサイバースパイキャンペーンだった。彼らは2011年と2013年にも攻撃を仕掛けている。不確かではあるが、2007年の韓国に対する攻撃の背後にも彼らがいた可能性がある。このグループによる最も有名な攻撃のひとつが、2014年のソニー・ピクチャーズへの攻撃だ。ソニー・ピクチャーズへの攻撃はより洗練されたテクニックを使っており、同グループが時代とともに高度化していることを浮き彫りにしている。

2015年、ラザロ・グループはエクアドルのオーストリアの銀行から1200万ドル、ベトナムのティエンフォン銀行から100万ドルを盗んだと報じられている。2016年の銀行強盗事件では、バングラデシュの銀行が襲撃され、8100万ドルが盗まれた。2017年、ラザロ・グループは台湾の極東国際銀行から6000万ドルを盗んだとされ、実際に盗まれた金額は不明だが、資金のほとんどは回収されている。

ラザロ・グループは他にも多くの事件を引き起こしているが、ここでは繰り返さない。

2.Lazarus Groupが資金洗浄した方法

Lazarusグループの資金洗浄プロセス:最初のステップは、盗まれたトークンをすべて「ネイティブ」ブロックチェーン資産に変換することでした。"トークンには、場合によっては盗まれた資産を含むウォレットを「凍結」できる発行者がいるのに対し、ETHやビットコインを凍結する中央機関は存在しないからだ。

第二段階は、取引経路を偽装しようとして、盗んだ資金を「レイヤー化」することです。ブロックチェーンの透明性は、こうした取引経路を追跡できることを意味しますが、こうしたレイヤー化戦術は追跡プロセスを複雑にし、マネーロンダリング犯が現金化するための貴重な時間を稼ぐことになります。レイヤリングプロセスには、多数の暗号通貨ウォレットを介した資金移動、クロスチェーンブリッジや取引所を利用した他のブロックチェーンへの資金移動、DEXやトークンスワッピングサービス、取引所を利用した暗号資産の切り替え、トルネードキャッシュやクリプトミキサーのような「コインミキサー」の利用など、さまざまな形態があります。

北朝鮮のLazarus Groupは、現存する暗号資産ロンダリングの中で最も「プロフェッショナル」で機知に富んでおり、盗まれた資産の特定や押収を避けるために、常にその手法を適応させています。

詳細については、ゴールデンファイナンスの記事史上最大の窃盗:Bybitハッカーのマネーフロー追跡

3."トリック"

北朝鮮のハッキング組織Lazarus Groupのメンバーは、身分を偽り、アメリカのニューメキシコ州とニューヨーク州に2つのペーパーカンパニーを設立していました。Softglide LLCを設立し、マルウェアを拡散させ、特に暗号通貨開発者を攻撃していた。

サイバーセキュリティ企業のSilent Pushは、これらの企業が偽のインタビューを使って被害者をおびき寄せ、暗号ウォレット、パスワード、その他の機密情報を盗み出し、複数の開発者が被害に遭っていることを明らかにし、「北朝鮮のハッカーがサイバー攻撃を行うために米国内の合法的な企業を登録した」という珍しいケースであるとしている。

3:北朝鮮のハッカーはいくら盗んだのか?

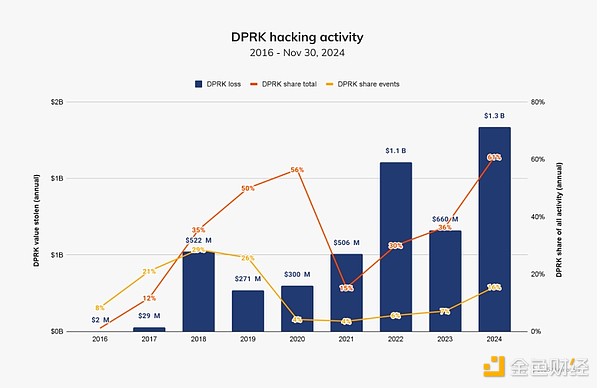

北朝鮮の制裁逃れを調査している国連委員会は2024年、2017年以来、北朝鮮が暗号通貨で30億ドル以上を盗んだと推定した。

2023年、北朝鮮に関連するハッカーは20件のインシデントで約6億6,050万ドルを盗んだが、Chainalysisの報告書によると、2024年にはこの数字は47件のインシデントで13億4,000万ドルに増加し、盗まれた金額は102.88%増加した。この数字は、その年の盗難総額の61%、事件総件数の20%に相当する。

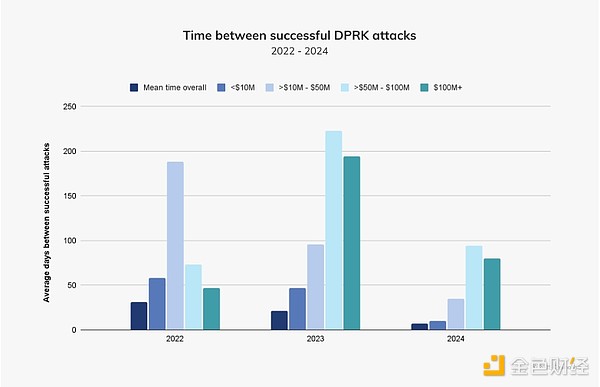

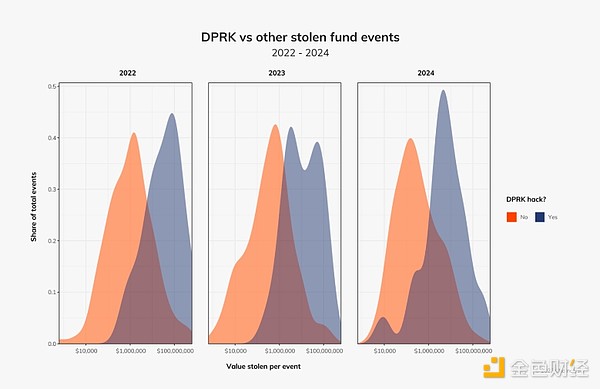

500万ドル以上1億ドル未満の攻撃と1億ドル以上の攻撃は、2023年よりも2024年の方がはるかに頻繁に発生しており、北朝鮮が大規模な攻撃でより良く、より早くなっていることを示唆している。これは、1回の攻撃で5,000万ドル以下の利益しか得られなかった過去2年間とは対照的である。

北朝鮮は過去3年間の大規模攻撃のほとんどを担当してきた。興味深いことに、低額、特に10,000ドル程度の北朝鮮によるハッキングの密度も高まっています。

4、お金はどこに使われているのか?

北朝鮮はラザロ・グループの背後にいることを認めたことはないが、経済的利益のためにハッキングの力を利用した世界で唯一の国と考えられている。

2023年、国連の監視機関は、サイバー窃盗が北朝鮮全体の外貨収入の半分を占めていると報告した。その収益の多くは武器開発計画に使われていると考えられている。

過去10年間、北朝鮮は経済的利益を得るための犯罪を、進化する攻撃的サイバー戦略に組み込んできた。Eastern ONLINEによると、ハッキング作戦の大部分は、北朝鮮の主要対外情報機関である偵察総局によって指示されているとのことだ盗まれた資金は、同国の核兵器開発計画の資金調達に使われた。

2020年、米国はラザロ・グループに関与した疑いのある北朝鮮人をサイバー指名手配リストに載せた。しかし、彼らが国を出ない限り、これらの個人が逮捕される可能性は低い。

第5に、なぜ北朝鮮はハッキングが得意なのか?

ほとんどの人がインターネットにアクセスできない国が、なぜこれほど多くのエリートハッカーを輩出しているのか?

2016年に韓国から亡命した平壌のテ・ヨンホ元駐ロンドン大使は、金正恩はスイスの学生時代、ほとんどの時間をビデオゲームに費やしたが、その中で現代生活におけるコンピューターの重要性も見抜いていたと指摘している。その結果、弟の金正哲(キム・ジョンチョル)とともに帰国した後、彼は父親を刺激した。"キムはすぐにこれらのコンピューターとインターネットの利点に気づいた。"

キムはすぐに、ハイテクスパイ、スパイ、戦争を教える専門の学校を設立した。ハッカーたちは、北朝鮮と北の隣国との間で起こりうる戦争や、金正恩を暗殺することで北朝鮮を「断末魔」にする計画を記した文書を含む、韓国の最高機密軍事計画を盗み出したのだ。

今日、北朝鮮のサイバー部隊は8,000人以上いると考えられており、そのほとんどは数学の秀才として学校から抜擢された者たちである。北朝鮮では、彼らは無害そうな「総合偵察局」の一員だが、実際には彼らのサイバーコードネームには、Lazarus、BeagleBoyz、Hidden Cobra、APT38(「APT」は「Advanced People's Programme」の略)などがある。"は「Advanced Persistent Threat」の略)。

学生たちは長時間の猛訓練を受けるが、国営の労働制度の免除、車や快適な住居などの物質的な恩恵、国際数学オリンピックなどの世界的な数学競技会に参加するための海外渡航などの貴重な機会など、特定の特権も利用できる。

しかし、彼らがこれほど効率的に活動しているのは、彼らの卓越した技術的専門知識だけに起因しているわけではない。ほとんどのサイバー窃盗は、「フィッシング」メールを送ったり、従業員と仲良くなってパスワードを吐かせるなど、人間の弱点も利用している。

サイバーセキュリティ企業であるチェック・ポイントのドリット・ドイル博士は、「北朝鮮のシステムと経済は非常に閉鎖的であるため、ハッキングとマネーロンダリング産業を成功させ、サイバー犯罪に対する否定的な認識をあまり気にしていない」と述べた。

出典:ゴールデンファイナンス、CoinDesk、The Block、The Telegraph、BBC、ロイター、エコノミスト、Chainalysis、Wikipedia、Eastern ONLINE

Weatherly

Weatherly

Weatherly

Weatherly Catherine

Catherine Anais

Anais Weatherly

Weatherly Catherine

Catherine Kikyo

Kikyo Weatherly

Weatherly Catherine

Catherine Weatherly

Weatherly Kikyo

Kikyo