背景

2025年9月2日、コミュニティユーザーである@KuanSun1990は、Venusプロトコルでいくつかのポジションを流用する攻撃を受け、約1300万ドルの損失を被りました。SlowMistが開発したWeb3脅威インテリジェンスと動的セキュリティ監視ツールであるMistEyeは、この異常を捕捉し、ユーザーの分析を支援することに成功しました。以下は、その分析の詳細です。

(https://x.com/SlowMist_)Team/status/1962854755585429877)

根本原因

被害に遭ったユーザーは、攻撃者になりすましたZoomオンライン会議へのリンクを入力するよう欺かれ、偽サイトの誘導の下、コンピュータ上で偽サイトを実行させられました。偽サイトの誘導の下、悪意のあるコードがコンピュータ上で実行され、デバイスのコントロールにつながった。関連記録が削除されているため、分析にはより大きな課題がある。被害者の記憶によると、彼は有名な公式拡張ウォレットを使用しており、攻撃者が彼のコンピュータ上の拡張ウォレットコードを改ざんした疑いがあった。その結果、もともとハードウェアウォレットを通じてユーザーによって開始された金星の資産償還操作は、金星のポジション委譲操作に変更され、最終的に金星でのポジションが攻撃者に乗っ取られる結果となりました。

詳細な分析

攻撃者はソーシャルエンジニアリングを使ってターゲットユーザーをおびき寄せ、ビジネスコラボレーションを装ってZoomオンラインミーティングに参加させ、Telegram経由でミーティングへのリンクを送信しました。(関連するチャットログが削除されていたため、プロセス全体を完全に復元することはできなかった)。被害者はリンクをクリックし、会議に参加した。

被害者は、別の会議と時間が重なっていたため会議に急ぎ、ブラウザのドメイン名が Zoomの公式ドメイン名であることを再確認しませんでした。同時に、ビジネス交渉者に扮した攻撃者は、会議中の被害者をプッシュし続けたため、被害者はウェブサイト上のアップグレード警告が悪意のあるものなのかどうかを、緊急の状況で識別することができませんでした。

結局、被害者のコンピューターは攻撃者に乗っ取られてしまいました。コンピューターが乗っ取られる具体的な方法については、Web3フィッシング・ウオークスルー・プラットフォームのUnphishable (https://unphishable.io/) #NO.0x0036レベルで提供されているプラクティス・チャレンジを参照してください。

被害者のコンピュータをコントロールした後、攻撃者は何らかの方法で被害者のコンピュータのブラウザ拡張機能のウォレットコードを変更し、被害者の取引の生データをハイジャックして置き換えることができました。被害者が使用していたハードウェアウォレットには、洗練された「what you see is what you sign」認証メカニズムがなかったため、被害者は結局、変更されたトランザクションに署名してしまったのです。

それでは、攻撃者はどのようにしてブラウザ拡張ウォレットのコードを変更したのでしょうか?

Chromeには、拡張機能がChromeモールからダウンロードされた場合、コードが変更されるとすぐに、ブラウザが拡張機能が壊れて使用できないことを示すセキュリティメカニズムがあることがわかっています。

その結果、私たちはしばらくの間、攻撃者はよく知られた公式のブラウザ拡張機能ウォレットのコードを修正したのではなく、他の攻撃方法を使用したのではないかと疑っていました。この攻撃の多くの痕跡が被害者のコンピュータから一掃されたため、真実を完全に復元することは困難です。しかし、徹底的な調査とThreat Intelligence Networkのパートナーとのコミュニケーションを通じて、攻撃者がトランザクションを改ざんするために使用したブラウザ拡張機能 IDは、公式の拡張機能IDと一致していることを確認しました。

そこで私たちは、コードを変更できるようにしながら、ブラウザの拡張機能IDを公式のものと一致させる方法を検討し始めました:

ブラウザの拡張機能IDを公式のものと一致させる方法を検討しました。align: left;">ブラウザの拡張機能ページで開発者モードを有効にすると、元の公式拡張機能ファイルの余分なコピーを作成し、それをブラウザにインポートして、コードを変更可能で公式拡張機能と同じ ID を持つ新しい拡張機能を取得できます。これは、Chrome が manifest.json ファイルのキーに基づいて拡張機能の ID を生成し、拡張機能の manifest.json ファイルが公式のものと同じキーを持っていることを確認するためです (同じキーは、拡張機能が同じ ID を持つようにするものです)。

拡張機能のコンテンツ整合性チェックは、ブラウザ拡張機能のコンテンツ検証に関するPatch Chromeの機能を通じて、グローバルにオフにできます。もちろん、macOS では、アプリケーションを確実に使用できるようにするために、この操作の一部に再署名が必要です。

以上が、私たちが調査した2つの可能性のある攻撃です。これを裏付けるより明確な情報はありませんので、上記の方法は、Slow Fogセキュリティチームによる内部調査と推測であり、攻撃者が実際にこの手法を使用したことを意味するものではありません。

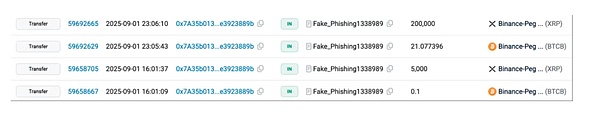

攻撃が正式に開始される前、攻撃者は9月1日に自己資金を使って約21.18 BTCBと205,000 XRPを調達し、Venusにおける被害者のポジションを乗っ取る準備をしました。

およそ 10時間待った後、攻撃者はついに被害ユーザーが財布を操作するのを待ちました。この時点で、被害ユーザーはハードウェアウォレットを使って、Chromeブラウザにインストールした拡張ウォレットに接続し、正しいVenusウェブサイトにアクセスした。

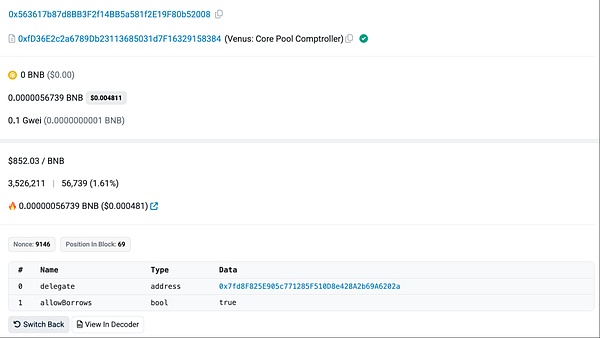

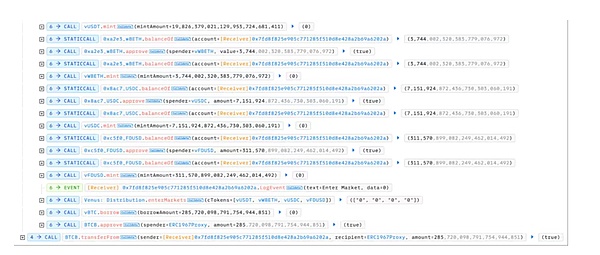

その後、被害者ユーザーは、 VenusでUSDTトークンを換金する準備ができました。この時点で、被害者ユーザーは正しいredeemUnderlying関数を呼び出しました。しかし、拡張ウォレットが改ざんされているため、署名のためにハードウェアウォレットに送信された操作は、updateDelegate操作に置き換えられています。被害者のハードウェアウォレットは詳細な署名データの解析をサポートしておらず、ブラインド署名が有効になっているため、被害者ユーザは何の予防措置もなしにupdateDelegateオペレーションに署名し、拡張ウォレット経由でトランザクションを送信してしまう。最終的に、彼らのVenusポジションは、管理のために攻撃者に委譲されました。

(https://bscscan.com/tx/0x75eee705a234bf047050140197aeb9616418435688cfed4d072be75fcb9be0e2)

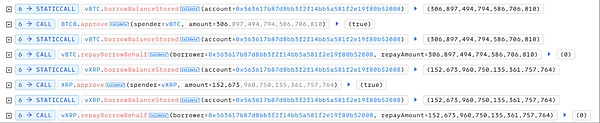

被害者ユーザーが委任を完了した後、攻撃者はすぐに Lista Lightning Loan経由で約285 BTCBを借り、205,000 XRPとともに自身の21.18 BTCBを使用して攻撃を開始しました。その後、攻撃者は被害にあったユーザーのために、約306.89 BTCBと152,673.96 XRPのローンをVenusで返却しました。

被害に遭ったユーザーの資金返済を完了させた後、次のようにした。攻撃者は直ちに被害ユーザーの担保(USDT/USDC/WBETH/FDUSD/ETH)を Venusで自分の管理下にあるアドレスに換金しました。

この時点で、攻撃者はすでに被害ユーザーの Venusにおける地位の移転を完了しており、あとはListaから借りた約285BTCBを返すだけです。リスタのライトニングローンから借りた285 BTCB。攻撃者が保有する担保(USDT/USDC/WBETH/FDUSD/ETH)をDEXで直接BTCBに変換するのはコスト効率が悪く、大きなスリッページが発生する可能性があったため、攻撃者は担保をVenusに再預託し、BTCBを貸し出してLista Lightningに返却することを選択した。

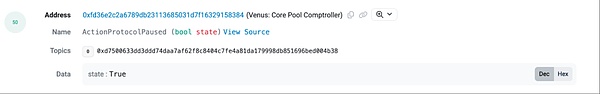

ライトニングローンの返却を完了した後、攻撃者は見事なフィッシング攻撃であるはずの被害ユーザーの Venusポジションを乗っ取ることに成功しました!これはフィッシング攻撃の良い例である。しかし、攻撃者がVenusのポジションを保持しており、それ以上進んでいなかった間に、Venusチームは即座にプロトコルを停止し、後にすべての市場のEXIT_MARKET操作を停止することで迅速に対応しました。

(https://bscscan.com/tx/0xe4a66f370ef2bc098d5f6bf2a532179eea400e00e4be8ea5654fa9e8aeee65bf#eventlog)

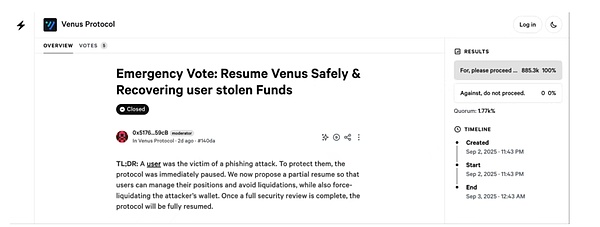

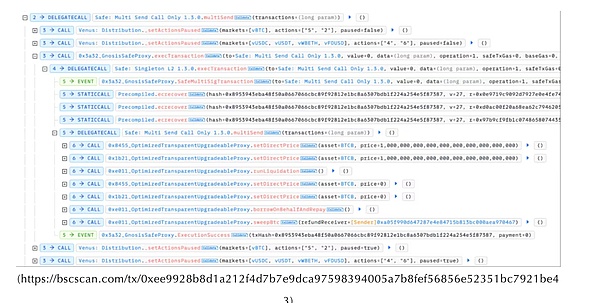

この措置により、攻撃者が利益のためにポジションをさらに操作することを阻止した。その後、Venusチームは緊急提案投票を開始し、プロトコルが安全に復元されるようにしながら、ユーザーの盗まれた資金の回復を試みました。

結局、ヴィーナスチームは攻撃者の地位を強制的に清算することで、被害に遭ったユーザーのために盗まれた資金を取り戻すことができました。

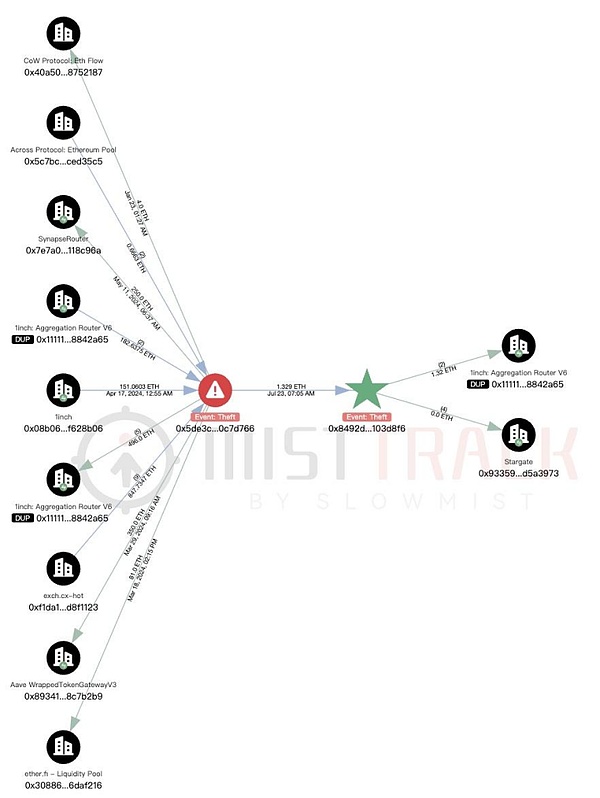

さらに、オンチェーンのアンチマネーロンダリング追跡ツール MistTrackの分析によると、攻撃者に関連するアドレスがChangeNOWからコインを引き出していました。

他の関連アドレスは、複数の償還プラットフォーム(例: 1inch)、相互リンクプラットフォーム(例: 1inch)と連携している。

概要

今回の事件は綿密に計画されたフィッシング攻撃でした。攻撃者は悪意のある Zoom クライアントを介してユーザーのデバイスを制御し、Chrome Developer Mode を悪用してウォレット拡張機能を改ざんし、ユーザーの資産償還を高度に洗練された方法でポジション手数料に巧妙に置き換えていました。幸いなことに、Venusチームは優れた緊急対応能力を発揮し、連携と迅速な対応によって、ユーザーが莫大な損失を被ることを回避できるよう支援することができました。

Catherine

Catherine

Catherine

Catherine Joy

Joy Alex

Alex Weatherly

Weatherly Kikyo

Kikyo Catherine

Catherine Anais

Anais Catherine

Catherine Joy

Joy Kikyo

Kikyo