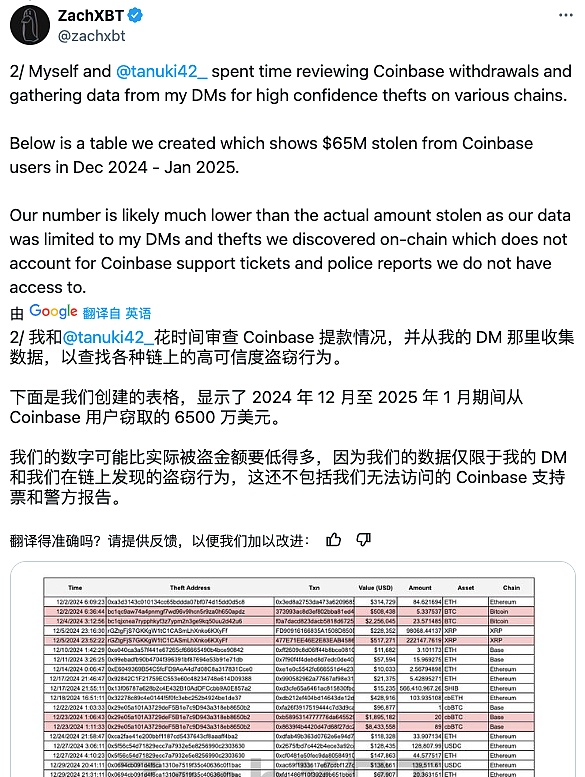

実際の損失額は、チェーン上で目に見える統計よりもはるかに高い可能性があります。入手不可能なCoinbaseカスタマーサービス作業指示書や警察報告書などの未発表情報は含まれていません。

(https://x.com/zachxbt/status/1886411891213230114)

詐欺の手口

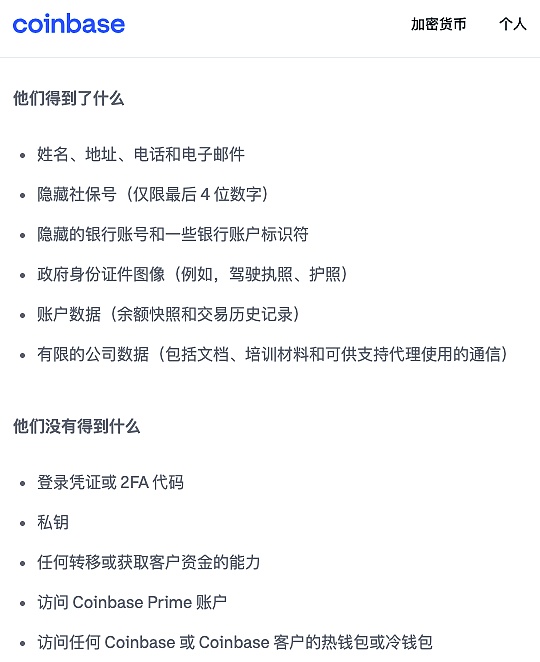

このインシデントでは、Coinbaseの技術システムは侵入されておらず、詐欺師は社内従業員のアクセス権を利用して、一部のユーザーに関する機密情報にアクセスしていました。この情報には、氏名、住所、連絡先、口座データ、写真付きIDなどが含まれていました。詐欺師たちの最終的な目的は、ソーシャル・エンジニアリングの手口からユーザーを送金に誘導し、利益を得ることです。

(https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists)

このタイプの攻撃は、従来の「網を張る」フィッシングの手法を変え、「精密な攻撃」へとシフトします。典型的な経路は以下の通りです:

1.「公式カスタマーサービス」へ。公式カスタマーサービス」として利用者に連絡する

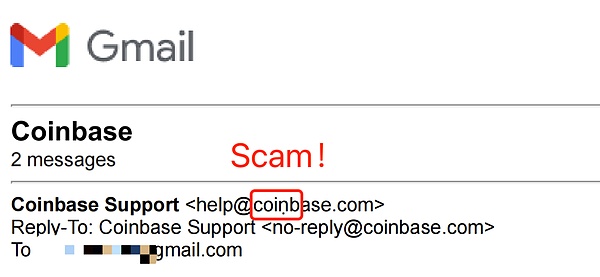

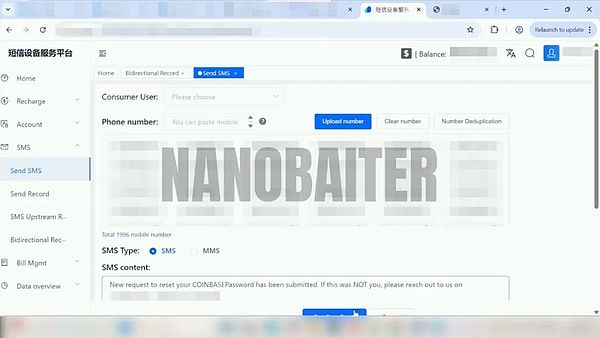

詐欺師は偽の電話システム(PBX)を使ってCoinbaseのカスタマーサービスになりすまし、「アカウントが不正にログインされた」とか「引き出しの異常を検知した」とユーザーに電話をかけて危機感を煽ります。そして、偽の注文番号や、ユーザーをアクションに誘導する「回復プロセス」へのリンクを含むフィッシングメールやSMSメッセージを送信します。これらのリンクは、クローン化されたCoinbaseのインターフェースにつながる可能性があり、公式ドメインからのように見えるEメールを送信することさえあります。

2.ユーザーをCoinbaseウォレットのダウンロードに導く

<span leaf="" para",{"tagName": "section", "attributes":{}, "namespaceURI": "http://www.w3.org/1999/xhtml"},""node",{"tagName": "b", "attributes":{"data-pm-slice": "0 0 []"}, "namespaceURI": "http://www.w3.org/1999/xhtml"}, "node",{"tagName": "b",""attributes":{"data-pm-slice": "0 0 []"}, "namespaceURI": "http://www.w3.org/1999/xhtml"}, "para",{"tagName": "p", "attributes":{"dir": "ltr", "style": "margin-bottom: 0px;letter-spacing: 0.578px;text-align: left;"}, "namespaceURI": "http://www.w3.org/1999/xhtml"}]'>詐欺師は「資産保護」を口実に、「安全なウォレット」に資金を移すようユーザーに指示し、Coinbaseウォレットのインストールを支援し、もともとCoinbaseにホストされていた資産を新しく作成したウォレットに移すよう指示する。また、Coinbase Walletのインストールをユーザーに支援し、もともとCoinbaseにホストされていた資産を新しく作成したウォレットに移すよう指示した。span text="">詐欺師が提供したニーモニック

従来のものとは対照的です。従来の「トークンなりすまし」とは異なり、詐欺師は単に自分たちで生成したトークンのセットを提供し、ユーザーを騙して「公式の新しいウォレット」として使用させます。

4.

被害者は次のような状態にある。神経質になり、不安になり、「カスタマーサービス」を信頼するあまり、被害者は簡単に罠にはまってしまうのです。「公式に提供された」新しい財布の方が、「危殆化の疑いがある」新しい財布よりも当然良いのです。漏洩が疑われる」新しいウォレットよりも、「公式に提供される」新しいウォレットの方が良いに決まっている。その結果、資金がこの新しいウォレットに移されると、詐欺師はすぐに資金を移すことができる。という考えは、再び血まみれになって検証された。

さらに、「集団訴訟の判決により、Coinbaseはセルフホスティングのウォレットに移行する」と主張し、ユーザーに金銭を要求するフィッシングメールがありました。ウォレット」に移行し、4月1日までに資産の移行を完了するようユーザーに求めた。ユーザーは、時間的なプレッシャーと「公式の指示」という心理的な意味合いのもとで協力する可能性が高い。

(https://x.com/SteveKBark/status/1900605757025882440)

@NanoBaiterによると、これらの攻撃は組織的に計画され、実行されることが多いようです:

(https://x.com/NanoBaiter/status/1923099215112057010)<

ミストトラックアナリティクス

ミストトラックアナリティクス

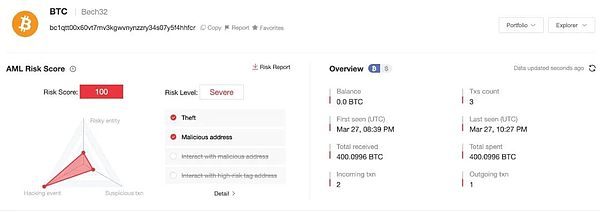

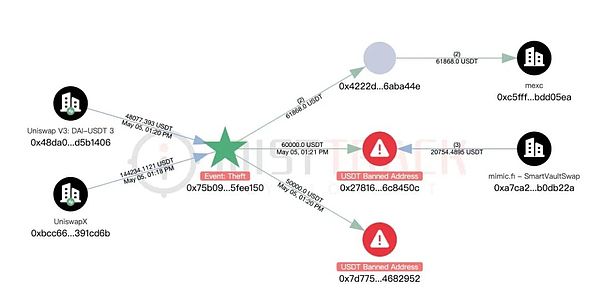

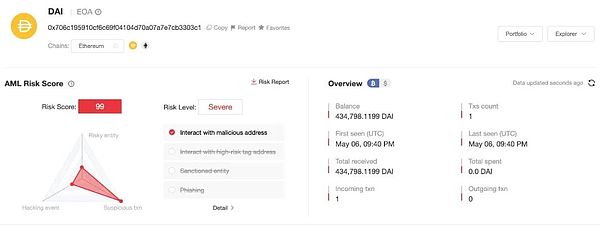

私たちは、オンチェーン・マネーロンダリング防止・追跡システムMistTrack(https://misttrack.io/)を使って、ザックが公開している詐欺師のアドレスの一部と、私たちのフォームで受信したアドレスを分析しました。

詐欺師たちの攻撃対象は以下をカバーしています。Coinbaseのユーザーは幅広い資産を保有しており、2024年12月から2025年5月の間にアクティブになったアドレスで、主にBTCとETHをターゲットにしています。 BTCは現在、詐欺の主なターゲットであり、複数のアドレスがそれぞれ数百万ドル相当の最大数百BTCの1回限りの利益を上げています。

資金を獲得した後、詐欺師は一連のロンダリングプロセスを使って資産を素早く換金し、移転します。li>ETH資産は、多くの場合、Uniswapを通じてDAIまたはUSDTに素早く変換され、その後、多くの新しいアドレスに分散・転送されます。span>

BTCは主にTHORChain、Chainflip、またはDefiway Bridgeを経由してイーサリアムにチェーン全体で取引され、追跡リスクを避けるためにDAIまたはUSDTに交換されます。

複数の詐欺アドレスが、DAIまたはUSDTを受け取った後も「非アクティブ」のままで、送金されていません。

自分のアドレスが不審なアドレスと相互作用することで、自分の資産が凍結されるリスクを回避するため、ユーザーは取引の前にオンチェーンマネーロンダリング防止・追跡システムであるMistTrack (https://misttrack.io/)を使用して、ターゲットアドレスのリスク検出を行うことをお勧めします。潜在的な脅威を効果的に回避することができます。

対応

プラットフォーム

現在、セキュリティの主流はどちらかというと「技術層」です。現在主流のセキュリティ対策は、どちらかというと「技術的な層」の保護であり、ソーシャルワーカー詐欺はしばしばこれらのメカニズムを迂回し、ユーザーの心理的・行動的な抜け穴を直接突いてくる。したがって、プラットフォームは、ユーザー教育、セキュリティ・トレーニング、ユーザビリティ設計を統合し、「人指向」のセキュリティ防御を確立することが推奨される。

定期的に詐欺防止教育コンテンツをプッシュする:アプリのポップアップ、取引確認インターフェース、電子メールなどを通じて、ユーザーのフィッシング対策能力を高める

ユーザー

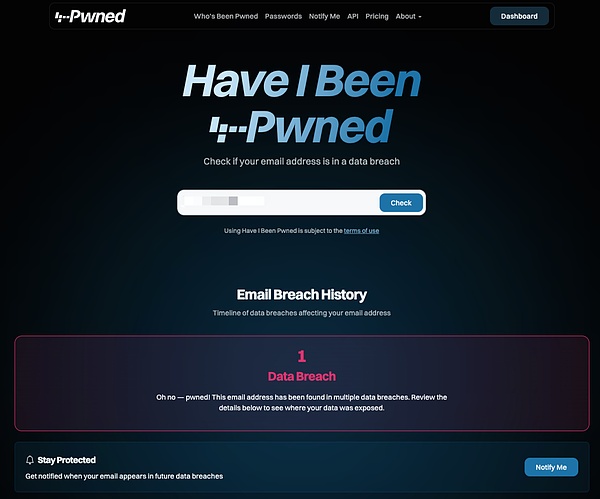

(https://haveibeenpwned.com/)

今年に入り、暗号を扱う人々やユーザーが身の安全を脅かされる事件が多発しており、根拠のない恐怖ではない。流出したデータに名前、住所、連絡先、口座データ、写真付きIDが含まれていたことを考えると、関連するユーザーはオフラインでも警戒し、安全を確保する必要がある。

要するに、懐疑的な態度を崩さず、検証を続けることだ。緊急事態が発生した場合は、プレッシャーの中で取り返しのつかない決断を下すことのないよう、必ず相手に身元を明かしてもらい、公式ルートを通じて独自に確認すること。セキュリティに関するアドバイスや新しい攻撃手法については、ブロックチェーン・ダークフォレスト自助ハンドブック(https://github.com/slowmist/Blockchain-dark-forest-selfguard-ハンドブック/)をご覧ください。

概要

handbook/: left;">今回の事件は、ソーシャルワーカーによる攻撃の手口がますます巧妙化する中、顧客データや資産の保護において、業界にはまだ大きな欠点があることを改めて明らかにしました。プラットフォームの関連ポジションに資金を提供する権限がなくても、十分なセキュリティ意識と能力がなくても、意図せず開示したり、重大な結果を引き起こす可能性のあるスキームに巻き込まれたりする可能性があることを警戒する価値がある。プラットフォームの数量が拡大し続けるにつれて、人員のセキュリティ管理は複雑さを増し、業界で最も克服が難しいリスクの一つとなっている。そのため、プラットフォームはチェーンセキュリティ機構を強化する一方で、内部人員とアウトソーシングサービスをカバーするソーシャルワーカー防御システムを体系的に構築し、人的リスクを全体的なセキュリティ戦略に組み込まなければならない。

さらに、攻撃が孤立した出来事ではなく、組織化され規模が拡大した継続的な脅威であることがわかったら、プラットフォームは第一に対応し、潜在的な脆弱性を積極的に調査する必要があります、さらに、攻撃が孤立した事象ではなく、組織的かつ継続的な脅威であることが分かれば、プラットフォームは第一に、潜在的な脆弱性を積極的に特定し、ユーザーに注意を喚起し、被害範囲をコントロールすることで対応すべきである。技術的・組織的レベルの二重の対応によってのみ、ますます複雑化するセキュリティ環境において、信頼と収益を守ることができるのです。

Catherine

Catherine

Catherine

Catherine Weatherly

Weatherly Anais

Anais Kikyo

Kikyo Catherine

Catherine Weatherly

Weatherly Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Kikyo

Kikyo