دينغ تونغ، جولدن فاينانس

في 11 يونيو 2025، وفقًا لتقرير صادر عن وكالة كيودو اليابانية للأنباء، يخطط رئيس الوزراء الياباني شيغيرو إيشيبا لاقتراح تعزيز الحملة على الأنشطة السيبرانية الخبيثة لكوريا الشمالية مثل سرقة العملات المشفرة في قمة مجموعة السبع (قمة مجموعة السبع) التي عقدت في كندا في الفترة من 15 إلى 17 يونيو. وستكون هذه هي المرة الأولى التي تناقش فيها قمة مجموعة السبع قضية سرقة كوريا الشمالية للعملات المشفرة.ووفقًا للعديد من المسؤولين الحكوميين اليابانيين، تهدف هذه الخطوة إلى تعزيز الرقابة من خلال التعاون المتعدد الأطراف وقطع قنوات كوريا الشمالية للحصول بشكل غير قانوني على أموال العملات المشفرة من خلال الهجمات السيبرانية، والتي يُعتقد أنها تُستخدم لتطوير أسلحة الدمار الشامل.

ما هي الحالات المروعة التي ارتكبها قراصنة كوريا الشمالية؟ ما مقدار العملات المشفرة التي سرقوها؟ لماذا تتفوق كوريا الشمالية في القرصنة؟ أين تُنفق كل هذه الأموال؟

1. حالات صادمة لقراصنة كوريا الشمالية

الأولى: بايبت، 1.46 مليار دولار

في 21 فبراير 2025، تعرضت منصة بايبت لتداول العملات المشفرة، ومقرها دبي، لسرقة ما يقارب 1.46 مليار دولار من أصولها المشفرة. تُظهر التقارير الأولية أن المهاجمين استخدموا برمجيات خبيثة لخداع المنصة للموافقة على معاملات تحويل الأموال إلى حسابات اللصوص، وهي أكبر سرقة عملات مشفرة حتى الآن. حللت إليبتيك مجموعة متنوعة من العوامل، بما في ذلك تحليل مسار غسل الأموال للأصول المشفرة المسروقة، وخلصت إلى أن العقل المدبر وراء سرقة بايبت هو مجموعة لازاروس الكورية الشمالية.

المركز الثاني: شبكة رونين، 620 مليون دولار

في مارس 2022، استُغلت سلسلة إيثريوم الجانبية، المصممة للعبة أكسي إنفينيتي الفورية للعب والربح، لسرقة ما قيمته 620 مليون دولار من إيثريوم وUSDC. لم يتمكن رونين إلا من استعادة جزء صغير من الأموال المسروقة. أُلقي باللوم في الهجوم على مجموعة لازاروس، وهي منظمة يُزعم ارتباطها بحكومة كوريا الشمالية.

المركز الثالث: بيتكوين DMM، 308 مليون دولار

في 31 مايو 2024، سُرقت 4,502.9 بيتكوين من بورصة DMM اليابانية. وقت وقوع الحادث، بلغت قيمة البيتكوين 308 مليون دولار. صرح مكتب التحقيقات الفيدرالي (FBI) ووزارة الدفاع الأمريكية (DBA) ووكالة الشرطة الوطنية اليابانية بأن السرقة من تدبير قراصنة مرتبطين بكوريا الشمالية. في سبتمبر 2020، سُرقت عملات رقمية بقيمة 275 مليون دولار من منصة KuCoin، وهي منصة تداول عملات رقمية مقرها سنغافورة، بما في ذلك 127 مليون دولار من رموز ERC20 لعقود إيثريوم الذكية. ومع ذلك، نجحت عمليات التتبع اللاحقة على الشبكة في تجميد أصول بقيمة 170 مليون دولار، كما تعاونت مؤسسات مثل Tether وCircle في تحديد الأموال المسروقة، مما أجبر القراصنة في النهاية على إعادة بعض الأموال. واتُّهمت مجموعة Lazarus Group، وهي مجموعة قراصنة كورية شمالية، بأنها المسؤولة عن السرقة.

أفضل 5: WazirX، 230 مليون دولار

في 18 يوليو 2024، تكبدت منصة تداول العملات المشفرة الهندية WazirX خسارة قدرها 230 مليون دولار. هناك أدلة على أن المخترق قد يكون مجموعة لازاروس المدعومة من الحكومة الكورية الشمالية، والتي حوّلت معظم الأصول المسروقة إلى إيثريوم.

أفضل 6: Atomic Wallet، 100 مليون دولار

في يونيو 2023، سُرقت عملات مشفرة من مستخدمي خدمة Atomic Wallet بقيمة تزيد عن 100 مليون دولار، وأكد مكتب التحقيقات الفيدرالي لاحقًا وجود صلة بمجموعة Lazarus Group الكورية الشمالية للقراصنة.

أفضل 7: Radiant Capital، 50 مليون دولار

في 16 أكتوبر 2024، سُرقت اتفاقية إقراض Radiant Capital بحوالي 50 مليون دولار. صرحت شركة راديانت كابيتال أن المخترق شنّ الهجوم بإرسال برمجيات خبيثة عبر تيليجرام. وقد أرسل هذه البرمجيات الخبيثة مخترق متحالف مع كوريا الشمالية، متنكرًا في صورة متعاقد سابق. ونحن على ثقة تامة بأن الهجوم نُفّذ من قِبل جهة تهديد تابعة لكوريا الشمالية.

أبرز 8: Stake.com، 41 مليون دولار

في سبتمبر 2023، سُرقت عملات مشفرة بقيمة 41 مليون دولار من منصة الكازينو والمقامرة الإلكترونية Stake.com. وكانت مجموعة لازاروس هي الجاني.

أبرز 9: Upbit، 41 مليون دولار

في نوفمبر 2019، سُرقت 342,000 إيثريوم من Upbit، بقيمة 41 مليون دولار آنذاك. تعتقد الشرطة أن الجريمة ارتكبتها مجموعتا القراصنة الكوريتان الشماليتان "لازاروس" و"أندارييل"، وذلك بناءً على تحليل عناوين IP الكورية الشمالية، وتدفق الأصول الافتراضية، وآثار استخدام المفردات الكورية الشمالية، والأدلة التي تم الحصول عليها بالتعاون مع مكتب التحقيقات الفيدرالي الأمريكي (FBI).

ثانيًا، مجموعة القراصنة الكورية الشمالية "لازاروس": 1. مقدمة عن مجموعة لازاروس: يُزعم أن حكومة كوريا الشمالية تدير مجموعة لازاروس. ورغم قلة المعلومات المتوفرة عن المجموعة، إلا أن الباحثين نسبوا إليها العديد من الهجمات الإلكترونية منذ عام 2010. ووفقًا للمنشق كيم كوك سونغ، تُعرف الوحدة باسم "مكتب الاتصال 414" داخل كوريا الشمالية.

يُطلق على أقدم هجوم معروف للمجموعة اسم "عملية طروادة"، وقد وقع بين عامي 2009 و2012. كانت حملة تجسس إلكتروني استخدمت تقنيات بسيطة لرفض الخدمة الموزعة (DDoS) لاستهداف حكومة كوريا الجنوبية في سيول. كما شنوا هجمات في عامي 2011 و2013. وعلى الرغم من أنه ليس من المؤكد، فقد يكونون أيضًا وراء هجوم عام 2007 على كوريا الجنوبية. وكان الهجوم الأكثر شهرة الذي شنته المجموعة هو هجوم عام 2014 على شركة سوني بيكتشرز. وقد استخدم الهجوم على سوني بيكتشرز تقنيات أكثر تعقيدًا، مما يسلط الضوء على أن المجموعة أصبحت أكثر تقدمًا بمرور الوقت.

في عام 2015، ورد أن مجموعة لازاروس سرقت 12 مليون دولار من بنك النمسا في الإكوادور ومليون دولار من بنك تيان فونج في فيتنام. كما استهدفت بنوكًا في بولندا والمكسيك. ونُسبت عمليات السطو على البنوك في عام 2016، بما في ذلك هجوم على بنك بنغلاديش نجح في سرقة 81 مليون دولار، إلى المجموعة. وفي عام 2017، ورد أن مجموعة لازاروس سرقت 60 مليون دولار من بنك الشرق الأقصى الدولي في تايوان، وعلى الرغم من أن المبلغ الفعلي المسروق غير واضح، فقد تم استرداد معظم الأموال.

خلقت مجموعة لازاروس أيضًا العديد من الحالات، والتي لن تتكرر هنا. ٢. كيف تغسل مجموعة لازاروس الأموال؟ عملية غسل الأموال لمجموعة لازاروس: الخطوة الأولى هي استبدال جميع الرموز المسروقة بأصول بلوكتشين "أصلية"، مثل الإيثيريوم. ويرجع ذلك إلى وجود جهات مُصدرة لهذه الرموز، يمكنها في بعض الحالات "تجميد" المحافظ التي تحتوي على أصول مسروقة، بينما لا توجد جهة مركزية يمكنها تجميد الإيثيريوم أو البيتكوين. الخطوة الثانية هي "تقسيم" الأموال المسروقة إلى طبقات في محاولة لإخفاء مسار المعاملة. شفافية بلوكتشين تعني إمكانية تتبع مسارات هذه المعاملات، لكن استراتيجيات التقسيم هذه تُعقّد عملية التتبع وتوفر وقتًا ثمينًا لغاسلي الأموال. يمكن أن تتخذ عملية التدرج أشكالًا متعددة، بما في ذلك: تحويل الأموال عبر عدد كبير من محافظ العملات المشفرة؛ استخدام جسور أو منصات تبادل بين سلاسل الكتل لتحويل الأموال إلى سلاسل كتل أخرى؛ استخدام منصات التداول اللامركزية (DEXs) أو خدمات تبادل الرموز أو منصات التبادل للتبديل بين أصول العملات المشفرة المختلفة؛ استخدام "أدوات الخلط" مثل تورنادو كاش أو كريبتو ميكسر.

مجموعة لازاروس الكورية الشمالية هي أكثر جهات غسل الأموال المشفرة "احترافية" ومهارة، وهي تُعدّل أساليبها باستمرار للتهرب من تحديد الأصول المسروقة ومصادرتها.

للمزيد من التفاصيل، يُرجى مراجعة مقالة جولدن فاينانس بعنوان "أكبر سرقة في التاريخ: تتبع تدفق أموال قرصنة بايبت"

3. "حيل" أعضاء مجموعة لازاروس

استخدم أعضاء مجموعة لازاروس، وهي مجموعة قراصنة كورية شمالية، هويات مزيفة لإنشاء شركتين وهميتين في نيو مكسيكو ونيويورك، هما شركتا Blocknovas LLC وSoftglide LLC في الولايات المتحدة الأمريكية، باستخدام أساليب تجنيد وهمية لنشر البرمجيات الخبيثة والتخصص في مهاجمة مطوري العملات المشفرة.

كشفت شركة الأمن السيبراني "سايلنت بوش" أن هاتين الشركتين استخدمتا مقابلات وهمية لجذب الضحايا وسرقة معلومات حساسة مثل المحافظ المشفرة وكلمات المرور، مما أدى إلى وقوع العديد من المطورين ضحايا. ووصفت "سايلنت بوش" هذه الحالة بأنها حالة نادرة من "تسجيل قراصنة كوريين شماليين لشركات قانونية في الولايات المتحدة لتنفيذ هجمات إلكترونية".

3. كم من الأموال سرق قراصنة كوريا الشمالية؟

قدّر فريق خبراء الأمم المتحدة، المُكلّف بالتحقيق في تهرب كوريا الشمالية من العقوبات، أن كوريا الشمالية سرقت في عام 2024 ما يزيد عن 3 مليارات دولار من العملات المشفرة منذ عام 2017.

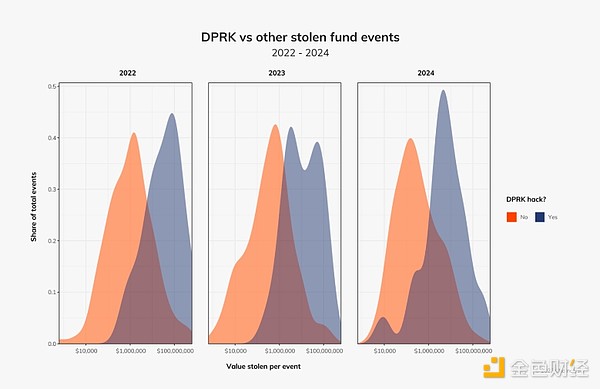

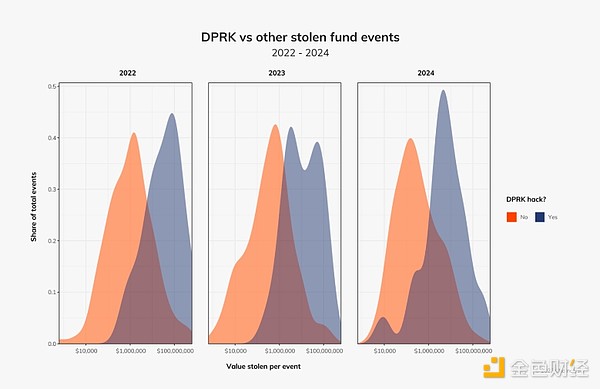

وفقًا لتقرير Chainalysis، سرق قراصنة مرتبطون بكوريا الشمالية في عام 2023 ما يقارب 660.5 مليون دولار من خلال 20 حادثة؛ وفي عام 2024، ارتفع هذا الرقم إلى 1.34 مليار دولار في 47 حادثة، بزيادة قدرها 102.88% في قيمة المسروقات. وشكّلت هذه الأرقام 61% من إجمالي قيمة المسروقات في ذلك العام و20% من إجمالي عدد الحوادث. في عام ٢٠٢٤، وقعت هجمات بقيمة ٥٠-١٠٠ مليون دولار، بل وأكثر من ١٠٠ مليون دولار، بوتيرة أعلى بكثير من عام ٢٠٢٣، مما يشير إلى أن كوريا الشمالية تتحسن وتتسارع في شن الهجمات واسعة النطاق. وهذا يتناقض بشكل صارخ مع العامين السابقين، حيث كانت الأرباح في كثير من الأحيان أقل من ٥٠ مليون دولار لكل منهما. كانت كوريا الشمالية مسؤولة عن معظم الهجمات واسعة النطاق في السنوات الثلاث الماضية. ومن المثير للاهتمام أن حجم الأموال التي هاجمها قراصنة كوريا الشمالية أقل، لا سيما أن كثافة هجمات القراصنة التي تبلغ قيمتها حوالي 10,000 دولار آخذة في الازدياد.

رابعًا، أين استُخدمت الأموال؟

لم تعترف كوريا الشمالية قط بوقوفها وراء مجموعة لازاروس، ولكن يُعتقد أنها الدولة الوحيدة في العالم التي تستخدم قوة القرصنة لتحقيق مكاسب اقتصادية.

في عام 2023، أفادت هيئة مراقبة تابعة للأمم المتحدة أن السرقة الإلكترونية شكلت نصف إجمالي الإيرادات الأجنبية للبلاد. ويُعتقد أن معظم العائدات تُستخدم في برنامجها للأسلحة.

على مدار العقد الماضي، أدرجت كوريا الشمالية الجرائم لتحقيق مكاسب اقتصادية في استراتيجيتها الهجومية الإلكترونية المتطورة. وفقًا لموقع "أورينتال أونلاين"، تُدار عمليات القرصنة هذه بشكل رئيسي من قِبل مكتب الاستطلاع العام، وهو وكالة الاستخبارات الخارجية الرئيسية في كوريا الشمالية، وتُستخدم الأموال المسروقة لتمويل برنامج الأسلحة النووية للبلاد. في عام ٢٠٢٠، أدرجت الولايات المتحدة كوريين شماليين يُشتبه في تورطهم في مجموعة لازاروس على قائمة المطلوبين إلكترونيًا. ولكن ما لم يغادروا بلادهم، فإن فرص اعتقالهم ضئيلة. لماذا تُعتبر كوريا الشمالية بارعة في القرصنة؟ في بلدٍ لا يستطيع معظم سكانه الوصول إلى الإنترنت، لماذا نجحت في تنشئة هذا العدد الكبير من نخبة القراصنة؟

أشار تاي يونغ هو، سفير بيونغ يانغ السابق في لندن، والذي انشق إلى كوريا الجنوبية عام ٢٠١٦، ذات مرة إلى أنه: عندما كان كيم جونغ أون يدرس في سويسرا، كان يقضي معظم وقته في لعب ألعاب الفيديو، لكنه أدرك أيضًا أهمية أجهزة الكمبيوتر في الحياة العصرية. لذلك، بعد عودته إلى البلاد مع شقيقه الأصغر كيم جونغ تشول، ألهم والدهما. "أدرك كيم جونغ إيل بسرعة مزايا هذه الأجهزة والشبكات."

سرعان ما أنشأ كيم جونغ إيل مدرسة خاصة مُخصصة لتدريس التجسس والاستخبارات والحرب باستخدام التقنيات المتقدمة. وبعد خمس سنوات، حصل على مكافأة كبيرة: سرق قراصنة خططًا عسكرية سرية للغاية لكوريا الجنوبية، بما في ذلك وثائق تُحدد الخطوط العريضة لحرب محتملة بين كوريا الشمالية وجارتها الشمالية، ومؤامرة "لقطع رأس" كوريا الشمالية باغتيال كيم جونغ أون. يُعتقد أن عدد القوات الإلكترونية في كوريا الشمالية يتجاوز اليوم 8000 فرد، معظمهم طلاب مهرة في الرياضيات تم اختيارهم بعناية من المدارس. في كوريا الشمالية، ينتمون إلى "مكتب الاستطلاع العام" الذي يبدو غير مؤذٍ، لكنهم عمليًا يعملون تحت أسماء مشفرة إلكترونية مثل لازاروس، وبيغل بويز، وهيدن كوبرا، وAPT38 ("APT" تعني "التهديد المستمر المتقدم"). يخضع هؤلاء الطلاب لتدريب طويل ومكثف، لكنهم يحصلون أيضًا على امتيازات معينة - بما في ذلك الإعفاءات من برامج العمل الحكومية، ومزايا مادية مثل السيارات والسكن المريح، وفرص نادرة للسفر إلى الخارج للمنافسة في مسابقات الرياضيات العالمية مثل أولمبياد الرياضيات الدولي. ومع ذلك، فإن كفاءتهم لا ترجع فقط إلى خبرتهم التقنية الفائقة. فمعظم السرقات الإلكترونية تستغل أيضًا نقاط الضعف البشرية، مثل إرسال رسائل بريد إلكتروني "تصيدية" أو تكوين صداقات مع الموظفين لخداعهم وإعطائهم كلمات مرورهم.

د. صرحت دوريت دول، من شركة الأمن السيبراني "تشيك بوينت": "نظام كوريا الشمالية واقتصادها منغلقان للغاية، لذا فقد أنشأوا صناعة ناجحة للقرصنة وغسيل الأموال، ولا يكترثون بالانطباع السلبي الذي تتركه الجرائم الإلكترونية". المصدر: جولدن فاينانس، كوين ديسك، ذا بلوك، ذا تلغراف، بي بي سي، رويترز، ذا إيكونوميست، تشيناليسيس، ويكيبيديا، دونغفانغ أونلاين.

Joy

Joy