المؤلف: مجتمع CertiK الصيني

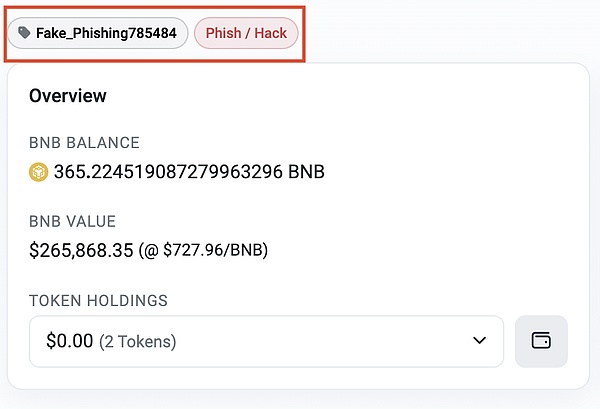

في عام 2024، سيشهد عالم Web3.0 موجة من الفرص الجديدة، ولكن ستظهر أيضًا العديد من الأزمات الخفية. . تُظهر أحدث بيانات CertiK من "Hack3d: تقرير الأمان السنوي لعام 2024" أن إجمالي 760 حادثًا أمنيًا على السلسلة وقع على مدار العام، مما تسبب في خسارة إجمالية قدرها 2.36 مليار دولار أمريكي. ومن بينها، بلغت الخسائر الناجمة عن هجمات التصيد الاحتيالي ما يقرب من النصف، بزيادة سنوية قدرها 31٪، لتصبح واحدة من أكبر التهديدات لأمن أصول المستخدم.

في ظل مثل هذا الموقف، أصبحت كيفية الاستجابة بفعالية لهجمات التصيد الاحتيالي مشكلة يجب على كل مستخدم Web3.0 وطرف المشروع الانتباه إليها. ستناقش هذه المقالة كيفية منع هجمات التصيد الاحتيالي، ومساعدتك على إتقان استراتيجيات الحماية الأساسية، وبناء حاجز أمان أقوى للأصول الرقمية.

احذر من هجمات التصيد الاحتيالي: التحديد والوقاية

الشبكة أصبحت هجمات التصيد الاحتيالي معقدة بشكل متزايد ولم تعد مقتصرة على رسائل البريد الإلكتروني المشبوهة. اليوم، يستخدم المتسللون مجموعة متنوعة من الوسائل لخداع مستخدمي Web3.0 وسرقة أصولهم الرقمية. فيما يلي العديد من أساليب الهجوم الشائعة:

التصيد الاحتيالي الموجه التصيد الاحتيالي):هذه طريقة هجوم شديدة الاستهداف. يتنكر المهاجمون كأفراد أو كيانات موثوقة ويستخدمون عمليات احتيال معقدة لخداع المستخدمين للكشف عن معلومات حساسة أو السماح بالوصول، وبالتالي سرقة الأصول الرقمية. غالبًا ما يكون هذا النوع من الهجوم خادعًا للغاية، حيث يكتسب ثقة الضحية من خلال التنكر المخصص والموثوق للغاية.

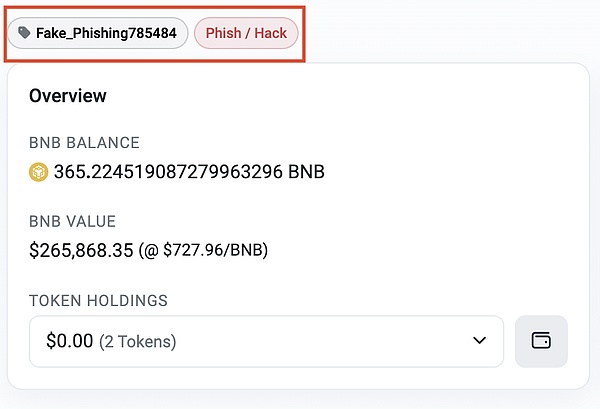

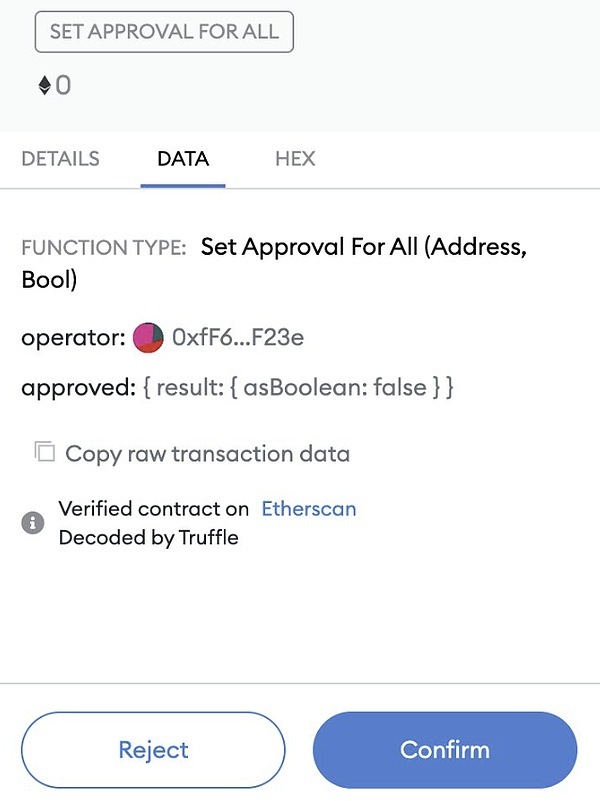

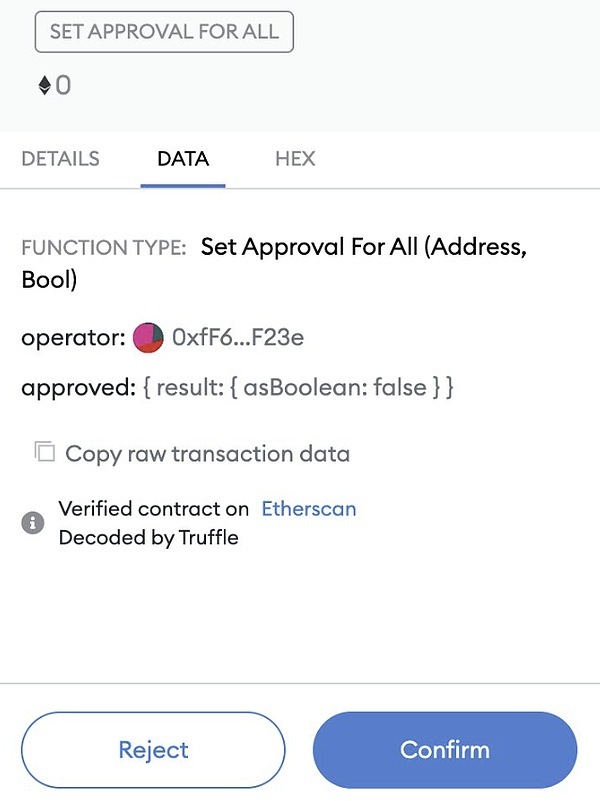

التصيد الاحتيالي للتطبيقات اللامركزية: يقوم المهاجمون بإنشاء تطبيقات لامركزية مزيفة (DApp)، لحث المستخدمين على الاتصال بمحافظهم . بمجرد ترخيص المستخدم، يمكن للمهاجم الوصول وإكمال السرقة. يستغل هذا الهجوم ثقة المستخدمين في التطبيقات اللامركزية وعدم إلمامهم بالتقنيات الجديدة.

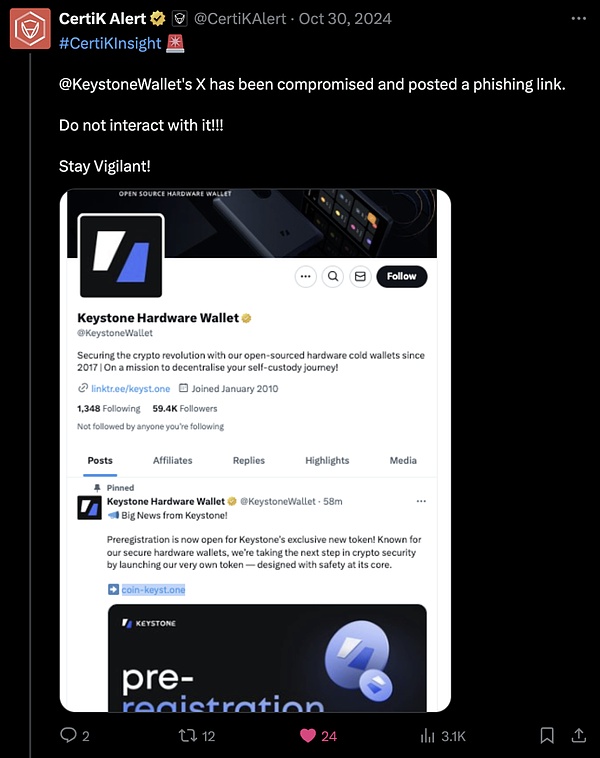

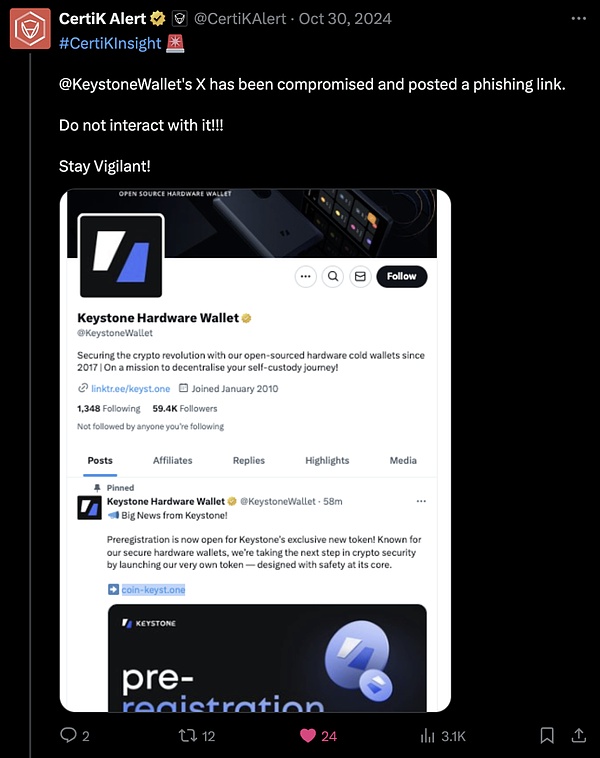

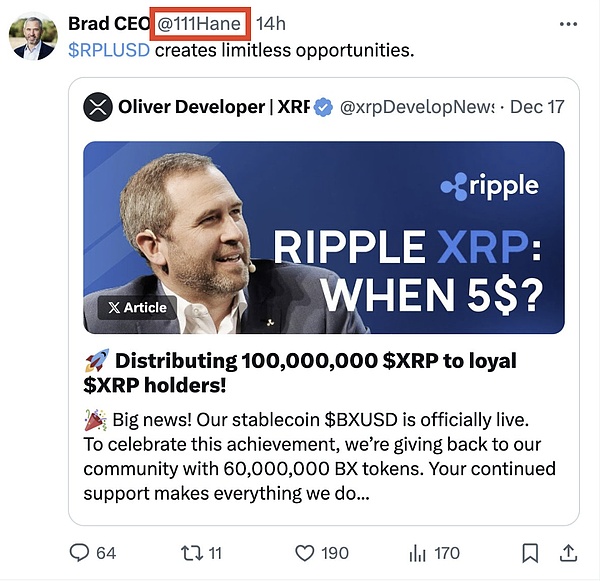

اختراق حسابات وسائل التواصل الاجتماعي:KOL أو KOL في Web3.0 قد يتم اختراق حسابات وسائل التواصل الاجتماعي الخاصة بمؤسسات المشروع. يستخدم المتسللون هذه الحسابات لنشر معلومات كاذبة والترويج لعمليات الاحتيال أو روابط التصيد الاحتيالي أو الهدايا المزيفة لخداع المعجبين. نظرًا لأن هذه الحسابات عادةً ما تحظى بمستوى عالٍ من الاهتمام، فإن مثل هذه الهجمات يمكن أن تنتشر على نطاق واسع ويمكن أن تسبب أضرارًا جسيمة لكل من أصول المستخدم وسمعة العلامة التجارية.

من أجل منع هجمات التصيد بشكل فعال، يجب على المستخدمين أن يظلوا يقظين في جميع الأوقات وأن يتخذوا التدابير التالية:

إلغاء الأذونات المشبوهة: إذا كانت هناك شكوك حول أي أذونات تم منحها، فيمكن للمستخدمين استخدام أدوات مثل revoc.cash[4] لإلغاء الأذونات الممنوحة للتطبيق اللامركزي. يمكن أن يؤدي إلغاء الأذونات غير الضرورية على الفور إلى تقليل المخاطر الأمنية المحتملة.

احذر من الروابط المشبوهة: لا تنقر أبدًا على الروابط المرسلة في الرسائل الخاصة. غالبًا ما يستخدم المتسللون واجهات مزيفة وعناوين URL احتيالية لخداع المستخدمين. تحقق دائمًا من عناوين URL غير الآمنة أو المشبوهة، وشهادات SSL المزيفة، والروابط من مصادر غير معروفة لتجنب الوقوع في الفخاخ التي نصبها المتسللون.

استخدام المحافظ الباردة: توفير حماية العزل للأصول الرقمية

Cold Wallet هي محفظة غير متصلة بالإنترنت يمكنها عزل المفاتيح الخاصة وتخزينها بشكل آمن. إنه جهاز مادي مخصص يسمح للمستخدمين بتوقيع المعاملات دون الكشف عن مفاتيحهم الخاصة. على عكس المحافظ الساخنة، لا تسمح المحافظ الباردة للمهاجمين عن بعد بالوصول إليها في أي وقت، مما يقلل بشكل فعال من خطر التعرض للهجوم. هذه الميزة للمحافظ الباردة تجعلها مثالية لاحتياجات التخزين طويلة المدى أو للاحتفاظ بالأصول غير المستخدمة بشكل متكرر. ويمكن أن يساعد المستخدمين على تجنب الاعتماد على أطراف ثالثة عبر الإنترنت، وبالتالي تحسين أمان الأصول الرقمية بشكل كبير.

ومع ذلك، فإن المحافظ الباردة ليست حلاً سحريًا للحماية. يتطلب أمن العملات الرقمية مستويات متعددة من الحماية. على سبيل المثال، يمكن للمستخدمين إضافة مصادقة متعددة التوقيع أو مصادقة ثنائية (2FA) لتعزيز أمان المحفظة. ومن خلال هذه التدابير، يمكن للمستخدمين بناء خط دفاع أمني أقوى لمقاومة مختلف التهديدات المحتملة بشكل فعال.

سلامة وسائل التواصل الاجتماعي: كن حذرًا من عمليات الاحتيال المقنعة

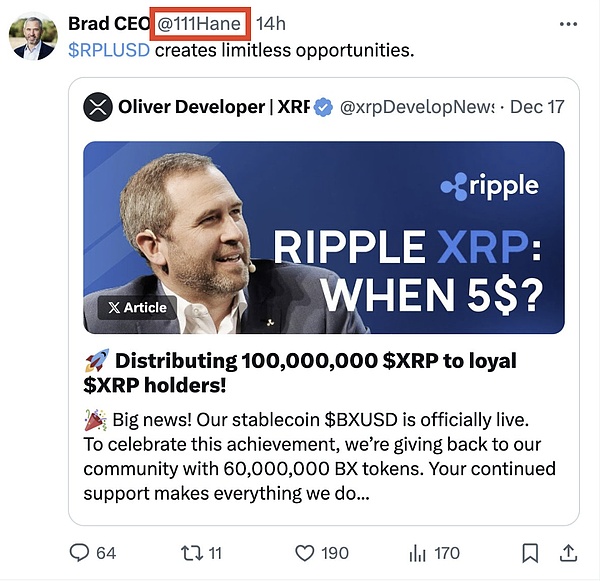

على منصات التواصل الاجتماعي، غالبًا ما يستهدف المتسللون المستخدمين من خلال انتحال شخصية شخصيات معروفة أو إنشاء حسابات مزيفة لارتكاب عمليات احتيال. تشمل عمليات الاحتيال الأكثر شيوعًا حملات "الهدايا" المزيفة، والتي عادةً ما تعد المستخدمين بمكافآت عالية مقابل دفع مبلغ معين. وتشمل الأساليب الأخرى إرسال رسائل خاصة أو روابط تصيد أو وعود كاذبة بالتعاون. غالبًا ما يقع المحتالون في الفخ من خلال استغلال الشعور بالإلحاح، مما يجبر الضحايا على اتخاذ إجراءات دون دراسة متأنية.

بالإضافة إلى ذلك، يحتاج المستخدمون إلى توخي الحذر من مجموعات المناقشة الاحتيالية التي تظهر على منصات مثل Telegram وDiscord. قد تنشر هذه المجموعات معلومات كاذبة أو تشارك روابط تصيدية، مقلدة قنوات مشروع Web 3.0 الرسمية. للحماية من هذه المخاطر، توصي CertiK المستخدمين باتخاذ الخطوات التالية:

تعطيل الرسائل الخاصة: يوصى بإيقاف تشغيل الرسائل الخاصة الرسائل الواردة من أعضاء رسائل المجموعات المشتركة الكبيرة وكن حذرًا من أي تفاعلات غير مرغوب فيها. يمكن أن يقلل هذا بشكل فعال من فرصة الاتصال المباشر من قبل المحتالين.

اتبع القنوات الرسمية: عند تتبع معلومات المشروع، اتبع فقط الحسابات الرسمية التي تم التحقق منها، وأعط الأولوية للإشارة إلى الحسابات مباشرة من الجهات الرسمية إعلان الموقع. وهذا يمكن أن يتجنب بشكل فعال التضليل بالمعلومات الكاذبة.

حماية المعلومات الشخصية: لا تشارك مطلقًا لقطات الشاشة أو المعلومات الشخصية المتعلقة بمحفظتك على وسائل التواصل الاجتماعي. يمكن أن يستخدم المحتالون هذه المعلومات لإجراء هجمات تصيد، بل وقد تشكل تهديدًا لسلامة المستخدم الشخصية.

فهم المعرفة الأمنية: تحسين قدرات الحماية الذاتية

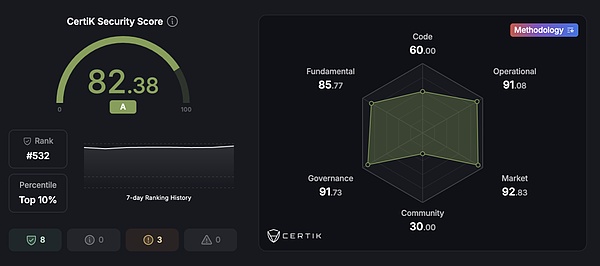

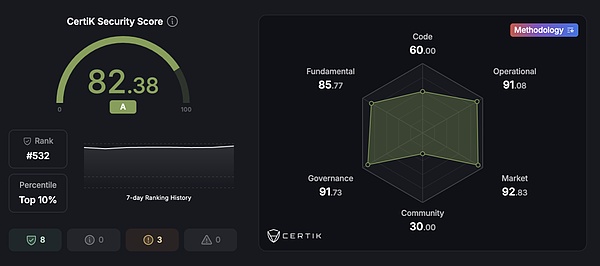

في عالم Web3.0، المعرفة الأمنية الرئيسية هي أحد مفاتيح حماية الأصول الرقمية. يمكن لـ CertiKSkynet[5] مساعدة المستخدمين على فهم موثوقية المشروع والتحقق من مخاطر رمز المشروع من خلال عرض النقاط الرئيسية التي لخصتها Skynet وتقارير التدقيق التفصيلية.

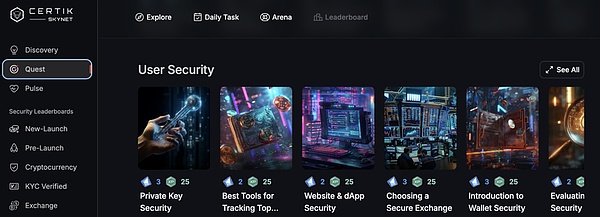

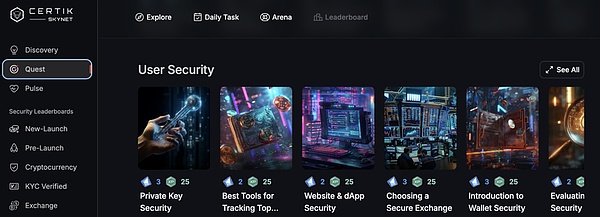

Skynet يستخدم Quest التعلم التفاعلي لمساعدة المستخدمين على إتقان المعرفة الأساسية لأمن الويب 3.0، مثل حماية المفتاح الخاص، واختيار التبادلات الآمنة، وتحديد أدوات سرقة العملات الرقمية (مصرفات التشفير). ومن خلال هذه الأدوات والموارد، يمكن للمستخدمين تحسين وعيهم الأمني والاستجابة بشكل أفضل للمخاطر المختلفة.

بالإضافة إلى ذلك، يجب على المستخدمين مواصلة التعلم وتحديد طرق الاحتيال الجديدة. من أجل مواكبة أحدث تنبيهات الأحداث وإحصائيات البيانات الأمنية، يمكن للمستخدمين متابعة @certikalert[6] على X وقراءة أحدث تحليل للأحداث الأمنية[7] الصادرة على موقع CertiK الرسمي. ومن خلال التعلم المستمر وتحديث المعرفة، يمكن للمستخدمين الاستجابة بشكل أفضل لتهديدات الأمن السيبراني المتغيرة باستمرار والتأكد من أن أصولهم الرقمية آمنة.

Joy

Joy