المؤلف:ديلان باين، محلل Messari وفيناياك كوروب، رئيس قسم الأبحاث في EV3 Ventures: 0xjs@金财经

تقنية zk-TLS ( تعمل تقنية Zero-Knowledge Transport Layer Security) على تعطيل Web2 من خلال جعل جميع بيانات المستخدم قابلة للتحقق منها ومحمولة عبر الأنظمة الأساسية. يمكن الاستفادة من هذه التكنولوجيا في تفكيك الاحتكارات التي تبلغ قيمتها عدة تريليونات من الدولارات مع تعظيم خصوصية المستخدم من خلال ZKP. يلقي هذا التقرير نظرة متعمقة على zk-TLS ويستكشف كيف يمكن لهذه التقنية المتقدمة أن تُحدث ثورة في الإنترنت من خلال تمكين بيانات المستخدم الخاصة والمحمولة والقابلة للتحقق.

من خلال السماح لأطراف ثالثة بالوصول إلى بيانات المستخدم دون الاعتماد على منصة Web2، من المتوقع أن يكسر zk-TLS الاحتكارات المركزية، ويمكّن المستخدمين، ويفتح تطبيقات جديدة في مجال الترفيه، وDeFi، والذكاء الاصطناعي وغيرها من المجالات.

يتمتع Zk-TLS بالقدرة على تعزيز سيادة الإنترنت وقابلية التركيب، ويعد بتغيير الصناعة من خلال تفكيك الحدائق المسورة وتعزيز النظم البيئية اللامركزية.

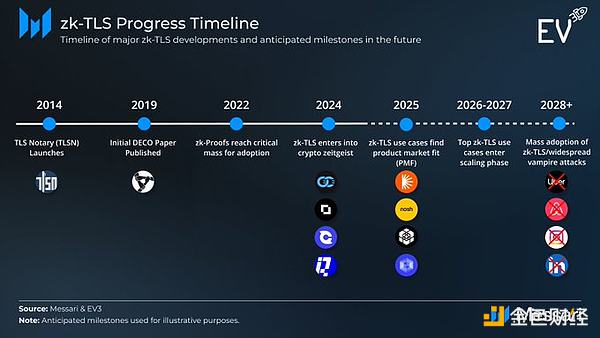

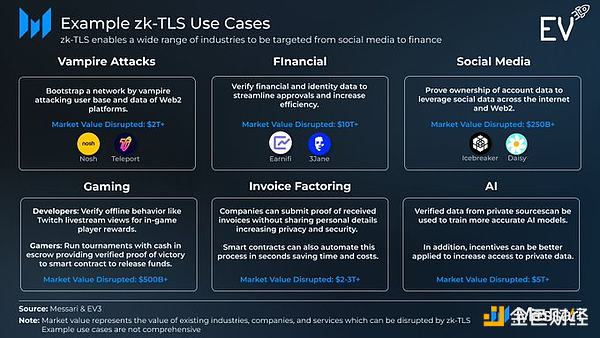

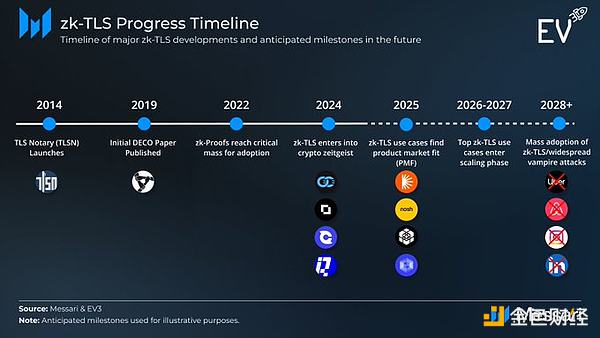

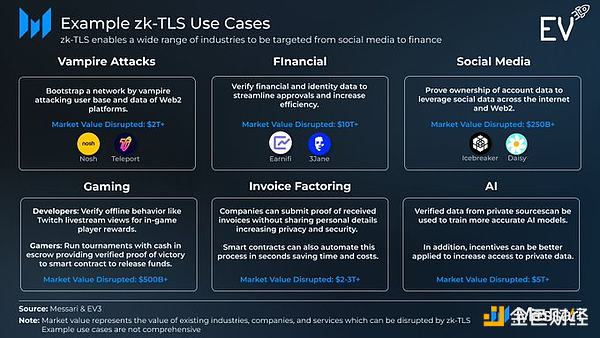

ستدخل حالات الاستخدام الأولى لـ zk-TLS إلى PMF في عام 2025، مما يتيح تسجيل الهوية على السلسلة، وهجمات مصاصي الدماء على منصات مثل Uber، وما إلى ذلك.

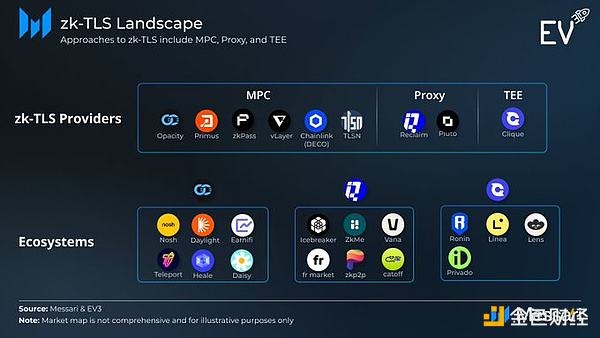

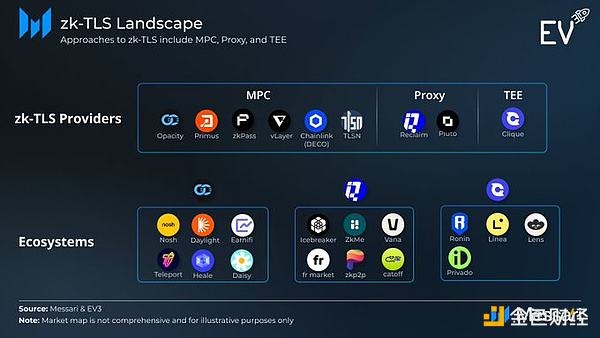

بانوراما لمشروع zk-TLS:

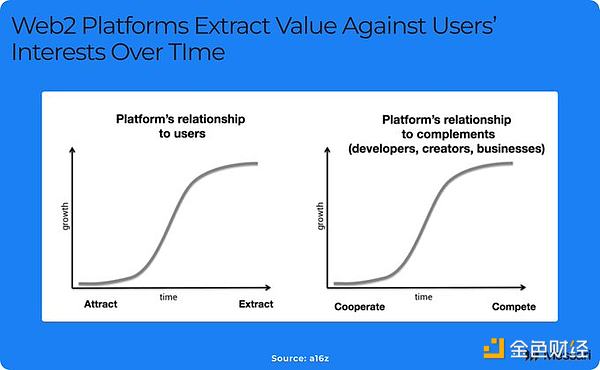

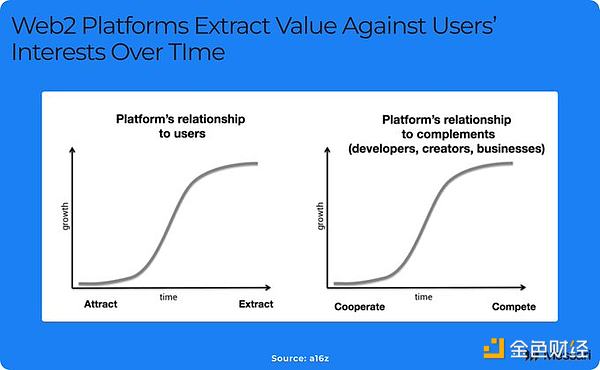

في الأصل، تم بناء Web2 على روح الويب المفتوحة. وسرعان ما أدركت الشركات أن الأرباح جاءت من البيانات المنعزلة وبنيت الجدران لإبعاد المستخدمين. حتى تويتر أغلق واجهة برمجة التطبيقات الخاصة به قبل أشهر من الاكتتاب العام. يصبح Web2 قابلاً للاستخراج، مما يحرم المستخدمين من السيادة على البيانات.

zk-TLS الجدول الزمني:

2014، باحثو إيثريوم أدركوا أن بإمكانهم التحقق من البيانات التي تم عزلها مسبقًا من خلال التركيز على طبقة الشبكة. بناءً على هذا الأساس، أصدر الباحثون في جامعة كورنيل DECO في عام 2019، والذي ألغى الاعتماد على تعاون الخادم وقدم ZKP لحماية خصوصية البيانات. هذا هو المكان الذي ولد فيه zk-TLS.

حالات استخدام zk-TLSنطاق واسع:

من هجمات مصاصي الدماء على منصات Web2 مثل DoorDash، إلى تمكين تسجيل الائتمان على السلسلة، إلى توفير بيانات خاصة يمكن التحقق منها لتدريب LLMs. يمكن استخدام أي بيانات مستخدم على الإنترنت لحالات الاستخدام الجديدة من خلال zk-TLS.

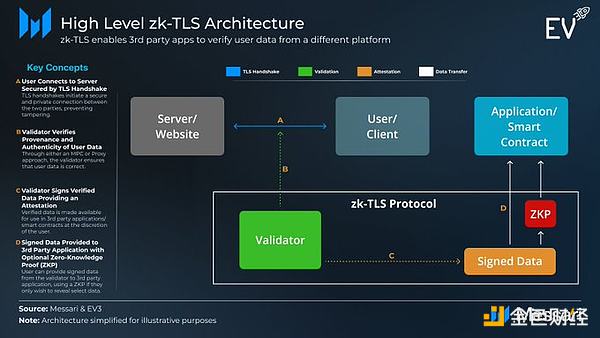

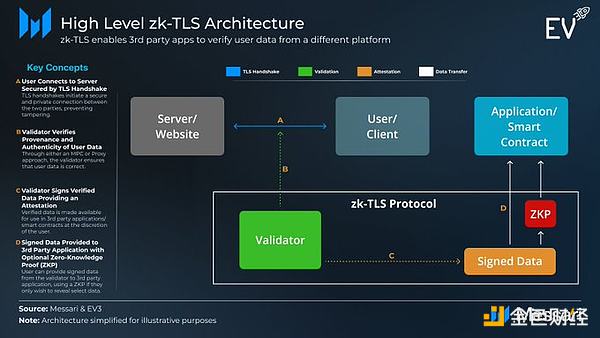

بنية zk-TLS:

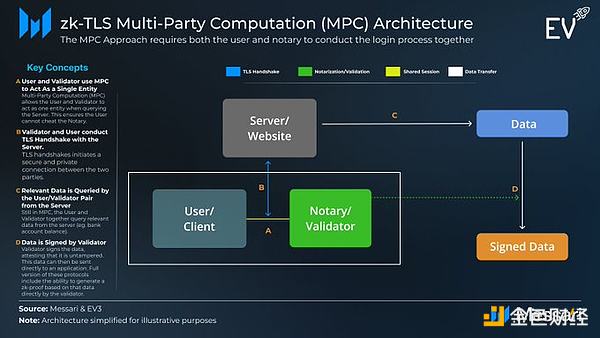

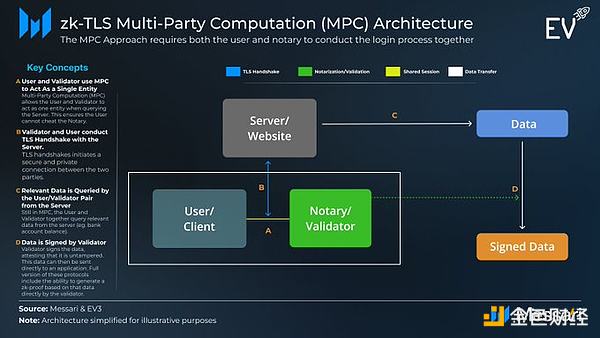

عند الوصول إلى حسابك البنكي، يتصل جهاز الكمبيوتر الخاص بك بخوادم البنك. يتحقق zk-TLS من هذه العملية من خلال مراقبة المدقق والتحقق من صحة البيانات المرسلة. ويمكنه تحقيق ذلك بثلاث طرق: الحساب متعدد الأطراف (MPC)، أو الوكلاء، أو مجرد استخدام TEEs.

على سبيل المثال، العتامة يستخدم MPC لحل هذه المشكلة. يضمن المدققون التعامل مع عمليات تسجيل الدخول والوصول إلى المعلومات بشكل صحيح. يتم اختيار المدققين بشكل عشوائي، مما يقلل من احتمالية التواطؤ.

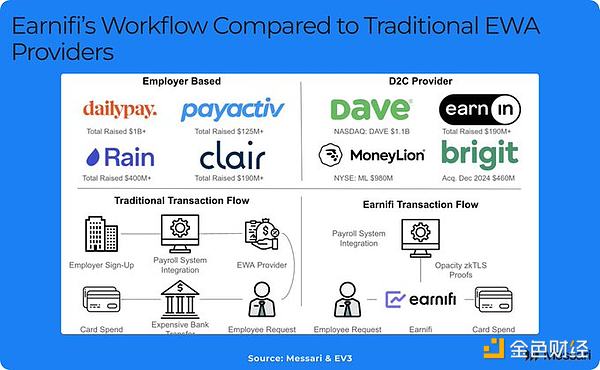

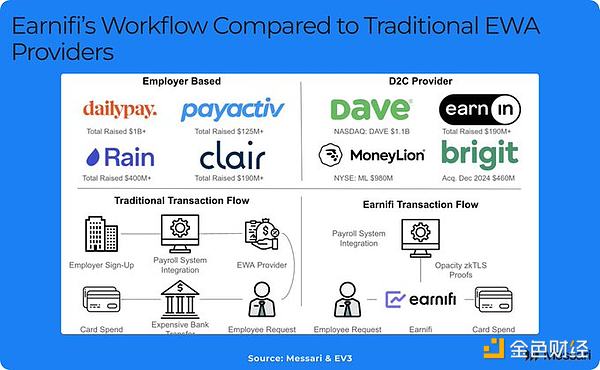

خذ Earnifi كأداة مثال، والذي يستخدم MPC الخاص بـ Opacity نموذج للتأكد من أن الأشخاص يعملون في الساعات التي يدعون أنهم يعملون فيها. تمكنهم zk-TLS من ضمان القروض بشكل أكثر كفاءة من الوصول إلى الأجر المكتسب (EWA) وشركات قروض يوم الدفع التي تفرض رسومًا باهظة. سيتم تعطيل الصناعات بأكملها.

بينما نتوقع اكتشاف حالات الاستخدام الأولى لـ PMF في عام 2025، ). يواجه zk-TLS العديد من التحديات.

على سبيل المثال: مشكلات قابلية التوسع، قد يكتشف الخادم عددًا كبيرًا من جلسات الوكيل؛ ويحل مشكلة عدم الإلمام بـ ZKP؛

Catherine

Catherine