المؤلف: شو ونوح، ديب سيف ريسيرش

منذ نشأة بيتكوين وإيثريوم، شاع في قطاع العملات المشفرة مقولة "المثلث المستحيل". يتنبأ هذا القانون المعروف بالصراع بين انعدام الثقة والكفاءة العالية. على الرغم من وجود حلول لا حصر لها، مثل قنوات الدفع، وعمليات التجميع، وسلاسل الكتل المعيارية، إلا أن أيًا منها لا يمكن أن يكون عالميًا تمامًا. إذا أردنا بناء حالات استخدام لسيناريوهات محددة، مثل التوقيعات القابلة للبرمجة المخصصة، فعلينا تقديم حلول تقنية أخرى.

الآن، ومع التطور والنضج المستمرين للقطاع، تم دمج بيئة التنفيذ الموثوقة (TEE) تدريجيًا في بيئة Web3. من خلال توفير عزل البيانات وسلامتها على مستوى بيئة الأجهزة، لا يضمن TEE الأمان فحسب، بل يوفر أيضًا إمكانيات جديدة لسيناريوهات التطبيق في Crypto. في هذه المقالة، ستستكشف DeepSafe Research تطبيق TEE في Web3 من خلال عدة حالات مثل TEE-Boost وRollup-Boost وCRVA، وذلك للكشف عن إمكاناتها الهائلة والسيناريوهات الجديدة التي قد تظهر في المستقبل. ما هو TEE؟ ما هو TEE؟ ما هو TEE؟ ما هو TEE؟ style="text-align: left;">ما هو TEE؟

ما هو TEE؟

ما هو TEE؟

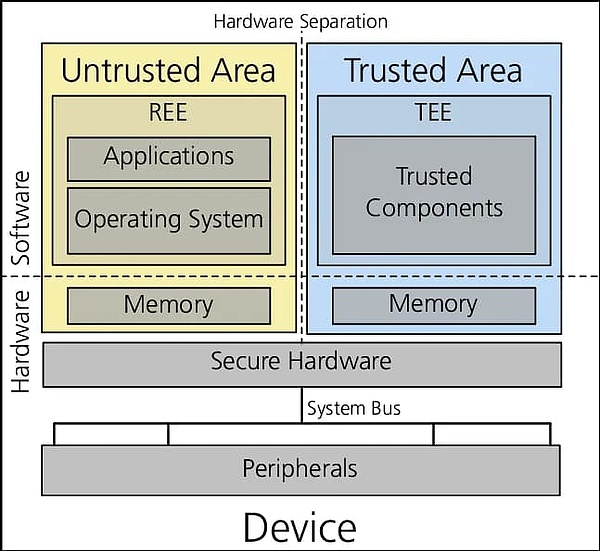

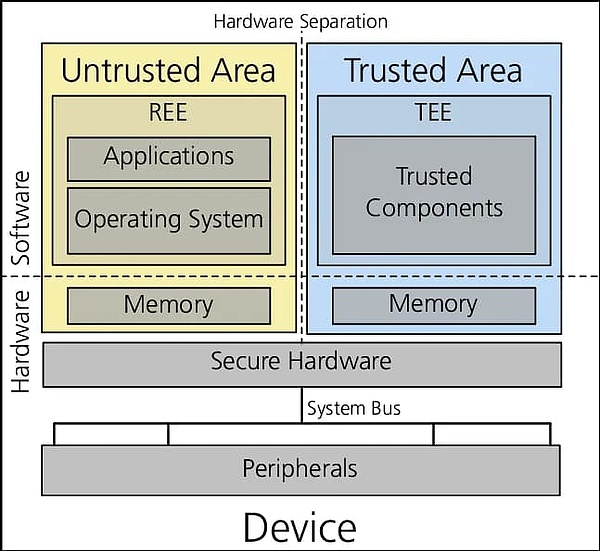

بعبارات بسيطة، TEE هو منطقة آمنةمعزولةداخليتم تنفيذبرنامجفي TEE، ولن يتداخل مع هذا البرنامج برامج أخرى بما في ذلك نظام التشغيل.

على عكس تدابير الأمان على مستوى البرنامج، تستخدم TEE أجهزة خاصة لضمان عدم تمكن الكيانات الخارجية من مراقبة البيانات أو الوصول إليها داخل TEE. لا يمكن لنظام التشغيل المُضيف الذي يُشغّل TEE ولا لمُزوّد خدمة السحابة الاطلاع على البيانات الحساسة داخلها. يُعدّ هذا الأمان إحدى الميزتين الرئيسيتين لـ TEE. يمكن أن يُشكّل حاجزًا أمام الحوسبة والبيانات الحساسة.

وما يسمى بـ التكامليعني أن الكود الذي يعمل في TEE مُجمّع مسبقًا بشكل كامل. منطق جيدالتنفيذ، لا توجد إمكانية للتلاعب الخارجي. يوفر جهاز TEE قيمة التجزئة للكود المُنفَّذ داخليًا وتوقيع التجزئة. يمكن لأي شخص يتعامل مع TEE التحقق من قيمة التجزئة لتحديد ما إذا كان البرنامج الذي يعمل داخله غير صحيح.

بالنسبة للتوقيع المذكور أعلاه، يوجد مفتاح جذر مُعيَّن من قِبَل مُصنِّع الأجهزة في TEE، ويُستخدم خصيصًا لتوليد التوقيعات. هناك طرق عديدة لتوليد هذا المفتاح. إحدى هذه الطرق هي "حقن المفتاح"، حيث يُولِّد مُصنِّع شريحة TEE المفتاح خارجيًا ثم يُخزِّنه في الشريحة. تستخدم شريحة Intel SGX هذه الطريقة، لذا قد تعرف Intel، بصفتها مُصنِّعة للشرائح، محتوى المفتاح.

حاليًا، هناك طريقة أكثر تطورًا لتوليد مفاتيح TEE، وهي تضمين وحدة أرقام عشوائية داخل TEE، وقراءة الرقم العشوائي تلقائيًا وتوليد مفتاح عند استخدامه لأول مرة. بما أن مُولّد الأرقام العشوائية الحالي قادر على توليد أرقام عشوائية حقيقية، فحتى مُصنّع الشريحة لا يعرف محتوى المفتاح. بهذه الطريقة، لا يمكن لأي شخص، بما في ذلك مركز البيانات الذي يُشغّل خادم TEE، سرقة المفتاح الموجود داخل TEE.

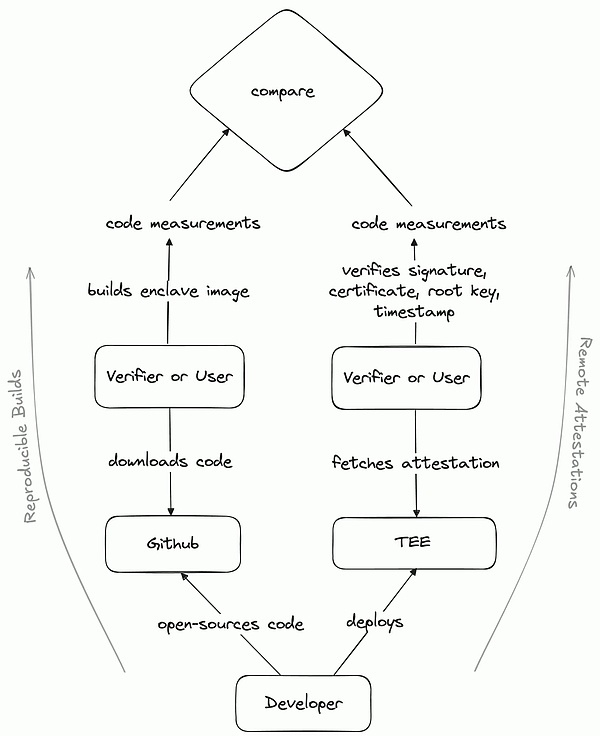

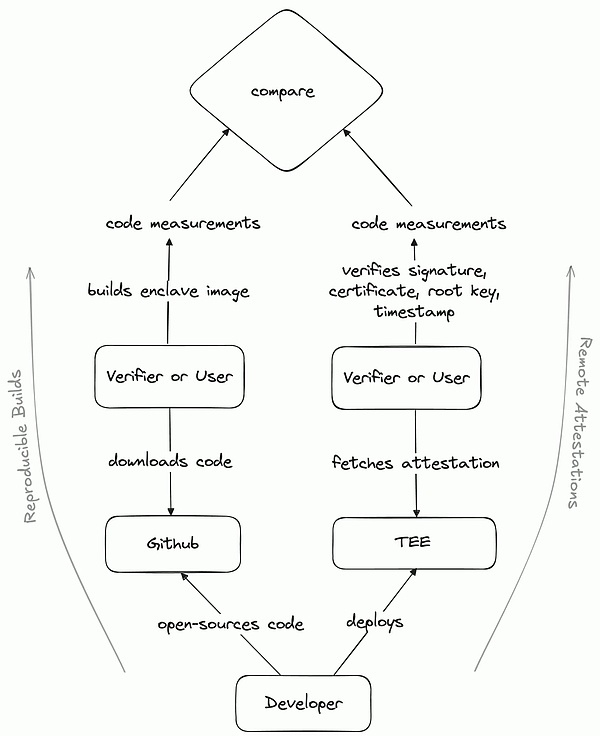

تركز معظم المواد المرجعية على أمان TEE، مع التركيز بشكل أقل على سلامتها. في الواقع، تُعد سلامتها وعملية التحقق منها بالغة الأهمية. يمكننا التحقق من التوقيع الناتج عن قيمة التجزئة لـ TEE للبرنامج. تُسمى هذه العملية عمومًا التصديق عن بُعد. يوضح الشكل أدناه كيف يمكن للمستخدمين التأكد من أن البرنامج الذي يتم تنفيذه في TEE يتوافق مع الكود مفتوح المصدر على Github.

لذلك بالنسبة لأي تطبيق متعلق بـ TEE، يمكننا أن نثق في أن البيانات الحساسة داخل التطبيق لن تُسرق، ويمكننا أيضًا التحقق من أن التطبيق يتم تنفيذه وفقًا للكود مفتوح المصدر الخاص به. مع ذلك، فإن تقنية TEE ليست خالية تمامًا من الثقة، وبالنسبة للبرامج التي تستخدمها، لا يزال من الضروري الوثوق بمورد الأجهزة.

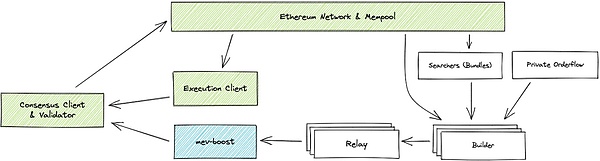

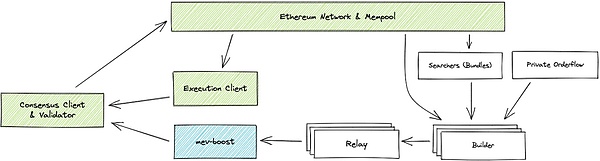

نظرًا لأن معظم المعالجات التي تدعم تقنية TEE تُنتجها شركات تصنيع أجهزة مثل Intel وAMD وRMيجب على المستخدمين الثقة في أن هؤلاء الموردين قد نفذوا سير العملية بالكامل بشكل صحيح ولا يوجد باب خلفي في الأجهزة. في الوقت نفسه، يمكن للمستخدمين إجراء المصادقة عن بُعد الموضحة أعلاه لمنع مشغل المضيف الذي يوجد به TEE من وضع البرنامج في بيئة غير TEE. سيناريوهات تطبيق TEE النموذجية في Web3 TEE-Boost: جعل عملية بناء الكتل أكثر لامركزية. في نظام إيثريوم البيئي، يُستخدم TEE لحل مشكلة مركزية MEV. تتصل معظم عقد شبكة إيثريوم ببرنامج وسيط يُسمى MEV-Boost، والذي يعتمد بشكل كبير على خدمات الترحيل المركزية. لفهم هذا بشكل أفضل، دعونا نقدم بإيجاز سير عمل MEV-Boost: 1. أولًا، يوجد العديد من الباحثين في شبكة إيثريوم، والذين يقرؤون تعليمات المعاملات غير المقيدة من تجمع المعاملات العامة للعثور على فرص MEV. سيقوم الباحث بفرز مجموعة من المعاملات في قائمة (إدراج المعاملات التي بدأها) وتسليمها إلى المُنشئ 2. يحتاج الباحثون المختلفون إلى تقديم عروض أسعار، وسيختار المُنشئ عدة تسلسلات معاملات غير متضاربة ويجمعها في كتلة. سيعلن المُنشئ بعد ذلك عن مقدار الإكرامية التي سيتم دفعها لصانع الكتل إذا تم وضع الكتلة على السلسلة

3. يعمل Relay كوسيط ويجمع الكتل التي أرسلها العديد من المُنشئين. عندما يقترح المُصدِّق/المُقترِح كتلة، سيطلب كتلة من المُرحِّل.سيختار المُرحِّل الكتلة التي تحتوي على أكبر عدد من الإكراميات، ويرسلرأس الكتلةإلى المُصدِّق(لاحظ أن هذا هو رأس الكتلة، وليس الكتلة الكاملة. يحتوي رأس الكتلة فقط على بعض المعلومات الموجزة ومبلغ الإكرامية الذي دفعه 4. يوقع المُصدِّق/المُقترح ترويسة الكتلة ويبثها إلى الشبكة، مُعلنًا موافقته على ترويسة الكتلة المُقدمة من Realy. بعد تأكيد Relay، يُرسل الكتلة كاملةً إلى المُقترح، الذي سيُجمِّعها ويُبثها مرةً أخرى لتمرير الكتلة كاملةً.

بملاحظة العملية المذكورة أعلاه، يتضح جليًا أن دور مُقدِّم خدمة Relay بالغ الأهمية. يجب عليه التأكد من النقاط التالية:

الخصوصية: يجب على Relay التأكد من أن منتج الكتلة لا يرى البيانات الموجودة في الكتلة مسبقًا، وإلا فيمكن لمنتج الكتلة تقليد طريقة فرز المعاملات الخاصة بالباحث، وإنشاء دفعة من معاملات MEV بنفسه، والحصول على جميع الفوائد.

صلاحية الكتلة:يجب على Relay التأكد من أن الكتل التي أرسلها المنشئ صالحة ولا تحتوي على بيانات غير مرغوب فيها.

توفر البيانات:يجب أن يضمن التتابع تقديم المحتوى الكامل للكتلة في غضون فترة زمنية محدودة، حتى يتمكن المحقق من إنتاج الكتلة بنجاح.

أعلى نصيحة:يجب أن يضمن التتابع أن الكتلة التي يرسلها إلى المحقق هي الكتلة التي تسمح للأخير بتلقي أكبر عدد من النصائح.

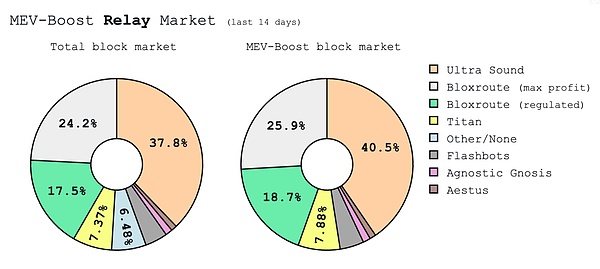

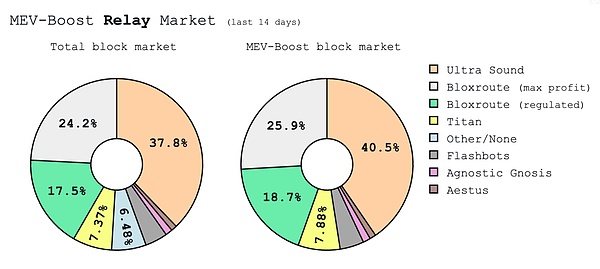

على الرغم من أهمية Realy الكبيرة، إلا أن MEV-Boost يعتمد حاليًا على موفري خدمة التتابع المركزيين للغاية. كما هو موضح في الشكل أدناه، يحتكر العديد من كبار مزودي خدمات الترحيل سوق المركبات الكهربائية متعددة الاستخدامات (MEV) بالكامل تقريبًا. تستحوذ شركة Ultra Sound وحدها على ما يقرب من 40% من حصة السوق. تكمن المشكلة التي تسببها المركزية في احتمال وقوع شر.

أبسط سيناريو هو أن يتخلى مزود خدمة الترحيل عن مبدأ حماية الخصوصية، ويُسرّب محتوى الكتلة الذي أنشأه المُنشئ مُسبقًا إلى مُنتج الكتلة مُباشرةً. في هذه المرحلة، يستطيع مُنتِج الكتل محاكاة طريقة فرز المعاملات التي يتبعها المُنشئ والباحث، وإنشاء معاملات MEV بشكل خاص لتحقيق مكاسبه الخاصة. بالإضافة إلى ذلك، تتضمن سيناريوهات Relay الخبيثة إرسال كتل غير صالحة، وحجب البيانات، وما إلى ذلك.

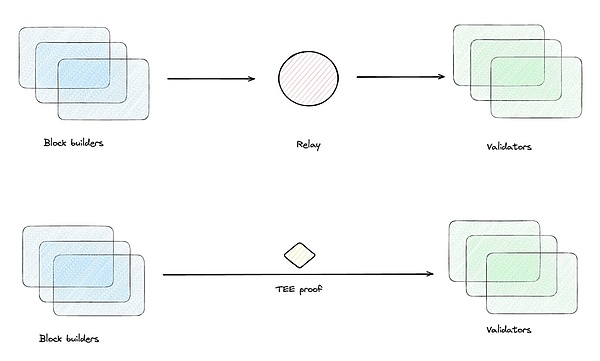

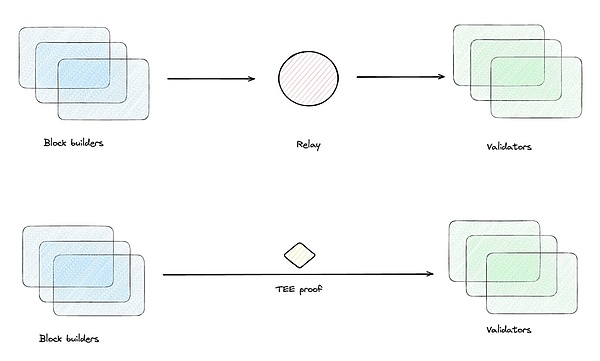

لحل المشكلات المذكورة أعلاه، يقترح TEE-Boost طريقة ثورية تستخدم TEE للتخلص من افتراض الثقة في Realy مع الحفاظ على جميع ضمانات الأمان ضمن بنية MEV-Boost الحالية. يُلغي TEE-Boost وجود دور Relay، يسمح للمنشئ بتشغيل الكود مباشرةً في TEE، من خلال التحقق عن بُعد ثبت أنه تم إنشاؤه ذاتيًا الكودثم يقوم المقترح مباشرةً يتصل بمنشئين متعددين، ويحدد رأس الكتلة ذي أعلى طرف ويوقعه، ثم يعرض المنشئ محتوى الكتلة بالكامل. نظرًا لإزالة الوسيط Realy، لم يعد المنشئ بحاجة إلى القلق بشأن التسرب المبكر لمحتوى الكتلة.

Rollup-Boost: استخدام TEE لتوسيع الطبقة 2

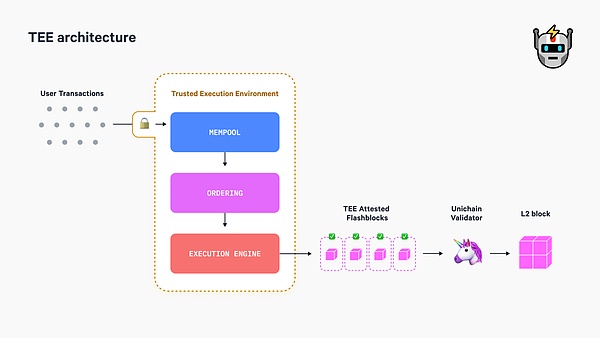

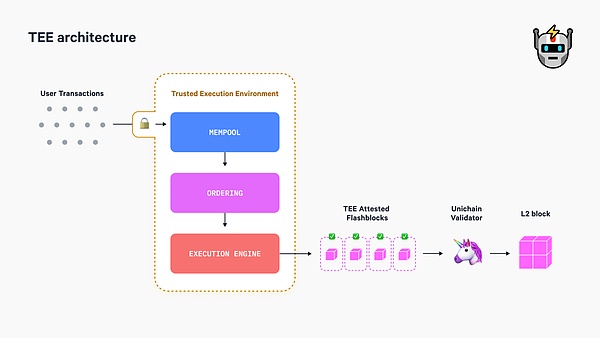

بالإضافة إلى TEE-Boost، يستخدم Rollup-Boost في نظام Ethereum البيئي أيضًا TEE. Rollup-Boost هو حل لبناء Rollup، طُوّر بالتعاون بين Flashbot وUniswap Labs وOP Labs. ويُستخدم حاليًا في Unichain. وهو حل معياري يُطبّق وحدتي توسعة: 1. "Flashblocks" مؤكدة خلال 250 مللي ثانية: يوفر سرعة تأكيد معاملات فائقة تبلغ 250 مللي ثانية. 2. قابل للتحقق: فرز حسب الأولوية: يتم فرز تسلسل المعاملات بدقة وفقًا لرسوم الأولوية المدفوعة لكل معاملة، ولن يتم التلاعب به بواسطة مُنشئ الكتل. بالإضافة إلى ذلك، يُسمح للعقود الذكية، مثل Defi، باسترداد جزء من دخل MEV.

في Flashblocks، يتمثل جوهرها في تجميع المعاملة في TEE وإنشاء جزء كتلة للبث، بينما تجمع محققات Unichain أجزاء متعددة وتدمجها في كتلة كاملة.

فوائد هذه الطريقة واضحة. فهي تسمح للمحقق باستلام جزء من بيانات الكتلة في جميع الأوقات، على عكس ما كان عليه في الماضي انتظار فترة النافذة لاستلام الكتلة. وبهذه الطريقة، سيتحسن استخدام النطاق الترددي بشكل كبير، مما قد يزيد من سرعة TPS ويسرع تأكيد المعاملة.

بالإضافة إلى ذلك، بما أن توليد شظايا الكتل يتم داخل TEE، فطالما أن البرنامج داخل TEE لا يحتوي على أخطاء، ستكون هذه الشظايا صالحة بالتأكيد ولن تحتوي على بيانات غير مرغوب فيها. بهذه الطريقة، يمكن لمُحققي Unichain أيضًا توفير عبء التحقق من بيانات الكتل.

يستخدم فرز الأولوية القابل للتحقق خصائص TEE لتوفير نتائج فرز معاملات موثوقة. يمكن لأي طرف ثالث التأكد من أن برنامج إنتاج الكتل الذي يعمل في TEE لا يحتوي على منطق ضار. إذا لم يتم تنفيذ البرنامج في TEE، فقد لا يتم فرز المعاملات بالكامل وفقًا للأولوية، وقد يعدل مُنتج الكتل ترتيب المعاملات يدويًا لأغراض أخرى.

DeepSafe: جيل جديد من مخططات التوقيع الحدية التي لا تحتاج إلى ثقة

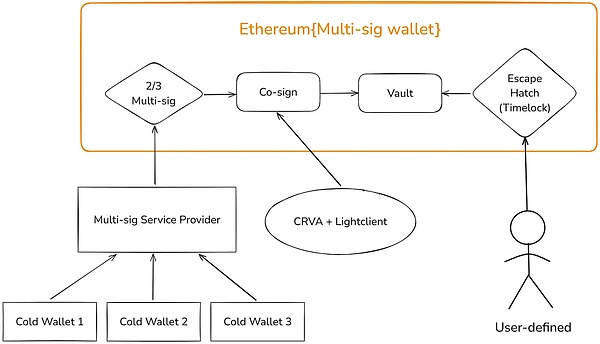

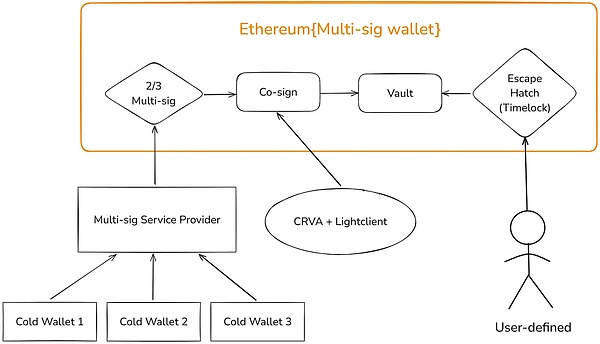

من أجل تحقيق مخطط أكثر لامركزية للتحقق من الرسائل بدون ثقة + مخطط توقيع الحد الأدنى،DeepSafeقدم TEE وZK، وأنشأ مخطط يانصيب سري كامل العملية أصليًا + مخطط توقيع يسمى CRVA (شبكة التحقق العشوائية المشفرة بالذكاء الاصطناعي). لزيادة سرعة التحقق من الرسائل وتوقيع العتبة، يختار CRVA العقد عشوائيًا باستخدام خوارزمية يانصيب، مثل اختيار 10 عقد كمحققين كل نصف ساعة للتحقق من صحة الرسالة (مثل صحة معاملة عبر سلسلة). بعد التحقق من الرسالة المستهدفة، يُنشئ المحققون توقيع العتبة ويُفعّلون العمليات اللاحقة. في CRVA، يستخدم DeepSafe ميزات حماية الخصوصية في TEE وZK لإخفاء هوية المحقق ومنع التواطؤ الداخلي أو هجمات القراصنة. يتم تبسيط سير العمل المحدد على النحو التالي: 1. تعمل الوحدة الأساسية لكل عقدة CRVA في TEE، ويجب ترك مفتاح عام دائم على السلسلة العامة الرسمية لـ DeepSafe لتسجيل الهوية. 2. ستُنشئ العقدة مفتاحًا عامًا مؤقتًا في TEE وتُنشئ دليل ZK لإثبات أن المفتاح العام المؤقت مرتبط بمفتاح عام دائم على السلسلة، ولكنها لن تكشف عن أيهما (لاحظ أنه بسبب TEE، لا تعرف العقدة نفسها محتوى مفتاحها العام المؤقت). 3. بعد ذلك، تُشفّر العقدة المفتاح العام المؤقت في TEE، وتُرسل النص المشفر وZKP إلى العالم الخارجي، ويتم استلامها بواسطة Relayer. سيفك Relayer تشفير النص المشفر في TEE ويستعيد مجموعة المفاتيح العامة المؤقتة (بسبب TEE، لا يعرف Relayer أي عقدة تُرسل النص المشفر المقابل لكل مفتاح عام مؤقت). 4. بعد فك تشفير مجموعة المفاتيح العامة المؤقتة، ستُرسلها عقدة Relayer إلى السلسلة وتستدعي وظيفة VRF لاختيار عدة عقد عشوائيًا كمُتحققين لتشكيل لجنة مجهولة. 5. بافتراض وجود رسالة (مثل طلب عبر السلسلة) تحتاج إلى التحقق، ستبث شبكة CRVA الرسالة المراد التحقق منها. ستستخدم العقدة أولاً المفتاح العام المؤقت في TEE للتحقق مما إذا كانت تنتمي إلى اللجنة، ثم تختار المشاركة في التوقيع style="text-align: left;">6. حاليًا، يستخدم DeepSafe الإثبات عن بُعد على السلسلة لضمان تنفيذ عملية حساب عقدة CRVA بدقة داخل TEE. أنشأ DeepSafe رسميًا سلسلة عامة خصيصًا لاستقبال والتحقق من الإثباتات عن بُعد التي تولدها عقد CRVA. جوهر حل CRVA هذا هو أن جميع الأنشطة المهمة تقريبًا تتم داخل TEE، ولا يعرف العالم الخارجي ما حدث. leaf="">، يمكنهم فقط رؤية مجموعة من النصوص المشفرة خارج TEE. لا أحد، بما في ذلك Relayer، يعرف أي عقد هي المدققون، وحتى أنت لا تعرف ما هو مفتاحك العام المؤقت، مما يمنع بشكل أساسي التواطؤ والهجمات الخارجية. نظريًا، يتطلب مهاجمة لجنة CRVA التابعة لـ DeepSafe مهاجمة مئات العقد في شبكة CRVA بأكملها، وهو أمر بالغ الصعوبة. يمكن تطبيق نظام توقيع العتبة غير الموثوق هذا، الذي تُطبّقه تقنية TEE وحوسبة الخصوصية، على العديد من السيناريوهات، مثل محافظ التوقيعات المتعددة، وحفظ الأصول، والجسور عبر السلاسل، وأوراكل، وغيرها. في مقالات سابقة، ذكرنا أن CRVA قادرة على بناء عملية تحقق ثنائية العوامل (2FA) بالإضافة إلى عملية التحقق في محافظ العقود الذكية التقليدية، وذلك لزيادة أمان أصول المستخدم؛ بالإضافة إلى ذلك، تعتمد معظم الجسور عبر السلاسل أو منصات إدارة الأصول أساليب حفظ التوقيعات المتعددة/MPC، وCRVA مناسبة بشكل طبيعي تقريبًا لمثل هذه السيناريوهات. شبكة Bool، جسرٌ شهيرٌ بين سلاسل البيتكوين، مبنيٌّ على CRVA. عالج هذا الجسر معاملاتٍ بين سلاسل البيتكوين تجاوزت قيمتها 350 مليون دولار أمريكي في عام 2024، متصلاً بما يقارب 80% من شبكة Bitcoin Layer2، محققًا نتائج ممتازة.

التطبيقات المستقبلية لتقنية TEE

معالج TEE المساعد: ربط Web2 وWeb3

يُعد معالج TEE المساعد حاليًا أحد أكثر السيناريوهات الواعدة لتقنية TEE في المستقبل. يشير ما يسمى بالمعالج المساعد إلى استخدام الحوسبة خارج السلسلة القابلة للإثبات لاستبدال الحوسبة داخل السلسلة المكلفة، على غرار فكرة التجميع. يمكننا إجراء حسابات معقدة، ومعالجة بيانات، وعمليات خوارزمية في TEE، والتحقق من نتائجها على السلسلة من خلال الأدلة التشفيرية.

توفر هذه الطريقة قوة حوسبة منخفضة التكلفة وخاصة للعقود الذكية في بيئة EVM. على سبيل المثال، يحتوي عقد AMM على خوارزمية معقدة يمكنها حساب أفضل معلمات AMM حاليًا، لكن هذه الخوارزمية تستهلك الكثير من الطاقة لتنفيذها على السلسلة. في هذه الحالة، يمكننا تنفيذ الخوارزمية في TEE، وعندما يُحدّث عقد AMM المعلمات، فإنه يحتاج فقط إلى بدء طلب إلى البرنامج في TEE لتلقي النتيجة مباشرةً.

بالإضافة إلى ذلك، يمكننا أيضًا إنشاء أنواع جديدة من التطبيقات، مثل Teleport، الذي يستخدم المعالجة المشتركة لـ TEE للسماح للعقود الذكية بالتحكم في حسابات تويتر. يمكن للمستخدمين تفويض حسابات تويتر الخاصة بهم إلى TEE للتشغيل التلقائي. على سبيل المثال، يمكننا تشغيل معاملة على السلسلة. عندما يراقب TEE تعليمات المعاملة، سيُنشئ تغريدة في TEE ثم ينشرها على تويتر.

هناك طريقة أكثر إثارة للاهتمام وهي استدعاء واجهة برمجة تطبيقات LLM داخل TEE لتنفيذ أحكام شرطية معقدة. حاليًاDeepSafeيستكشفأوراكل الذكاء الاصطناعي المستند إلىTEE.يتم تنفيذ الجزء الأساسي من أوراكل في TEE، والذي يمكنه استدعاء LLM لاسترداد البيانات الخارجية، وإخراج استنتاج حول ما إذا كان حدث قد حدث، وإرسال الاستنتاج إلى السلسلة، وذلك لتوفير نتائج أحداث أكثر دقة لسوق التنبؤ.

مجموعة ذاكرة مشفرة ومعاملات خاصة

بفضل سرية TEE، يُمكننا بناء سير عمل لمعالجة المعاملات خاص تمامًا استنادًا إلى TEE. تُعرِّض مجموعة الذاكرة التقليدية محتوى المعاملة لجميع مستخدمي الشبكة، مما يُتيح فرصًا لهجمات MEV مُختلفة ويُضر بمصالح المستخدمين. يدرس مُطورو Rollup-Boost المذكورون أعلاه هذا السيناريو.

مجموعة ذاكرة مشفرة قائمة على TEEيمكنها، على سبيل المثال، ضمان سرية المعاملات طوال دورة حياتها. يُرسل المستخدمون المعاملات المشفرة مباشرةً إلى مُسلسل البيانات القائم على TEE، وتُجرى عملية فك تشفير المعاملات وفرزها وتنفيذها بالكامل داخل TEE دون أن تكون مرئية للخارج. وأخيرًا، لا ننشر أحدث تغييرات الحالة إلا بعد تنفيذ المعاملة على سلسلة الكتل.

نظام TEE متعدد المُثبتات

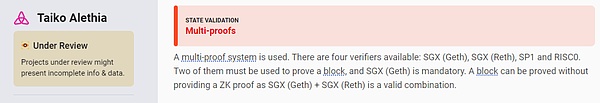

بالإضافة إلى السيناريوهات المذكورة سابقًا، يُمكن لـ TEE أيضًا أن يعمل كمُثبت لـ Rollup كمُكمل تقني لـ ZK وOP. وقد اعتمدت مشاريع Rollup الشهيرة، مثل Scroll وTaiko، مُثبتات TEE. هذه الطريقة أكثر كفاءة وسرعة من ZK، كما أنها سهلة التكرار.

الخلاصة

تُمثل تقنية TEE أحد أهم التطورات التكنولوجية في مجال تقنية البلوك تشين، حيث تُوفر مسارًا عمليًا لحل التناقضات القائمة منذ زمن طويل بين الأداء والخصوصية واللامركزية. فمن خلال توفير عزل وتكامل مضمونين بالأجهزة، تُمكّن تقنية TEE من دعم فئات جديدة من التطبيقات مع الحفاظ على خصائص تقليل الثقة الفريدة لأنظمة البلوك تشين. تُظهر التطبيقات التي تناولتها هذه المقالة - بدءًا من بناء الكتل اللامركزي في MEV-Boost، مرورًا بتحسينات أداء Rollup-Boost، ووصولًا إلى آليات الأمان المتقدمة في DeepSafe - الإمكانات التحويلية لتقنية TEE. تُظهر هذه التطبيقات أن تقنيات TEE قادرة على تحقيق فوائد فورية وواقعية، مع إرساء أسس تطبيقات أكثر طموحًا في المستقبل. من المرجح ألا يقتصر مستقبل البنية التحتية لتقنية بلوكتشين على حل تقني واحد، بل على مزيج معقد من تقنيات متعددة - مُحسّن كل منها لحالات استخدام ومتطلبات أمنية محددة. ستلعب تقنيات TEE دورًا رئيسيًا في هذا النظام البيئي متعدد الجوانب، حيث توفر الأداء والوظائف اللازمين لدفع تطبيقات بلوكتشين نحو الانتشار الواسع مع الحفاظ على خصائصها اللامركزية الفريدة التي لا تتطلب ثقة.

JinseFinance

JinseFinance