المؤلف: ليز و الخلفية

أمس، اتصل أحد المستخدمين بفريق أمان SlowMist وسأل عن كيفية إلغاء التوقيع، وأرفق لقطة شاشة تُظهر أن عنوان محفظته لديهتفويض المخاطرة.

قال المستخدم أن هناك ترخيصًا في محفظته لا يمكن إلغاؤه أبدًا، ولم يكن هناك استجابة بعد النقر عليه عدة مرات. كما أظهرت واجهة المحفظة تحذيرًا بالمخاطر. وأشار أيضًا إلى أنه كان قد سمح بعملية مقايضة لرمز معين منذ سنوات عديدة، لذلك شعر أن هذا التحذير من المخاطر لم يكن بلا أساس.

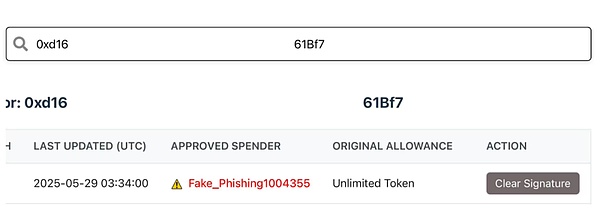

عملية احتيال متخفية في إطار الأمان

استخدم فريق أمان SlowMist متصفح الحظر وRevoke للتحقيق، لكنه لم يعثر على أي سجلات تفويض محفوفة بالمخاطر للعنوان في لقطة الشاشة. وبعد فترة وجيزة، أرسل المستخدم لقطة شاشة أخرى تُظهر نتائج بحثه في أداة معينة. بعد المقارنة، العناوين في لقطتي الشاشة ليست متسقة. ونوصي بعد ذلك المستخدمين بتوفير رابط للأداة بالإضافة إلى العنوان ذي الصلة. في هذه المرحلة، بدأ المستخدم أيضًا يتساءل: هل من الممكن أن يكون كلا عنوانيه يحملان تفويضات محفوفة بالمخاطر؟

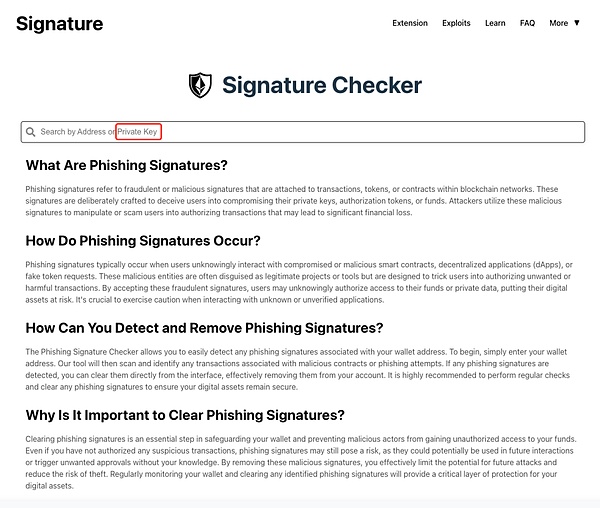

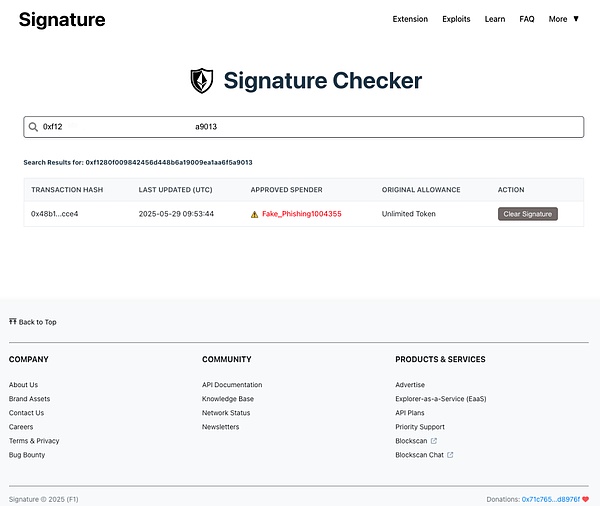

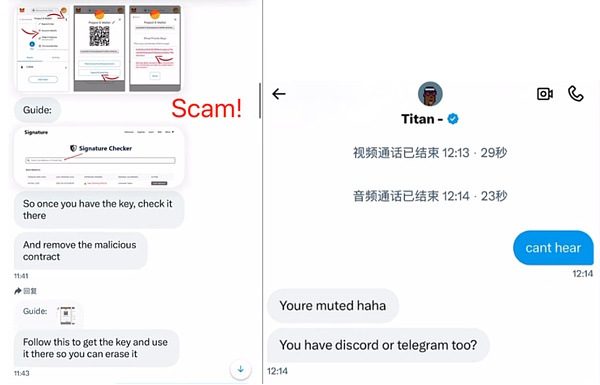

ثم قمنا بتحليل الأداةSignature Checker (http://signature[.]land). بمجرد أن فتحناه، رأينا أن الأداة تدعم فعليًا المستخدمين لإدخال مفاتيح خاصة للاستعلام. العنوان الذي كان في الأصل خاليًا من المخاطر سيصبح محفوفًا بالمخاطر بمجرد إدخال المفتاح الخاص على صفحة الويب هذه.

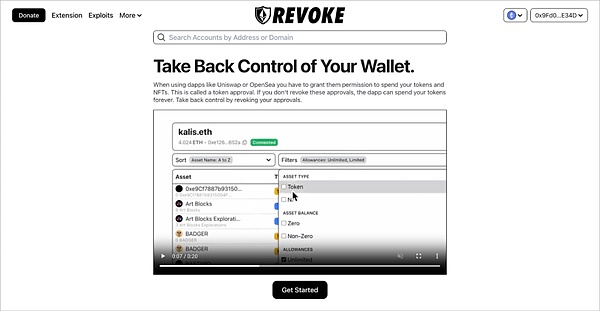

تجدر الإشارة إلى أن تصميم الصفحة لموقع التصيد هذا يشبه إلى حد كبير نمط الواجهة وشعار Revoke، مما قد يؤدي بسهولة إلى اعتقاد المستخدمين خطأً أنه عبارة عن منصة إلغاء تفويض عادية، وبالتالي تقليل يقظتهم وزيادة خطر التعرض للخداع. الصورة أدناه هي واجهة الموقع الرسمي لـ Revoke:

لقد استخدمنا الأدوات التي قدمها المحتال للاستعلام عن عنواني المستخدم ووجدنا أنه كان هناك بالفعل سجل للترخيص المحفوف بالمخاطر. ومع ذلك، فإن إحدى القواعد في الغابة المظلمة هي البقاء متشككًا والاستمرار في التحقق. لقد واصلنا الاختبار ووجدنا أنه عندما قمنا بلصق عنوان بشكل عشوائي، ستظهر الأداة أن العنوان مُصرّح به للخطر، وكان وقت الترخيص قريبًا جدًا من وقت الاستعلام. لم يمنح هذا التصميم المستخدمين الأمل فحسب، بل خلق أيضًا شعورًا بالإلحاح: فلا بأس إذا ألغينا الآن.

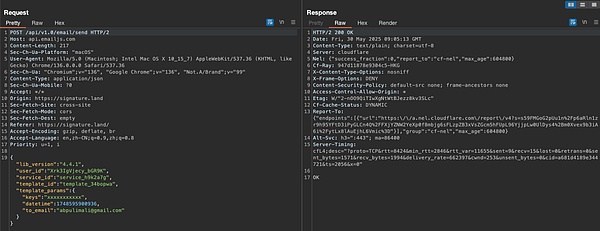

ثم أدخلنا المفتاح الخاص للاختبار ووجدنا أن الصفحة تظهر مطالبة "خطأ في التنسيق"، ولكن المعلومات التي أدخلناها لا تزال تُنقل.

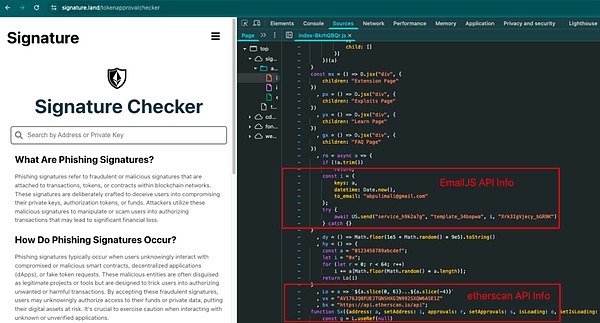

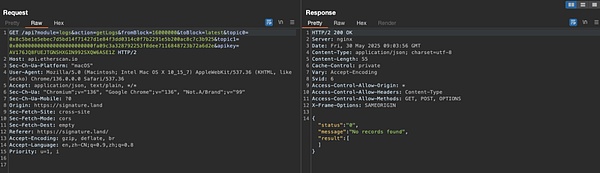

بعد تحليل الكود الأمامي لموقع التصيد الاحتيالي، وجدنا أن موقع التصيد الاحتيالي هذا استخدم واجهة برمجة تطبيقات EmailJS لنقل المعلومات، واستخدم حتى واجهة برمجة تطبيقات Etherscan للكشف عما إذا كان العنوان موجودًا بالفعل.

هذه هي واجهة الطلب المرسلة إلىواجهة برمجة تطبيقات EmailJS. يمكن ملاحظة أن عنوان البريد الإلكتروني أو معلومات المفتاح الخاص التي أدخلها المستخدم سيتم إرسالها إلى عنوان البريد الإلكتروني للمحتال (abpulimali@gmail[.]com) من خلال هذه الواجهة.

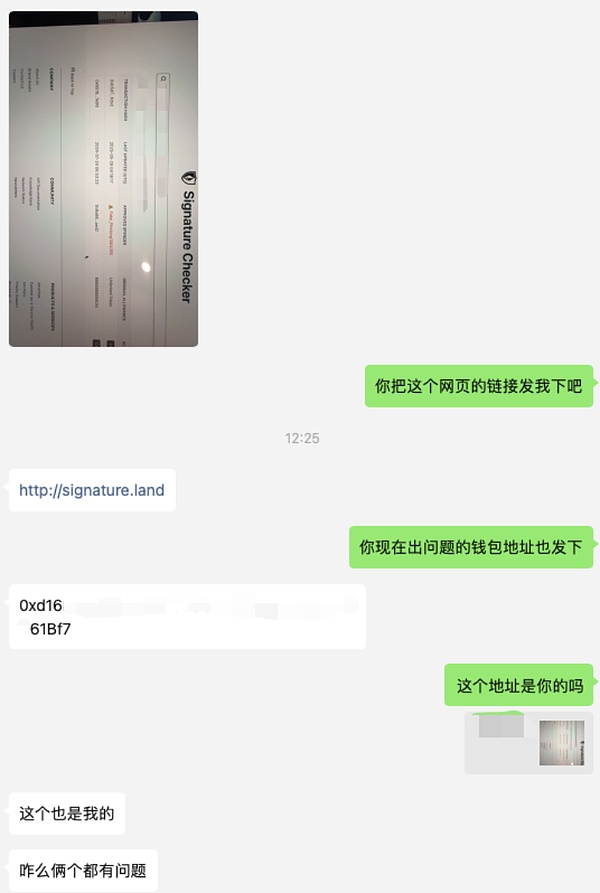

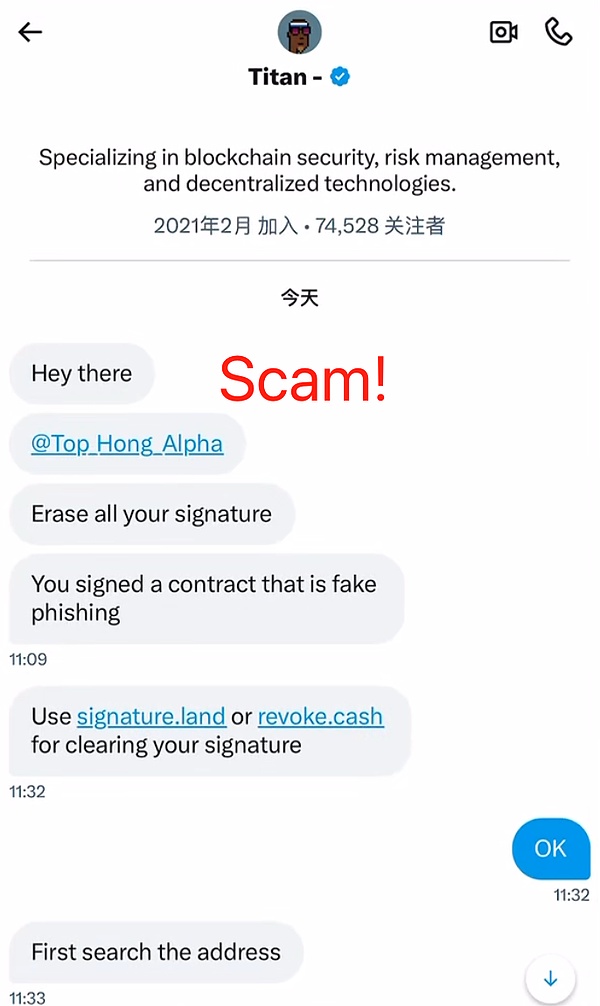

في هذه المرحلة، أصبحت عملية الاحتيال واضحة إلى حد ما. وبحسب تعليقات المستخدم، فقد تواصل معه المحتال في البداية عبر قسم التعليقات والرسائل الخاصة لمنصة X، وادعى في المحادثة أنك "وقعت على توقيع تصيد"، ثم قدم بشكل نشط رابطًا إلى "أداة إلغاء الترخيص". من سجلات الدردشة، يمكن ملاحظة أن المحتالين على دراية جيدة بالهندسة الاجتماعية ووضعوا عمدًا الأداة غير المعروفة في المقدمة وأداة Revoke المعروفة في الخلف. يميل الأشخاص عمومًا إلى النقر على الرابط السابق واكتشاف أن العنوان "محفوف بالمخاطر". حتى لو قاموا بالتحقق المتبادل مع Revoke ولم يجدوا أي خلل، فإنهم سيظلون يشكون في أن Revoke فشل في تحديده.

كما قدم المحتالون ما يسمى بـ"دروس التشغيل" لتوجيه المستخدمين إلى لصق مفاتيحهم الخاصة في مربع الإدخال بموقع التصيد الاحتيالي، مستخدمين سبب "إلغاء التفاعل مع العقد الخبيث" وحتى تقديم خدمات التوجيه الصوتي لحث المستخدمين على أخذ الطُعم في جميع الجوانب.

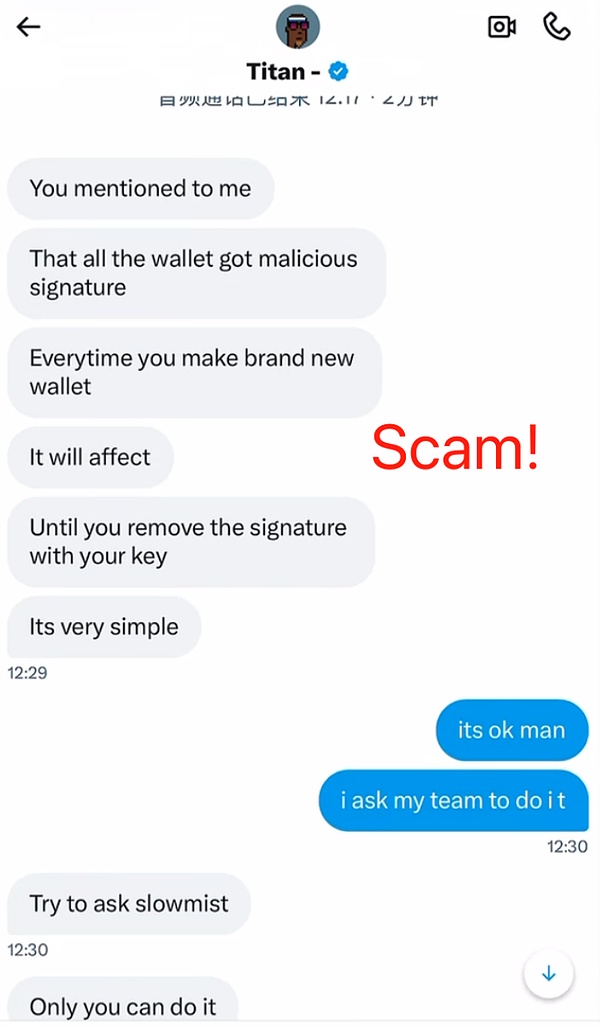

لم يتعاون المستخدم بعد ملاحظة شيء غير عادي، لكن المحتال لم يستسلم. ومن أجل ممارسة المزيد من الضغط واكتساب ثقة الناس، اقترح المحتال أن يستشير المستخدم فريق الأمن الخاص بـ SlowMist. قد يرخي بعض المستخدمين غير اليقظين حذرهم ويعتقدون خطأً أن الطرف الآخر ليس محتالاً عندما يسمعون أن الطرف الآخر على استعداد لطلب التحقق من شركة أمنية. غالبًا ما يراهن المحتالون على أن المستخدمين لن يتحققوا فعليًا من المعلومات، وحتى أنهم يحاولون بشكل مباشر استخدام شركات الأمن للترويج لأنفسهم أثناء عملية الاحتيال.

لحسن الحظ، كان المستخدم يقظًا بدرجة كافية ولم يدخل المفتاح الخاص وفقًا لتعليمات الطرف الآخر. وبدلاً من ذلك، اتخذ مبادرة الاتصال بفريق أمن SlowMist للتحقق من الوضع. وأخيرًا تم التأكيد على أن هذه كانت عملية احتيال، وتم تجنب خسارة الأصول بنجاح.

هويات متعددة لخبراء الأمن

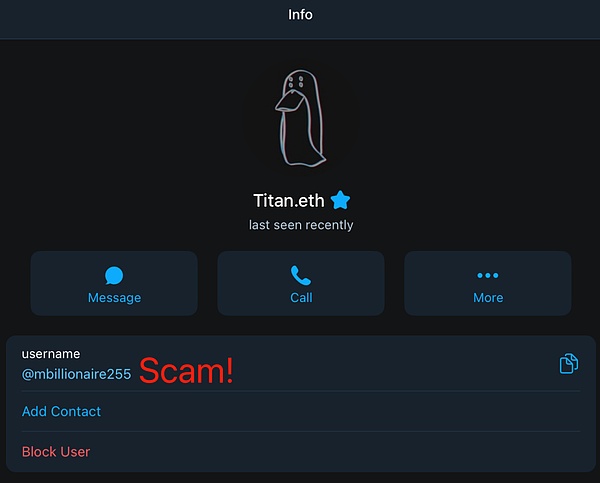

لقد أجرينا تحقيقًا إضافيًا ووجدنا أن المحتال سرق الصورة الرمزية للمحقق المعروف على السلسلة ZachXBT على Telegram.

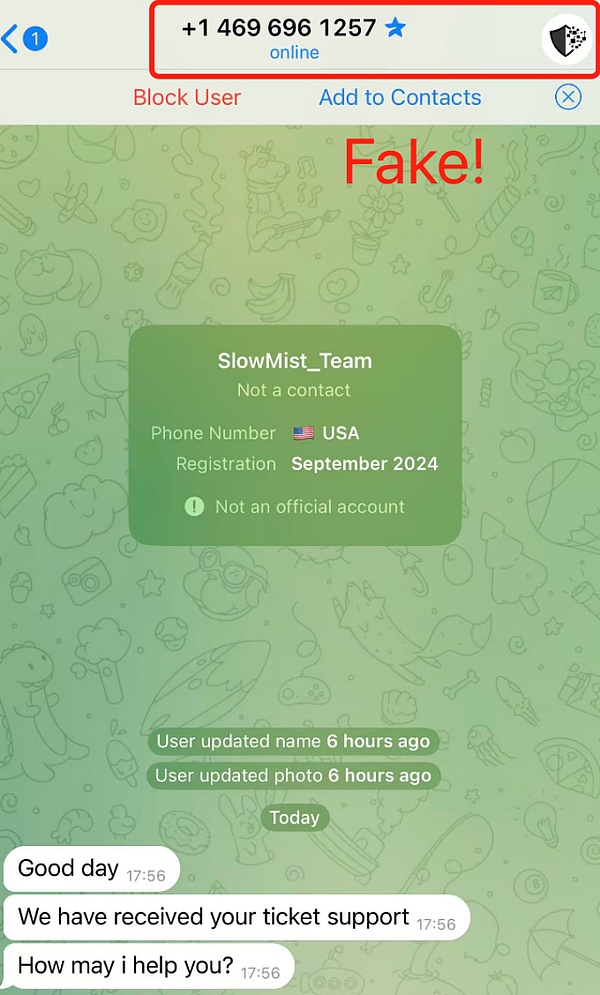

نظرًا لأن المستخدم لم يستمر في التعاون، فقد تظاهر المحتال بأنه موظف في SlowMist واستمر في محاولة الاتصال والاحتيال.

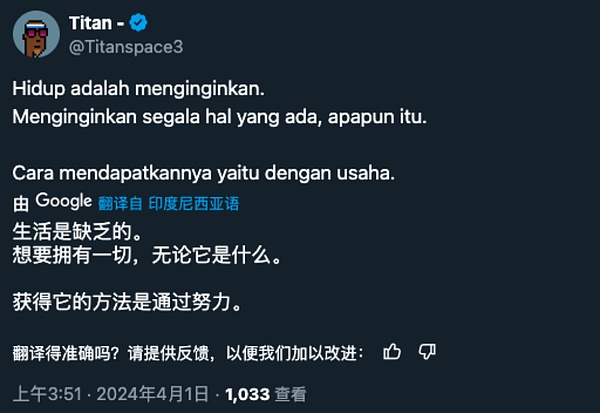

تحقق من حساب المحتال X (@Titanspace3)، والذي لديه 74000 متابع وتم تسجيله في عام 2021، لكنه لم يصبح نشطًا حتى عام 2024. يرسل محتوى الحساب بشكل أساسي أخبارًا من باحثي الأمن وشركات الأمن ووسائل الإعلام. يزعم أنه يركز على مجال أمان blockchain ومن الواضح أنه حساب تم شراؤه. يعتبر هذا النوع من تداول الحسابات شائعًا جدًا في الصناعة الرمادية. لقد قمنا سابقًا بتحليل المحتوى ذي الصلة. شاهد حفلات المشاريع الحقيقية والمزيفة | احذر من عمليات التصيد الاحتيالي التي تتم عن طريق حسابات مقلدة في منطقة التعليقات. من خلال الجمع بين أسلوب اللغة في تغريداته المبكرة مع الأدلة التي قدمها المستخدمون، يُفترض أن المحتال قد يكون من إندونيسيا.

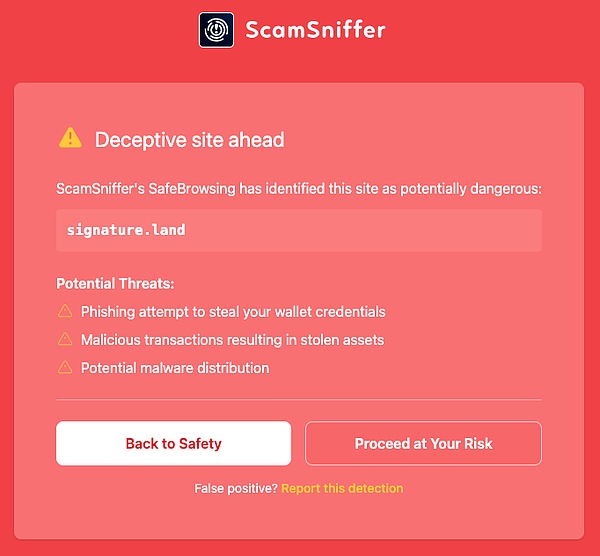

حاليًا، لا يزال الحساب نشطًا على منصة X، ويترك رسائل باستمرار باسم "التذكيرات الودية"، مما يوجه مستخدمي Web3 إلى النقر على روابط التصيد ويحثهم على الكشف عن المفاتيح الخاصة. قامت منصة Web3 لمكافحة الاحتيال Scam Sniffer بالفعل بتصنيف الموقع على أنه ضار.

في الختام

من تزوير صفحة "مخاطر التفويض" إلى انتحال شخصية موظفي شركة أمنية وتوجيه المستخدمين للكشف عن مفاتيحهم الخاصة خطوة بخطوة، أصبحت أساليب هذا النوع من الاحتيال أكثر تعقيدًا. يعتقد المحتالون أنه طالما أنهم يغلفون أنفسهم بشكل احترافي بما فيه الكفاية، فإن معظم الناس لن يتعمقوا في الأمر ويتحققوا منه، ولكن بدلاً من ذلك سوف ينقادون إلى "الشعور بالإلحاح" الذي يخلقونه.

وفي هذا الصدد، نود تذكير مستخدمينا بضرورة توخي الحذر ضد أولئك الذين يرتكبون أعمالاً غير قانونية تحت ستار الأمن. في الغابة المظلمة لسلسلة الكتل، فقط من خلال الحفاظ على موقف عدم الثقة والوعي المستمر بالتحقق يمكننا الدفاع عن خط الدفاع الأخير لأمن الأصول. بغض النظر عن هوية الطرف الآخر، وبغض النظر عن مدى إلحاح الموقف، يرجى البقاء هادئًا والتحقق من خلال القنوات الرسمية وعدم تسليم مفتاحك الخاص أو العبارة التذكيرية بسبب الذعر. سيواصل فريق أمان SlowMist الكشف عن مثل هذه الحالات لمساعدة المستخدمين على تحديد المخاطر، وأن يكونوا أكثر يقظة، ويحافظوا بشكل مشترك على الحد الأدنى من الأمان في عالم Web3.

Alex

Alex

Alex

Alex Brian

Brian Alex

Alex Kikyo

Kikyo Brian

Brian Alex

Alex Kikyo

Kikyo Brian

Brian Brian

Brian Brian

Brian