المؤلف: ليز و ليزا

الخلفية

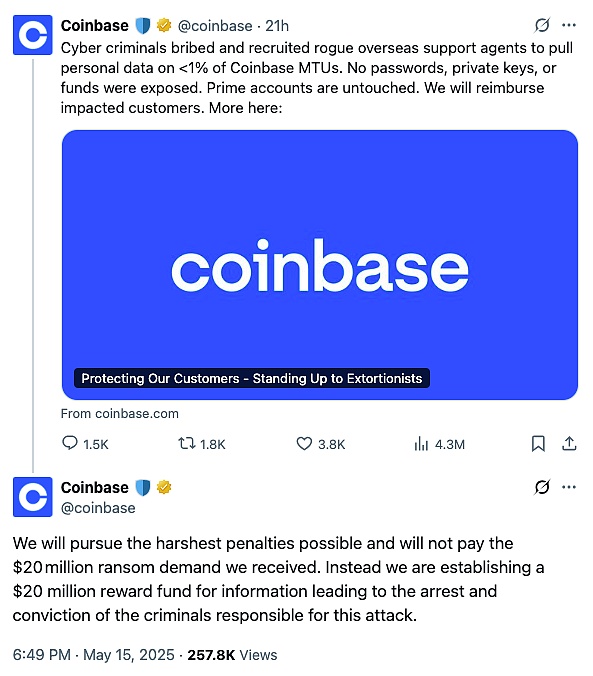

في مجال الأصول المشفرة، أصبحت هجمات الهندسة الاجتماعية تشكل تهديدًا كبيرًا لأمن أموال المستخدمين. منذ عام 2025، استمر ظهور عدد كبير من عمليات الاحتيال المتعلقة بالهندسة الاجتماعية التي تستهدف مستخدمي Coinbase، مما جذب انتباهًا واسع النطاق من المجتمع. وليس من الصعب أن نرى من خلال مناقشات المجتمع أن مثل هذه الحوادث ليست حالات معزولة، بل هي نوع من الاحتيال ذو خصائص مستمرة ومنظمة. في 15 مايو، أصدرت Coinbase إعلانًا يؤكد التكهنات السابقة بوجود "شخص مطلع" في Coinbase. أفادت التقارير أن وزارة العدل الأمريكية بدأت تحقيقًا في حادثة تسريب البيانات. ستكشف هذه المقالة عن الأساليب الرئيسية للمحتالين من خلال جمع المعلومات المقدمة من قبل العديد من الباحثين الأمنيين والضحايا، وتستكشف كيفية التعامل بشكل فعال مع مثل هذه الاحتيالات من وجهات نظر كل من المنصات والمستخدمين.

(https://x.com/coinbase/status/1922967576209998133)

التحليل التاريخي

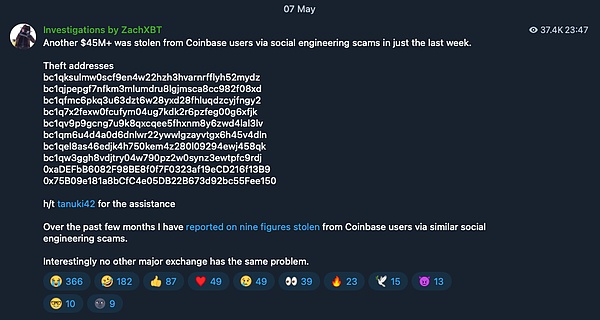

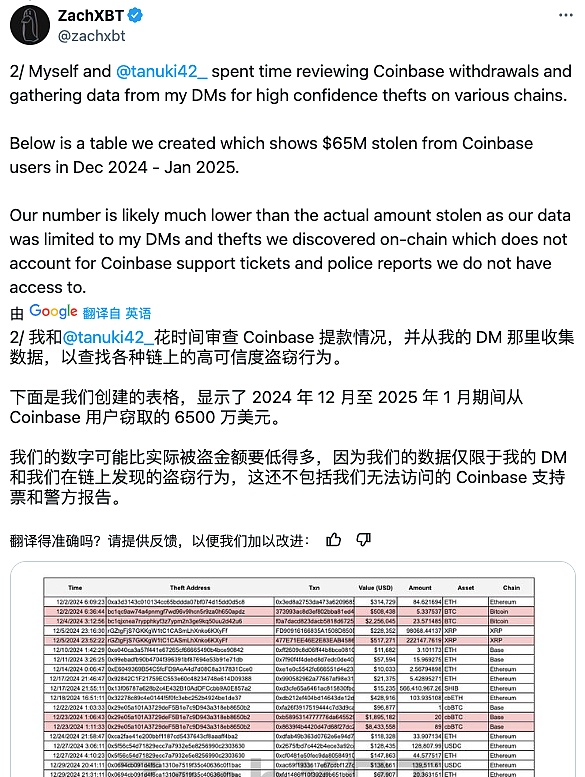

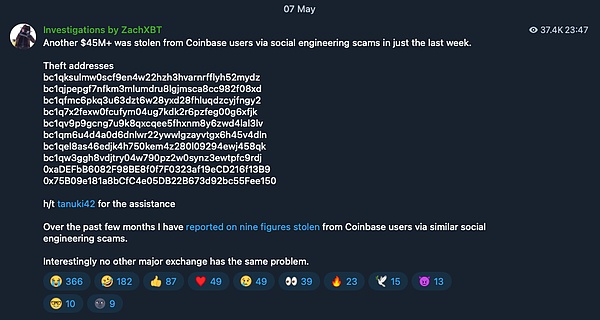

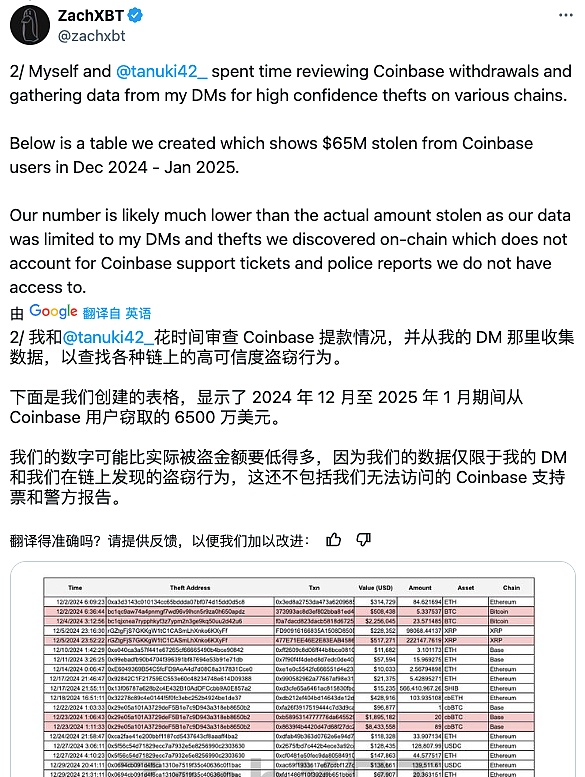

في العام الماضي، كشف زاك عن حوادث سرقة مستخدمي Coinbase على قناته على Telegram ومنصة X عدة مرات، حيث خسر بعض الضحايا عشرات الملايين من الدولارات. في فبراير 2025، نشر زاك تحقيقًا مفصلاً، ذكر فيه أن إجمالي الأموال المسروقة بسبب عمليات احتيال مماثلة بين ديسمبر 2024 ويناير 2025 وحدهما تجاوز 65 مليون دولار أمريكي، وكشف أن Coinbase تواجه أزمة "احتيال هندسي اجتماعي" خطيرة. وتستمر هذه الهجمات في انتهاك أمن أصول المستخدمين بمعدل سنوي متوسط يبلغ 300 مليون دولار أميركي. وأشار أيضًا إلى:

(https://x.com/zachxbt/status/1886411891213230114)

طرق الاحتيال

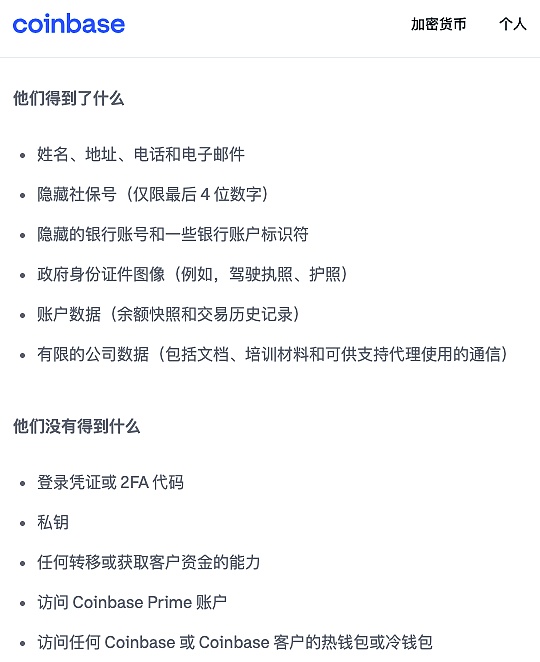

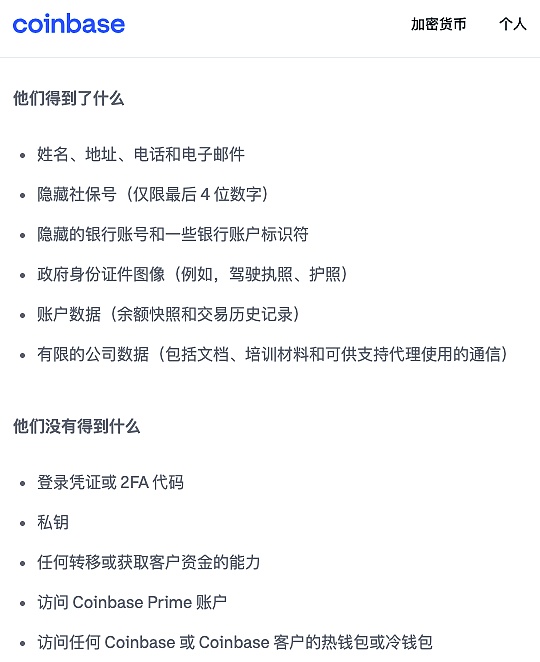

في هذه الحادثة، لم يقم النظام التقني لشركة Coinbase

(https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists)

لقد غيّر هذا النوع من أساليب الهجوم أسلوب التصيد الاحتيالي التقليدي "باستخدام الشبكة المصبوبة" وتحول إلى "الضربة الدقيقة"، والتي يمكن تسميتها باحتيال هندسي اجتماعي "مصمم خصيصًا". المسار النموذجي للجريمة هو كما يلي:

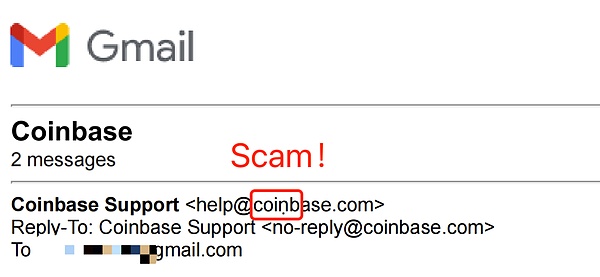

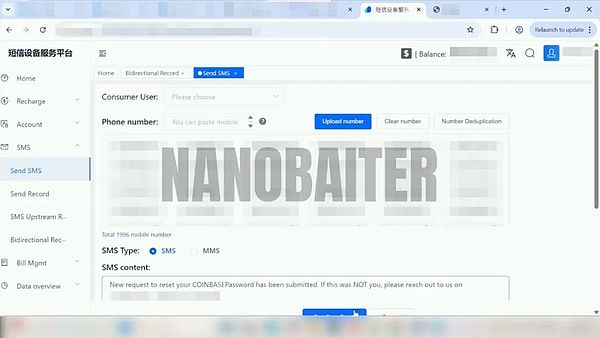

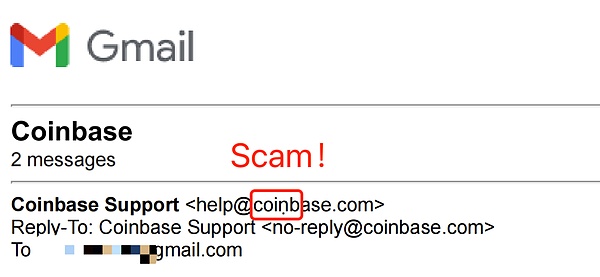

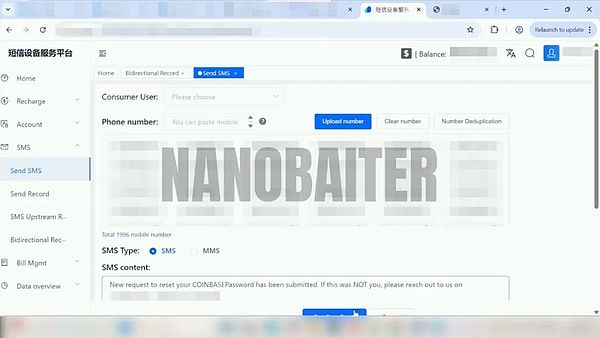

1. الاتصال بالمستخدمين باعتبارهم "خدمة عملاء رسمية"

يستخدم المحتالون نظام هاتف مزيف (PBX) لانتحال صفة خدمة عملاء Coinbase، حيث يتصلون بالمستخدمين ويقولون إن "حساباتهم واجهت عمليات تسجيل دخول غير قانونية" أو "تم اكتشاف حالات شاذة في السحب" لخلق جو من الطوارئ. ثم يقومون بإرسال رسائل بريد إلكتروني احتيالية أو رسائل نصية تحتوي على أرقام أوامر عمل مزيفة أو روابط "عملية استرداد" ويرشدون المستخدمين إلى اتخاذ الإجراء. قد تشير هذه الروابط إلى واجهات Coinbase مستنسخة ويمكنها حتى إرسال رسائل بريد إلكتروني تبدو وكأنها من نطاقات رسمية، وبعضها يستخدم تقنيات إعادة التوجيه لتجاوز الحماية الأمنية.

2. دليل المستخدمين لتنزيل محفظة Coinbase

<span leaf="" para",{"tagName":"section","attributes":{},"namespaceURI":"http://www.w3.org/1999/xhtml"},"node",{"tagName":"b","attributes":{"data-pm-slice":"0 0 []"},"namespaceURI":"http://www.w3.org/1999/xhtml"},"node",{"tagName":"b","attributes":{"data-pm-slice":"0 0 []"},"namespaceURI":"http://www.w3.org/1999/xhtml"},"para",{"tagName":"p","attributes":{"dir":"ltr","style":"margin-bottom: 0px;letter-spacing: 0.578px;text-align: left;"},"namespaceURI":"http://www.w3.org/1999/xhtml"}]'>سيُرشد المحتالون المستخدمين إلى تحويل الأموال إلى "محفظة آمنة" بحجة "حماية الأصول". كما سيساعدونهم في تثبيت محفظة Coinbase ويرشدونهم إلى تحويل الأصول المستضافة أصلاً على Coinbase إلى محفظة جديدة.

على عكس "الكلمات التذكيرية الاحتيالية" التقليدية، يُقدّم المحتالون مباشرةً مجموعة من الكلمات التذكيرية التي أنشأوها بأنفسهم، لحثّ المستخدمين على استخدامها كـ"محفظة رسمية جديدة".

4. يسرق المحتالون الأموال.

يقع الضحايا بسهولة في الفخ عندما يكونون متوترين وقلقين ويثقون بخدمة العملاء - فهم يرون أن المحفظة الجديدة "المقدمة رسميًا" أكثر أمانًا من المحفظة القديمة "المشتبه في تعرضها للاختراق". ونتيجة لذلك، بمجرد تحويل الأموال إلى هذه المحفظة الجديدة، يمكن للمحتالين نقلها فورًا. لا مفاتيحك، ولا عملاتك. - تم التحقق من هذا المفهوم بشكل قاطع في هجمات الهندسة الاجتماعية.

بالإضافة إلى ذلك، تزعم بعض رسائل التصيد الاحتيالي أن "كوين بيس ستنتقل بالكامل إلى محافظ ذاتية الحفظ بسبب حكم دعوى قضائية جماعية، وتُلزم المستخدمين بإكمال نقل الأصول قبل الأول من أبريل. في ظل ضغط الوقت المُلحّ والإيحاء النفسي بـ"التعليمات الرسمية"، من المُرجّح أن يُبدي المستخدمون تعاونًا أكبر.

(https://x.com/SteveKBark/status/1900605757025882440)

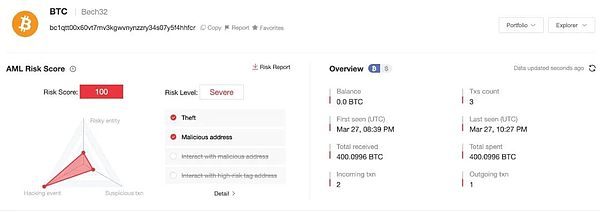

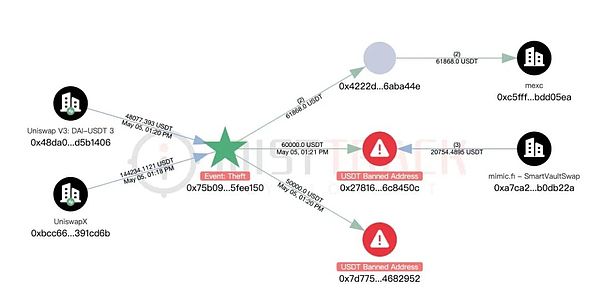

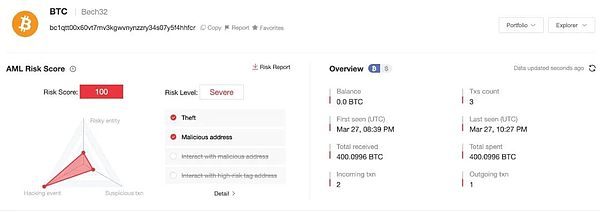

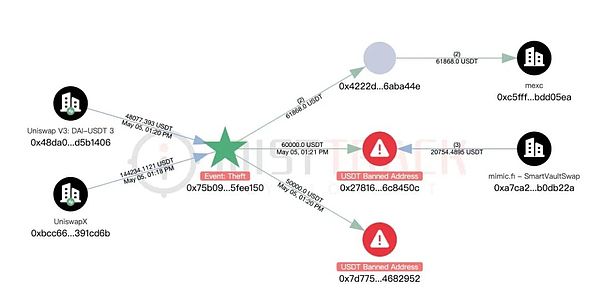

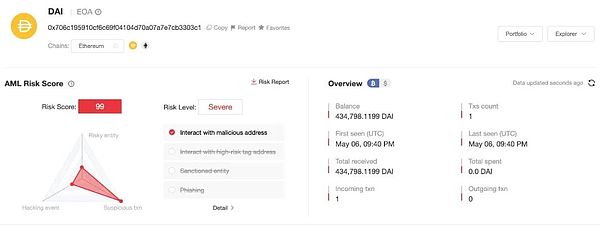

بعد الحصول على الأموال، استخدم المحتالون بسرعة مجموعة من عمليات التنظيف لتبادل الأصول ونقلها. الطرق الرئيسية هي كما يلي:

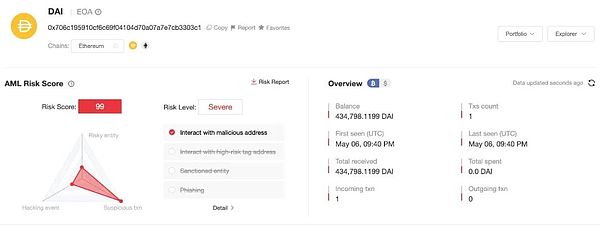

لا تزال العديد من عناوين الاحتيال في حالة "ثابتة" بعد استلام DAI أو USDT ولم يتم تحويلها.

لتجنب تفاعل عنوانك مع عناوين مشبوهة وبالتالي مواجهة خطر تجميد الأصول، يُنصح المستخدمون باستخدام نظام مكافحة غسل الأموال والتتبع على السلسلة MistTrack (https://misttrack.io/) للكشف عن المخاطر على العنوان المستهدف قبل التداول لتجنب التهديدات المحتملة بشكل فعال.

الإجراءات المضادة

المنصة

تُعد إجراءات الأمن السائدة الحالية أقرب إلى حماية "الطبقة التقنية"، وغالبًا ما تتجاوز عمليات الاحتيال المرتبطة بالهندسة الاجتماعية هذه الآليات وتستهدف الثغرات النفسية والسلوكية للمستخدم مباشرةً. لذلك، يُنصح بأن تُدمج المنصة تثقيف المستخدم والتدريب الأمني وتصميم قابلية الاستخدام لإنشاء خط دفاع أمني "مُركز على المستخدمين".

المستخدمون

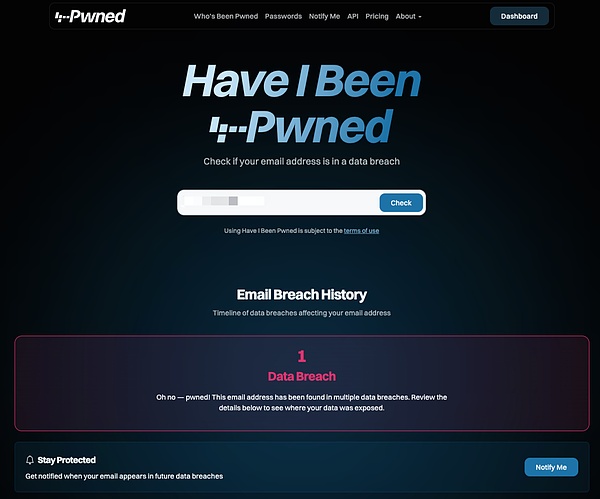

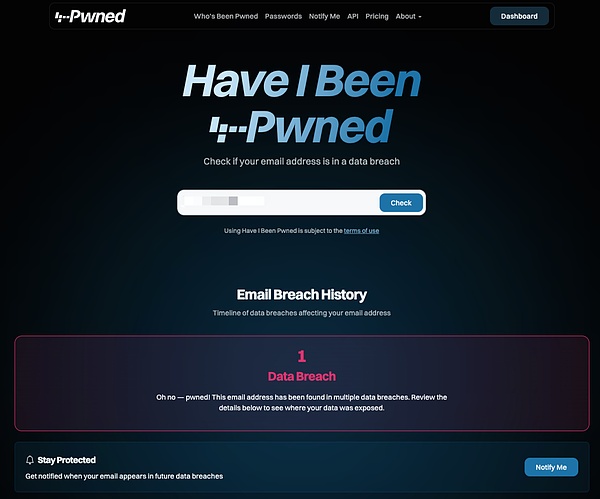

(https://haveibeenpwned.com/)

هذا ليس قلقًا بلا أساس. منذ بداية هذا على مدار العام، واجه ممارسو/مستخدمو التشفير العديد من الحوادث التي تهدد سلامتهم الشخصية. ونظرًا لأن البيانات المسربة تتضمن الاسم والعنوان ومعلومات الاتصال وبيانات الحساب وصور بطاقات الهوية، إلخ، يجب على المستخدمين المعنيين أيضًا توخي الحذر في وضع عدم الاتصال بالإنترنت والاهتمام بسلامتهم.

باختصار، ابقَ متشككًا واستمر في التحقق. عند الحاجة إلى عمليات طوارئ، تأكد من مطالبة الطرف الآخر بإثبات هويته والتحقق بشكل مستقل عبر القنوات الرسمية لتجنب اتخاذ قرارات لا رجعة فيها تحت الضغط. لمزيد من النصائح الأمنية وطرق الهجوم الجديدة، راجع دليل الحماية الذاتية لغابة بلوكتشين المظلمة (https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/).

ملخص

كشفت هذه الحادثة مجددًا أنه في ظل هجمات الهندسة الاجتماعية المتطورة بشكل متزايد، لا يزال القطاع يعاني من قصور واضح في حماية بيانات العملاء وأصولهم. تجدر الإشارة إلى أنه حتى لو لم تكن لدى المناصب المعنية على المنصة سلطة مالية وافتقرت إلى الوعي والقدرات الأمنية الكافية، فقد تحدث عواقب وخيمة نتيجة الكشف غير المقصود أو التخريب. مع استمرار توسع المنصة، ازداد تعقيد إدارة ومراقبة أمن الموظفين، وأصبح من أصعب المخاطر التي يصعب التغلب عليها في هذا القطاع. لذلك، مع تعزيز بالإضافة إلى آلية الأمن على السلسلة، يجب على المنصة أيضًا بناء "نظام دفاعي للهندسة الاجتماعية" بشكل منهجي يشمل الموظفين الداخليين والخدمات المُستعانة بمصادر خارجية، ودمج المخاطر البشرية في استراتيجية الأمن الشاملة.

بالإضافة إلى ذلك، بمجرد اكتشاف أن الهجوم ليس حادثًا معزولًا، بل تهديد منظم وواسع النطاق ومستمر، يجب على المنصة الاستجابة فورًا، والتحقق بشكل استباقي من الثغرات المحتملة، وتذكير المستخدمين باتخاذ الاحتياطات اللازمة، والتحكم في نطاق الضرر. لا يمكننا الحفاظ على الثقة وتحقيق النتائج المرجوة في بيئة أمنية متزايدة التعقيد إلا من خلال الاستجابة على المستويين التقني والتنظيمي.

Joy

Joy