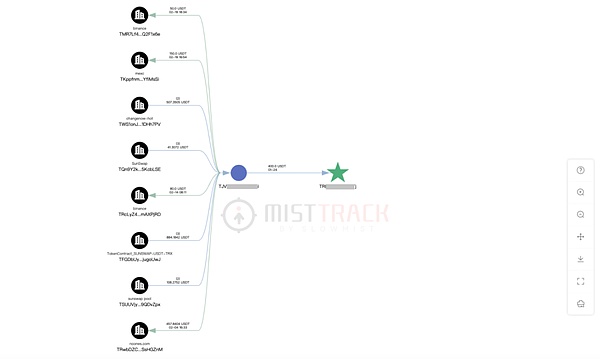

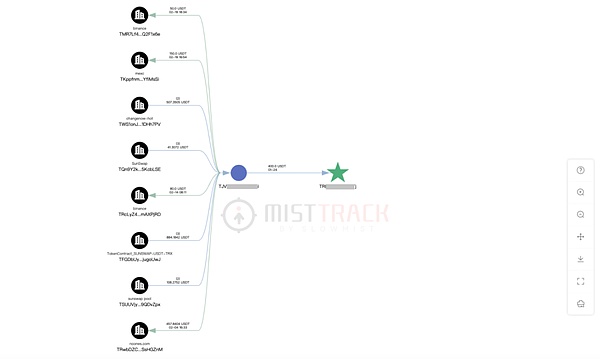

سرق المهاجم مفاتيح SSH الخاصة بخوادم رئيسية واستخدم علاقة الثقة القائمة على القائمة البيضاء بين الخوادم للانتقال أفقيًا إلى خادم المحفظة. 4. نقل الأصول المشفرة

بعد أن نجح المهاجم في السيطرة على المحفظة، قام بنقل كمية كبيرة من الأصول المشفرة بشكل غير قانوني إلى عنوان المحفظة الخاضع لسيطرته. 5. إخفاء الآثار

العملية

يستخدم المهاجم الهندسة الاجتماعية لخداع الهدف. وتتضمن الأساليب الشائعة ما يلي:

1. التنكر في هيئة فريق مشروع، والعثور على مطورين رئيسيين للهدف، وطلب المساعدة في تصحيح أخطاء الكود، والتعبير عن الاستعداد للدفع مقدمًا لكسب الثقة.

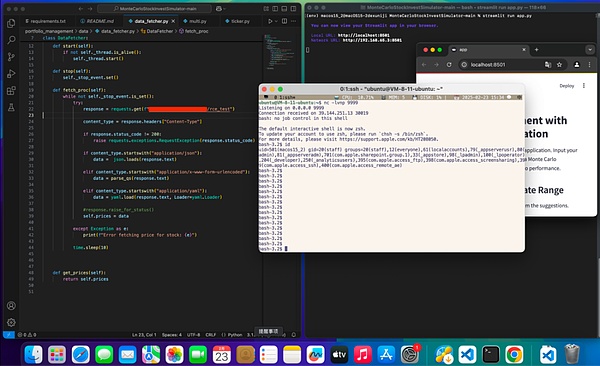

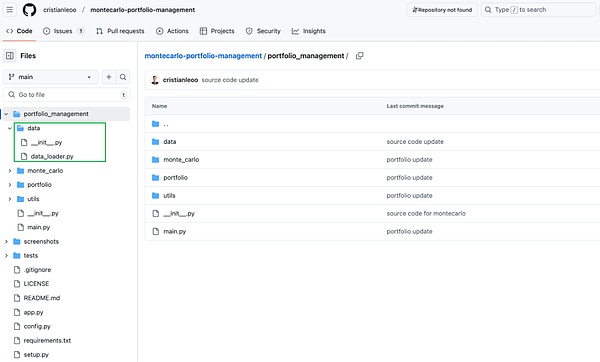

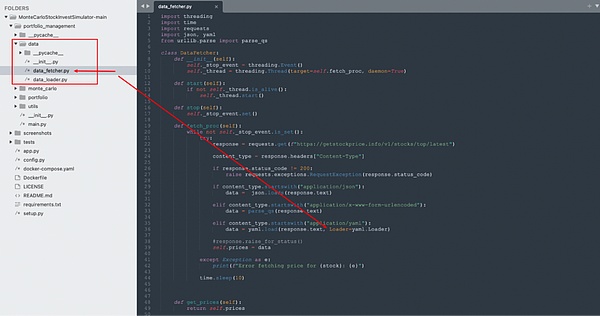

بعد تتبع معلومات IP وUA ذات الصلة، وجدنا أن هذه المعاملة تم دفعها من قبل طرف ثالث ولم يكن لها قيمة كبيرة. 2. يتنكر المهاجمون في هيئة تجار أو مستثمرين آليين، ويقدمون تحليلات التداول أو أكوادًا كمية، ويخدعون الأهداف الرئيسية لتنفيذ برامج ضارة. بمجرد تشغيل البرامج الضارة على جهاز ما، يمكنها إنشاء باب خلفي دائم وتوفير الوصول عن بعد للمهاجم. يستخدم المهاجمون الأجهزة المصابة لفحص الشبكة الداخلية وتحديد الخوادم الرئيسية واستغلال الثغرات الأمنية في تطبيقات المؤسسة لمزيد من اختراق شبكة المؤسسة. يتم إجراء جميع الهجمات من خلال حركة مرور VPN للجهاز المخترق، وبالتالي تجاوز الكشف من قبل معظم أجهزة الأمان.

بمجرد أن يحصل المهاجم بنجاح على أذونات خوادم التطبيقات ذات الصلة، فإنه سوف يسرق مفاتيح SSH لخوادم المفاتيح، ويستخدم أذونات هذه الخوادم للتحرك أفقيًا، وأخيرًا التحكم في خادم المحفظة ونقل الأصول المشفرة إلى عناوين خارجية. طوال العملية بأكملها، استخدم المهاجمون بذكاء الأدوات والبنية الأساسية الداخلية للمؤسسة لجعل الهجوم صعبًا ليتم اكتشافه بسرعة. سيخدع المهاجمون الموظفين لحملهم على حذف برامج التصحيح وتقديم مكافآت التصحيح للتغطية على آثار الهجوم.

بالإضافة إلى ذلك، قد يقوم بعض الموظفين المخدوعين بحذف المعلومات ذات الصلة من تلقاء أنفسهم خوفًا من تحمل المسؤولية، مما يؤدي إلى الفشل في الإبلاغ عن المواقف ذات الصلة في الوقت المناسب بعد وقوع الهجوم، مما يجعل التحقيق وجمع الأدلة أكثر صعوبة.

الإجراءات المضادة

من الصعب للغاية الدفاع ضد هجمات APT (التهديدات المستمرة المتقدمة) بسبب قدرتها العالية على الإخفاء وأهدافها الواضحة ووقت استجابتها الطويل. غالبًا ما تكون تدابير الأمان التقليدية غير قادرة على اكتشاف سلوكيات الاختراق المعقدة، لذلك من الضروري الجمع بين حلول أمان الشبكة متعددة المستويات، مثل المراقبة في الوقت الفعلي، وتحليل حركة المرور غير الطبيعية، وحماية نقاط النهاية وإدارة السجلات المركزية، لاكتشاف وإدراك آثار اختراق المهاجم في أقرب وقت ممكن، وذلك للاستجابة للتهديدات بشكل فعال. اقترح فريق أمان SlowMist 8 اتجاهات واقتراحات دفاعية رئيسية، على أمل توفير مرجع لنشر الدفاع للشركاء المجتمعيين: 1. تكوين أمان وكيل الشبكة الهدف: تكوين سياسات الأمان على وكيل الشبكة لتنفيذ عملية اتخاذ القرارات الأمنية وإدارة الخدمة بناءً على نموذج الثقة الصفرية.

الحلول:Fortinet (https://www.fortinet.com/)، Akamai (https://www.akamai.com/glossary/where-to-start-with-zero-trust)، Cloudflare (https://www.cloudflare.com/zero-trust/products/access/)، إلخ. 2. حماية أمان حركة مرور DNS

الهدف:تنفيذ عناصر التحكم الأمنية في طبقة DNS للكشف عن طلبات حل أسماء النطاقات الضارة المعروفة وحظرها ومنع انتحال DNS أو تسرب البيانات.

الحل:Cisco Umbrella (https://umbrella.cisco.com/) وغيرها. 3. مراقبة حركة المرور على الشبكة/المضيف واكتشاف التهديدات

الهدف:تحليل تدفق البيانات لطلبات الشبكة، ومراقبة السلوكيات غير الطبيعية في الوقت الفعلي، وتحديد الهجمات المحتملة (مثل IDS/IPS)، وتثبيت HIDS على الخادم لاكتشاف استغلال نقاط الضعف لدى المهاجمين وسلوكيات الهجوم الأخرى في أقرب وقت ممكن.

الحلول:SolarWinds Network Performance Monitor (https://www.solarwinds.com/)، Palo Alto (https://www.paloaltonetworks.com/)، Fortinet (https://www.fortinet.com/)، Alibaba Cloud Security Center (https://www.alibabacloud.com/zh/product/security_center)، GlassWire (https://www.glasswire.com/)، إلخ. 4. تقسيم الشبكة وعزلها

الهدف: تقسيم الشبكة إلى مناطق أصغر ومعزولة للحد من نطاق انتشار التهديدات وتعزيز قدرات التحكم الأمني.

الحل:محرك خدمات هوية Cisco (https://www.cisco.com/site/us/en/products/security/identity-services-engine/index.html)، وسياسة مجموعة أمان منصة السحابة، وما إلى ذلك. 5. تدابير تعزيز النظام

الهدف:تنفيذ استراتيجيات تعزيز الأمان (مثل إدارة التكوين ومسح الثغرات الأمنية وتحديثات التصحيح) لتقليل نقاط ضعف النظام وتعزيز قدرات الدفاع.

الحلول:Tenable.com (https://www.tenable.com/)، وpublic.cyber.mil (https://public.cyber.mil)، وما إلى ذلك. 6. رؤية نقطة النهاية واكتشاف التهديدات

الهدف:توفير مراقبة في الوقت الفعلي لأنشطة الأجهزة الطرفية، وتحديد التهديدات المحتملة، ودعم الاستجابة السريعة (مثل EDR)، وإعداد آلية القائمة البيضاء للتطبيق، واكتشاف البرامج غير الطبيعية وإصدار تنبيهات في الوقت المناسب.

الحلول: CrowdStrike Falcon (https://www.crowdstrike.com/)، أو Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint)، أو Jamf (https://www.jamf.com/)، أو WDAC (https://learn.microsoft.com/en-us/hololens/windows-defender-application-control-wdac)، وما إلى ذلك. 7. إدارة وتحليل السجلات المركزية

الهدف:دمج بيانات السجلات من أنظمة مختلفة في منصة موحدة لتسهيل تتبع وتحليل والاستجابة لحوادث الأمان.

الحلول: Splunk Enterprise Security (https://www.splunk.com/)، Graylog (https://graylog.org/)، ELK (Elasticsearch، Logstash، Kibana)، إلخ. 8. تعزيز الوعي الأمني لدى الفريق

الهدف: تحسين الوعي الأمني لدى أعضاء المنظمة، والقدرة على تحديد معظم هجمات الهندسة الاجتماعية، والإبلاغ بنشاط عن الشذوذ بعد وقوع الحادث حتى يمكن التحقيق فيها بشكل أسرع.

الحلول: دليل المساعدة الذاتية لغابة Blockchain Dark Forest (https://darkhandbook.io/)، تحليل تقنية التصيد Web3 (https://github.com/slowmist/Knowledge-Base/blob/master/security-research/Web3%20%E9%92%93%E9%B1%BC%E6%89%8B%E6%B3%95%E8%A7%A3%E6%9E%90.pdf)، إلخ. بالإضافة إلى ذلك، نوصي بإجراء تدريبات المواجهة الحمراء والزرقاء بشكل دوري لتحديد نقاط الضعف في إدارة عملية الأمن ونشر الدفاع الأمني.

وأخيرًا

غالبًا ما تحدث الهجمات في عطلات نهاية الأسبوع والأعياد التقليدية، مما يفرض تحديات كبيرة على الاستجابة للحوادث وتنسيق الموارد. خلال هذه العملية، ظل الأعضاء المعنيون في فريق أمن SlowMist، بما في ذلك 23pds (Shan Ge)، وThinking، وReborn، وما إلى ذلك، يقظين، وتناوبوا على الاستجابة لحالات الطوارئ خلال العطلات، واستمروا في تطوير التحقيق والتحليل. وأخيرًا، نجحنا في استعادة أساليب المهاجم ومسار التطفل. عند النظر إلى هذا التحقيق، لم نكشف فقط عن أساليب الهجوم التي استخدمتها مجموعة Lazarus، بل قمنا أيضًا بتحليل استخدامها لسلسلة من التكتيكات مثل الهندسة الاجتماعية، واستغلال الثغرات الأمنية، وتصعيد الامتيازات، واختراق الشبكات الداخلية، وتحويل الأموال. وفي الوقت نفسه، قمنا بتلخيص توصيات الدفاع ضد هجمات APT استنادًا إلى حالات فعلية، على أمل توفير مرجع للصناعة ومساعدة المزيد من المؤسسات على تحسين قدرات الحماية الأمنية لديها وتقليل تأثير التهديدات المحتملة. إن مواجهة الأمن السيبراني هي معركة طويلة الأمد. وسنواصل الاهتمام بالهجمات المماثلة ومساعدة المجتمع على مقاومة التهديدات معًا.

Alex

Alex

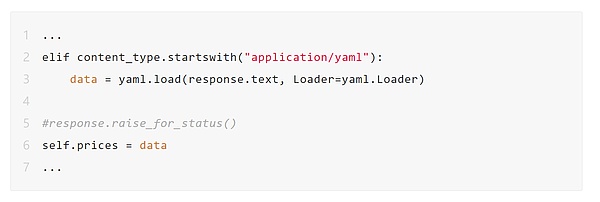

مرجع التحليل الفني الرئيسي: https://github.com/yaml/pyyaml/wiki/pyyaml-yaml.load(input)-deprecation#how-to-disable-the-warne ">

مرجع التحليل الفني الرئيسي: https://github.com/yaml/pyyaml/wiki/pyyaml-yaml.load(input)-deprecation#how-to-disable-the-warne ">