الوصول الأولي (رسائل التصيد الاحتيالي، استغلال الثغرات الأمنية، كلمات مرور RDP الضعيفة)

الحركة الجانبية (Mimikatz، Cobalt Strike، إلخ.)

تصعيد الامتيازات

="">سرقة البيانات

تشفير الملفات

مذكرة فدية منبثقة

نشر المعلومات على مواقع التسريب (إذا لم يتم الدفع)

تسبب LockBit في العديد من الحوادث المثيرة خلال نشاطه الفترة:

في عام 2022، هاجم مكتب الضرائب الإيطالي، مما أثر على بيانات ملايين دافعي الضرائب؛

ادعى ذات مرة أنه اخترق مستشفى SickKids في كندا، ثم اعتذر وقدم فك التشفير؛

تم تشفير العديد من الشركات المصنعة (مثل شركات المعدات الدفاعية والطبية) بواسطة LockBit؛

في عام 2022، هاجم مكتب الضرائب الإيطالي، مما أثر على بيانات ملايين دافعي الضرائب؛

ادعى ذات مرة أنه اخترق مستشفى SickKids في كندا، ثم اعتذر وقدم فك التشفير؛

تم تشفير العديد من الشركات المصنعة (مثل شركات المعدات الدفاعية والطبية) بواسطة LockBit؛

في الربع الثاني من عام 2020، كانت مسؤولة عن أكثر من 40% من هجمات برامج الفدية العالمية؛

لقد أثرت على أكثر من 1000 شركة في المجموع، متجاوزة العصابات القديمة مثل Conti وREvil؛

معدل نجاح برامج الفدية مرتفع للغاية. وفي عام 2022، تم الحصول بنجاح على أكثر من نصف مبلغ الفدية الذي اقترحته والبالغ 100 مليون دولار.

ومع ذلك، حتى أداة قوية مثل LockBit ليست محصنة ضد الاختراق. في 19 فبراير 2024، تمت مصادرة موقع LockBit في عملية إنفاذ قانون مشتركة بين وكالة مكافحة الجريمة الوطنية في المملكة المتحدة ومكتب التحقيقات الفيدرالي الأمريكي ويوروبول والتحالف الدولي لوكالات الشرطة. تم إلقاء القبض على العديد من أعضاء LockBit أو البحث عنهم، لكن فريق التطوير الأساسي لم يتم تفكيكه بالكامل. لا تزال بعض العينات متداولة على الويب المظلم ولا تزال تستخدمها مجموعات فرعية.

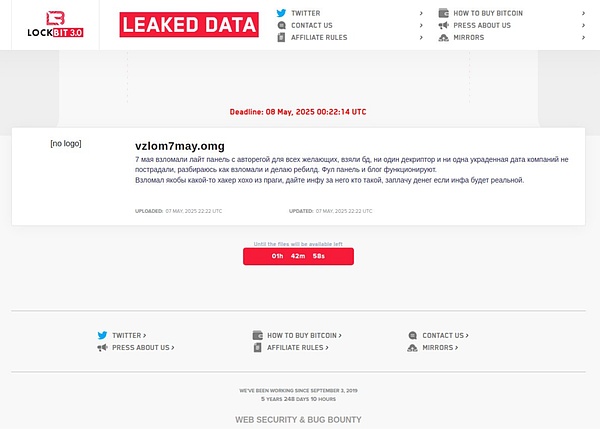

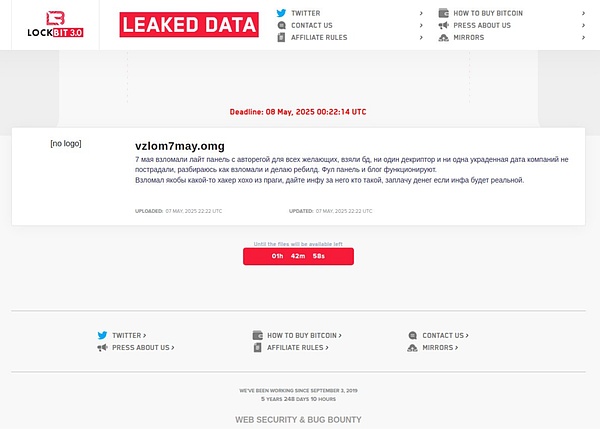

خبر عاجل: تم اختراق موقع LockBit

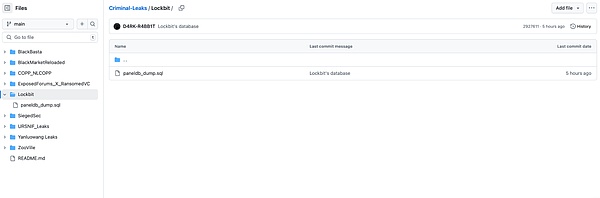

اليوم، تلقى موقع SlowMist معلومات استخباراتية: تم اختراق موقع LockBit البصلي. ولم يكتف المهاجم بالاستيلاء على لوحة التحكم الخاصة بالشركة، بل أطلق أيضًا ملف حزمة يحتوي على قاعدة البيانات، مما أدى إلى تسريب قاعدة بيانات LockBit، بما في ذلك معلومات حساسة مثل عناوين Bitcoin والمفاتيح الخاصة وسجلات الدردشة والشركات التابعة لها.

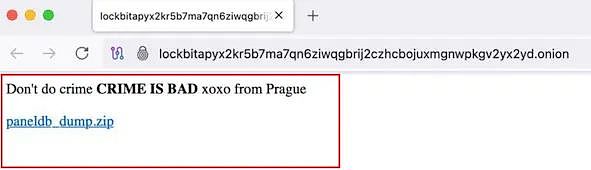

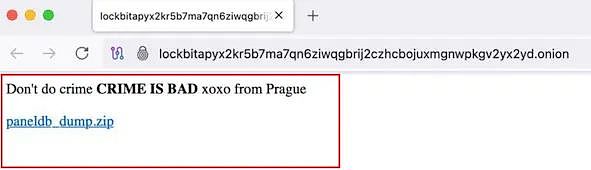

الأمر الأكثر دراماتيكية هو أن المخترق ترك رسالة ذات مغزى على الموقع الذي تم التلاعب به: "لا ترتكب جريمة، الجريمة سيئة، من براغ". وبعد فترة وجيزة، تم تحميل البيانات ذات الصلة إلى منصات مثل GitHub وانتشرت بسرعة.

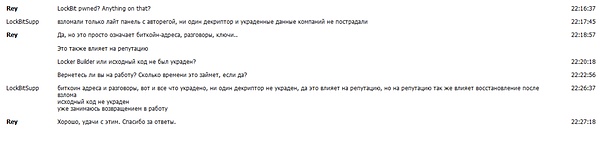

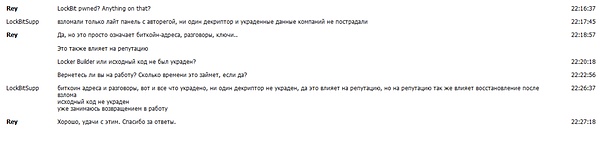

رد مسؤولو LockBit لاحقًا باللغة الروسية على قناتها، وهو ما يعني تقريبًا ما يلي:

الملك: كان LockBit تم اختراقه؟ أي تقدم؟

LockBitSupp:تم اختراق لوحة تحكم خفيفة الوزن تحتوي على رموز التفويض فقط، ولم تتم سرقة أي برامج فك تشفير ولم يتم المساس بأي بيانات للشركة.

ري: نعم، ولكن هذا يعني أن عناوين بيتكوين، ومحتويات المحادثات، والمفاتيح، وما إلى ذلك قد تم تسريبها... وهذا سيؤثر أيضًا على السمعة، أليس كذلك؟

Rey:هل تمت سرقة Locker Builder أو الكود المصدر؟

ري:هل ستعود للعمل عبر الإنترنت؟ إذا كان الأمر كذلك، فكم من الوقت سيستغرق؟

LockBitSupp:تم سرقة عنوان Bitcoin ومحتوى المحادثة فقط، ولم تتم سرقة أي برنامج فك تشفير. نعم، يؤثر ذلك على السمعة، ولكن الأمر نفسه ينطبق على إعادة التشغيل بعد الإصلاح. لم يتم سرقة الكود المصدر. نحن نعمل بالفعل على الترميم.

ري: حسنًا، حظًا سعيدًا لك. شكرا على إجاباتك.

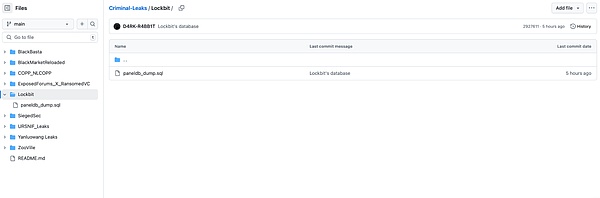

تحليل التسريب

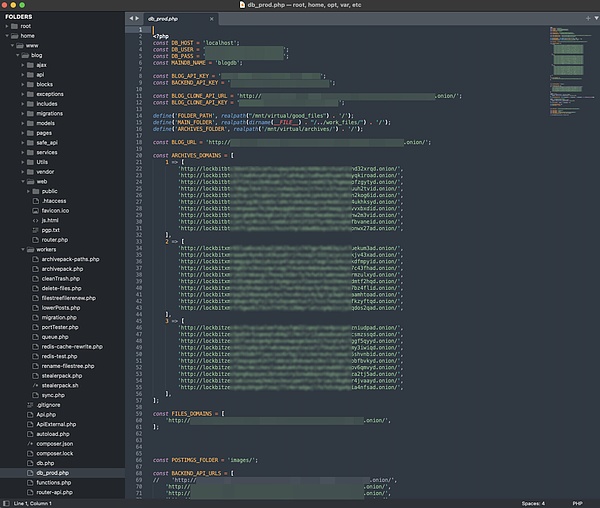

قام SlowMist بتنزيل الملفات المسربة ذات الصلة في أسرع وقت ممكن (لأغراض البحث الداخلي فقط، تم حذف النسخة الاحتياطية في الوقت المناسب). أجرينا تحليلًا أوليًا لهيكل الدليل وملفات التعليمات البرمجية ومحتويات قاعدة البيانات، في محاولة لاستعادة بنية منصة التشغيل الداخلية لـ LockBit ومكوناتها الوظيفية.

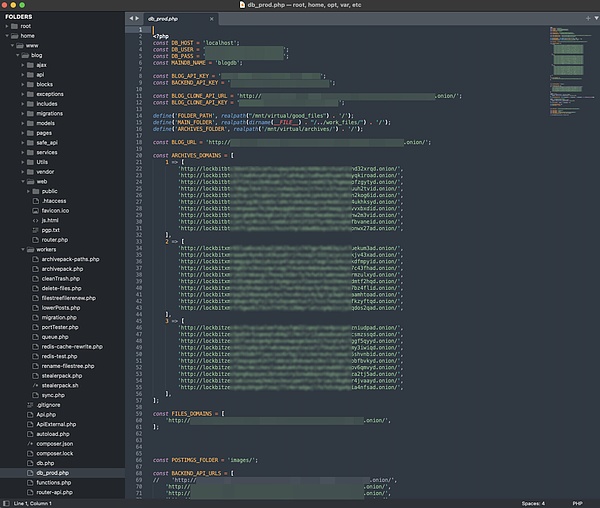

من بنية الدليل، يبدو هذا وكأنه منصة إدارة ضحايا LockBit مكتوبة بهندسة PHP خفيفة الوزن.

تحليل بنية الدليل:

api/, ajax/, services/, models/, workers/ تُظهر أن المشروع يتمتع بدرجة معينة من الوحدات النمطية، لكنه لا يتوافق مع البنية المتفق عليها بواسطة أطر العمل مثل Laravel (مثل app/Http/Controllers)؛

تشير ملفات DB.php وprodDB.php وautoload.php وfunctions.php إلى أن قاعدة البيانات وتشغيل الوظيفة تتم إدارتهما يدويًا؛

left;">vendor/ + composer.json يستخدم Composer، مما يعني أنه قد يتم تقديم مكتبة خارجية، ولكن قد تتم كتابة الإطار بأكمله بنفسه؛

victim/ و notifications-host/ وأسماء المجلدات الأخرى مشبوهة (خاصة في أبحاث الأمان).

لذا نتكهن بأن المخترق من "براغ" ربما استخدم PHP 0 يومًا أو يومًا واحدًا لاختراق الموقع الإلكتروني ووحدة التحكم.

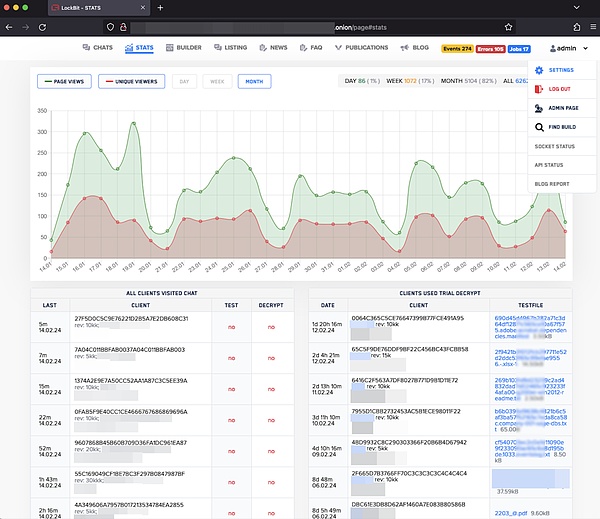

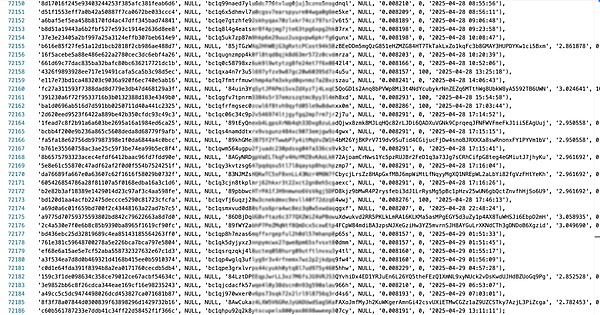

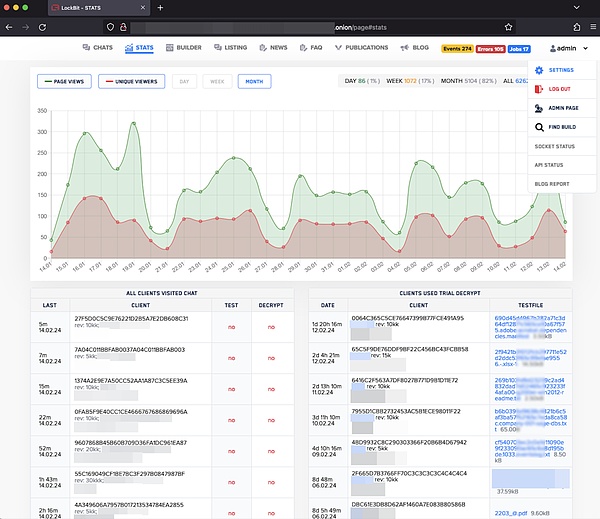

وحدة التحكم الإدارية هي كما يلي:

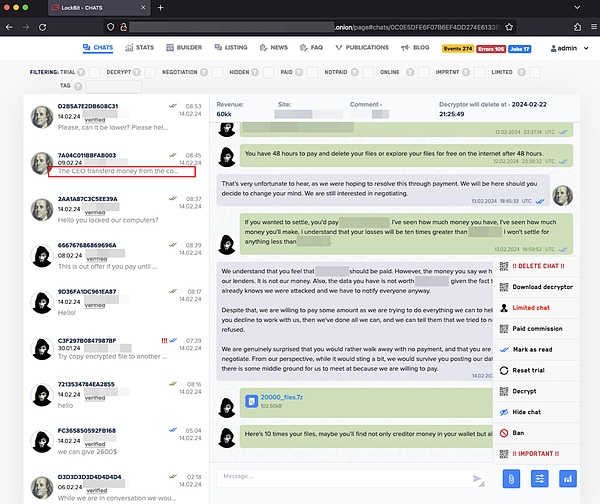

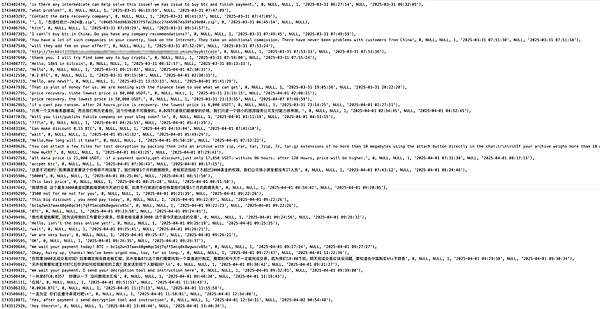

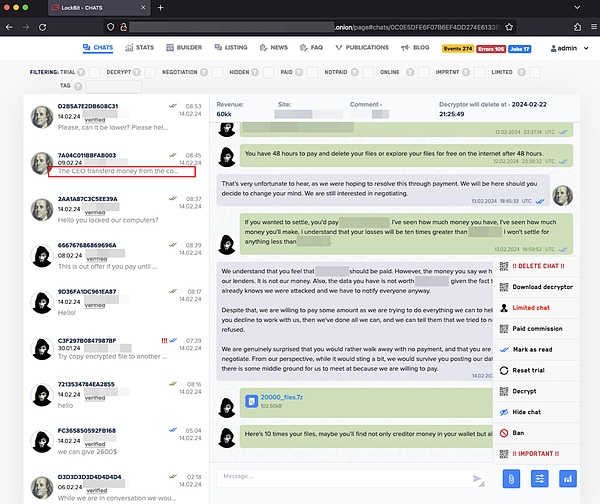

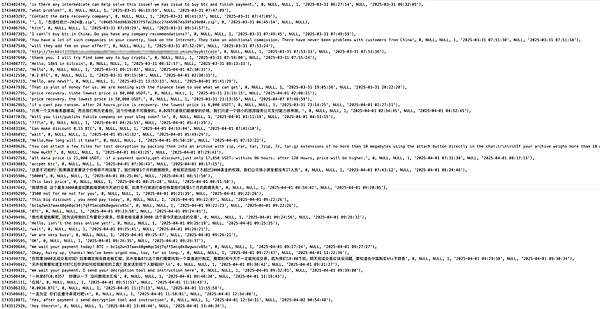

جزء من معلومات اتصال الدردشة:

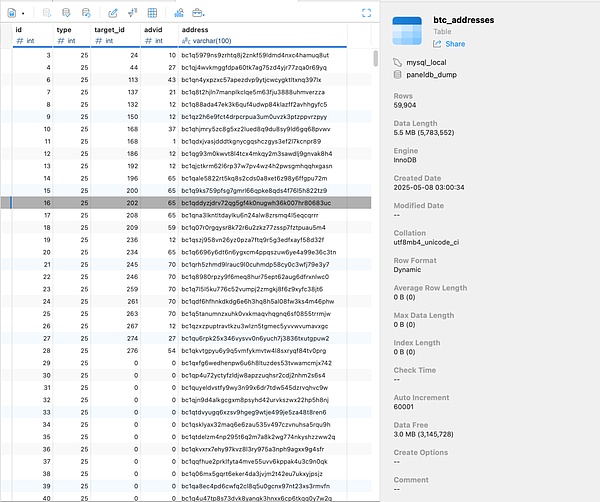

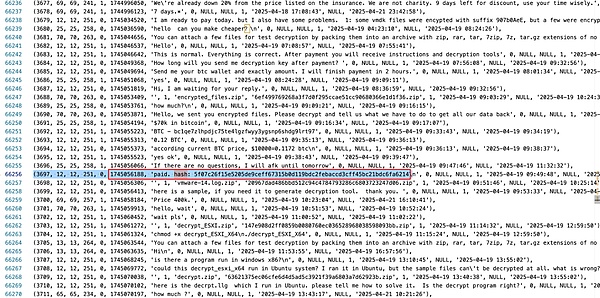

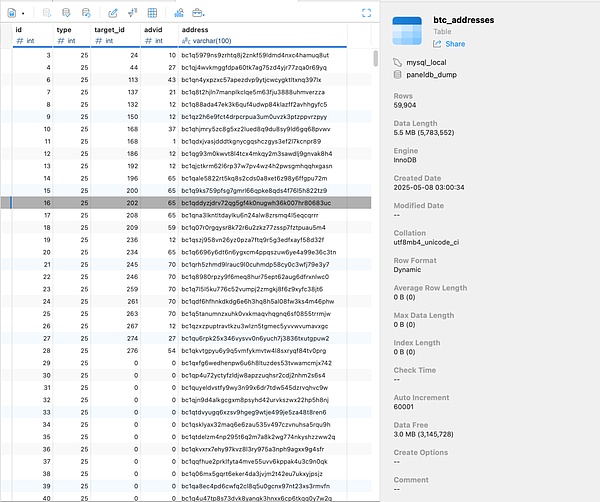

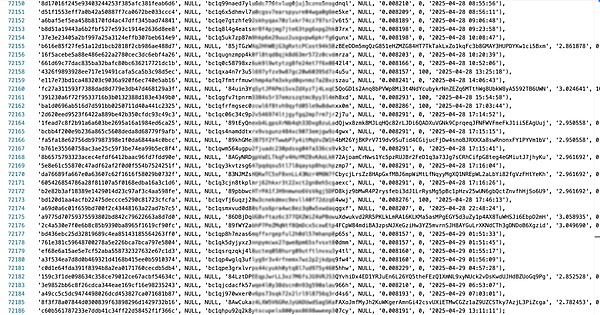

في الوقت نفسه، تتضمن قاعدة البيانات المسربة أيضًا حوالي 60,000 عنوان BTC:

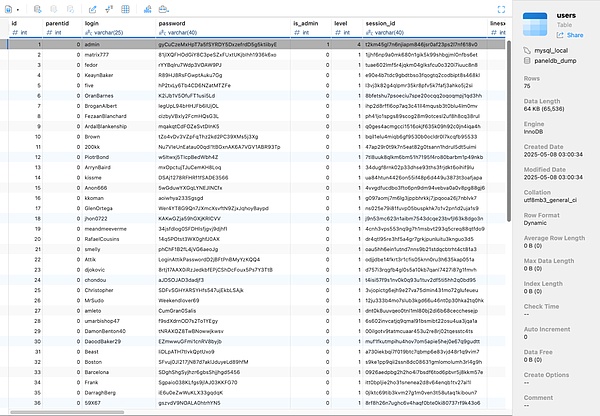

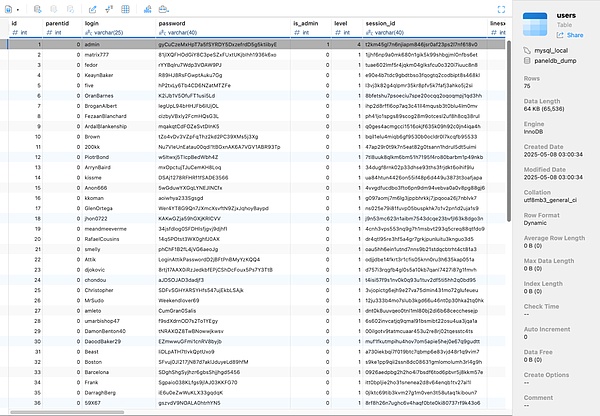

يوجد 75 كلمة مرور لحسابات المستخدمين في قاعدة البيانات المسربة:

دردشة مساومة شيقة:

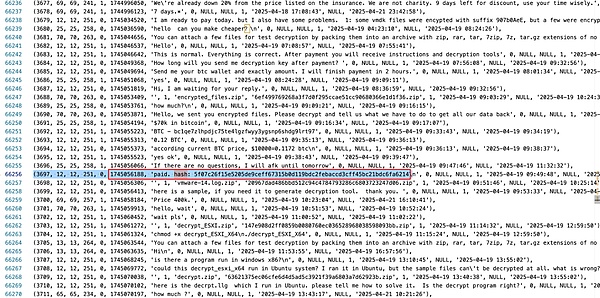

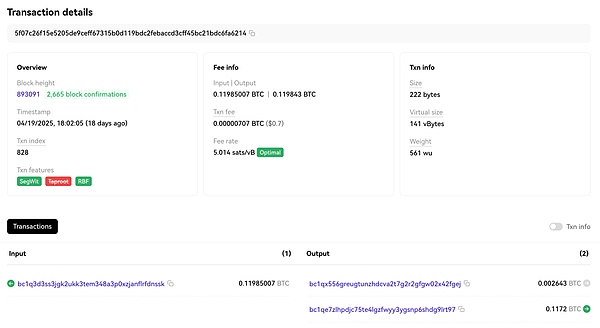

ابحث عشوائيًا عن الطلبات التي تم دفعها بنجاح:

عنوان الطلب:

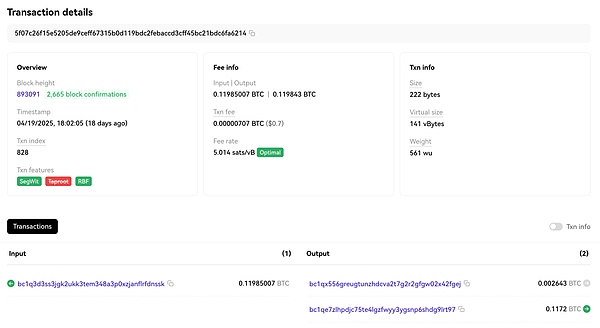

واستخدم MistTrack لتتبع عنوان دفع البيتكوين:

إن تدفق أموال غسيل الأموال واضح نسبيًا ويتدفق في النهاية إلى منصة التداول. بسبب قيود المساحة، سوف يقوم MistTrack بإجراء المزيد من التحليلات على عناوين العملات المشفرة في المستقبل. إذا كنت مهتمًا، يمكنك متابعة X: @MistTrack_io.

حاليًا، أصدر مسؤولو LockBit أحدث بيان بشأن هذا الحادث. الترجمة التقريبية هي كما يلي:

"في 7 مايو 2025، تم اختراق إحدى لوحات التحكم خفيفة الوزن لدينا المزودة بخاصية التسجيل التلقائي، وتمكن أي شخص من تجاوز التفويض والوصول مباشرةً إلى اللوحة. سُرقت قاعدة البيانات، ولكن لم يتم اختراق أي برنامج فك تشفير أو بيانات حساسة للشركة الضحية. نحقق حاليًا في طريقة الاختراق المحددة ونبدأ عملية إعادة الإعمار. لا تزال لوحة التحكم الرئيسية والمدونة تعملان بشكل طبيعي."

"يُقال إن المهاجم رجل يُدعى "xoxo" من براغ. إذا استطعتَ تزويدي بمعلومات دقيقة عن هويته، فأنا على استعداد لدفع ثمنها طالما كانت المعلومات موثوقة.

ردّ LockBit ساخرٌ جدًا. في وقت سابق، أصدرت وزارة الخارجية الأمريكية إشعارًا بمكافأة، حيث عرضت مكافأة قصوى قدرها 10 ملايين دولار للحصول على معلومات عن هوية وموقع الأعضاء الأساسيين أو المتعاونين الرئيسيين في عصابة LockBit؛ وفي الوقت نفسه، من أجل تشجيع الكشف عن سلوك الهجوم الذي تقوم به الشركات التابعة لها، تم توفير مكافأة قصوى قدرها 5 ملايين دولار.

الآن بعد أن تم اختراق LockBit، فقد استدارت وعرضت سعرًا في القناة للعثور على أدلة حول المهاجم - كما لو أن "آلية صائد المكافآت" قد أتت بنتائج عكسية على نفسها، وهو أمر مثير للسخرية ويكشف بشكل أكبر عن الثغرات والفوضى في نظام الأمن الداخلي الخاص بها.

ملخص

تنشط عصابة LockBit منذ عام 2019 وهي واحدة من أخطر عصابات برامج الفدية في العالم، حيث تقدر قيمة الفدية التراكمية (بما في ذلك البيانات غير المعلنة) بما لا يقل عن 150 مليون دولار. يجذب نموذج RaaS (برامج الفدية كخدمة) عددًا كبيرًا من أصحاب الامتياز للمشاركة في الهجمات. على الرغم من تعرض العصابة لهجوم من قبل قوات إنفاذ القانون في "عملية كرونوس" في أوائل عام 2024، إلا أنها لا تزال نشطة. تشكل هذه الحادثة تحديًا كبيرًا لأمن الأنظمة الداخلية لشركة LockBit، مما قد يؤثر على سمعتها وثقة العملاء بها واستقرارها التشغيلي. وفي الوقت نفسه، يظهر أيضًا اتجاهًا لـ"الهجوم العكسي" ضد منظمات الجرائم الإلكترونية في الفضاء الإلكتروني.

يوصي فريق أمن SlowMist جميع الأطراف بما يلي:

استمر في مراقبة الاستخبارات: تتبع ديناميكيات إعادة البناء والإصدارات المتنوعة المحتملة من LockBit عن كثب؛

انتبه لاتجاهات الويب المظلم: مراقبة المنتديات والمواقع ومصادر الاستخبارات ذات الصلة في الوقت الفعلي لمنع التسرب الثانوي وإساءة استخدام البيانات؛

تعزيز دفاعات RaaS ضد التهديدات: فرز أسطح التعرض الخاصة بك، وتعزيز آلية التعريف والحظر لسلسلة أدوات RaaS؛

تحسين آلية الاستجابة التنظيمية: إذا تم العثور على اتصال مباشر أو غير مباشر مع مؤسستك، فمن المستحسن إخطار السلطة المختصة على الفور وبدء خطة طوارئ؛

تتبع الأموال وربط مكافحة الاحتيال: إذا تم العثور على مسارات دفع مشبوهة تتدفق إلى منصتك الخاصة، فيجب عليك تعزيز الوقاية من غسيل الأموال بالتزامن مع نظام مراقبة السلسلة.

وتذكرنا هذه الحادثة مرة أخرى أن حتى مجموعات القراصنة التي تتمتع بقدرات تقنية قوية ليست محصنة تمامًا ضد الهجمات الإلكترونية. وهذا هو أحد الأسباب التي تجعل ممارسي الأمن يواصلون النضال.

Anais

Anais