المصدر: Bitrace

في 21 فبراير 2025، تعرضت بورصة العملات المشفرة Bybit لخرق أمني واسع النطاق، مما أدى إلى سرقة ما يقرب من 1.5 مليار دولار من الأصول من محفظة Ethereum الباردة الخاصة بها. تعتبر هذه الحادثة أكبر سرقة فردية في تاريخ العملات المشفرة، متجاوزة الأرقام القياسية السابقة مثل Poly Network (2021، 611 مليون دولار أمريكي) وRonin Network (2022، 620 مليون دولار أمريكي)، وكان لها تأثير مدمر على الصناعة. تهدف هذه المقالة إلى تقديم حادثة القرصنة وطرق غسيل الأموال الخاصة بها، وتحذر من أنه في الأشهر القليلة المقبلة، ستكون هناك موجة تجميد واسعة النطاق تستهدف مجموعات OTC وشركات الدفع بالعملات المشفرة.

عملية السرقة

وفقًا لوصف Bybit Ben Zhou والتحقيق الأولي الذي أجرته Bitrace، فإن عملية السرقة هي كما يلي:

التحضير للهجوم: نشر المخترق عقدًا ذكيًا ضارًا (العنوان: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516) قبل ثلاثة أيام على الأقل من الحادث (أي 19 فبراير)، مما مهد الطريق للهجمات اللاحقة.

غزو نظام التوقيع المتعدد: تعتمد محفظة Ethereum الباردة من Bybit آلية التوقيع المتعدد، والتي تتطلب عادةً توقيعات من أطراف متعددة معتمدة لتنفيذ المعاملات. تمكن المتسللون من الوصول إلى الكمبيوتر الذي يدير محفظة التوقيع المتعددة من خلال وسائل غير معروفة، ربما من خلال واجهة مزيفة أو برامج ضارة.

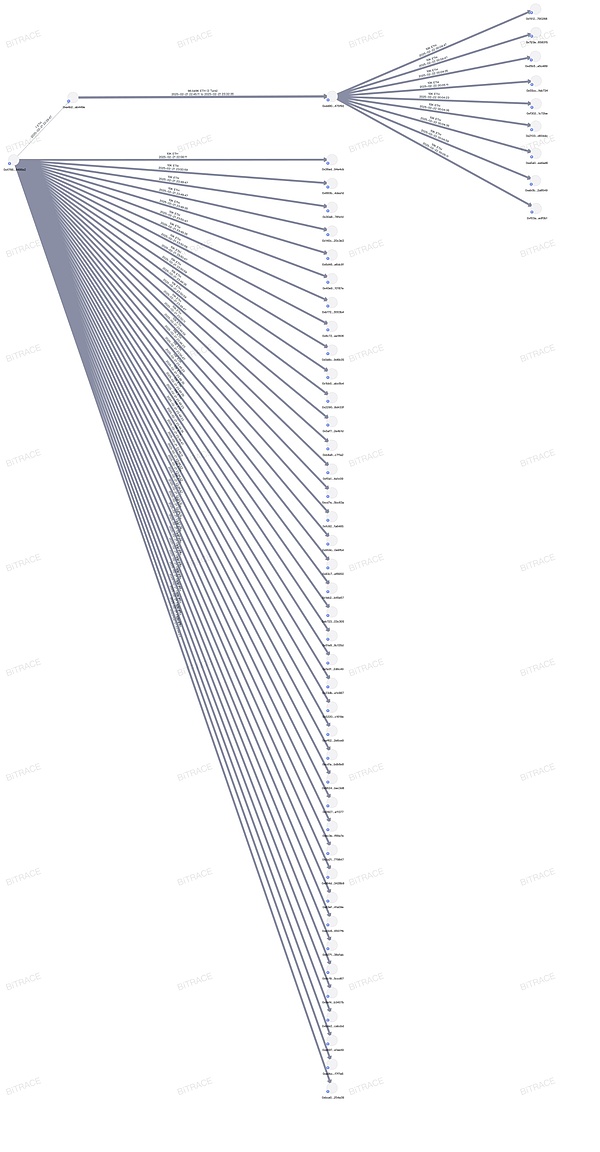

المعاملات المقنعة: في 21 فبراير، تخطط Bybit لنقل ETH من المحافظ الباردة إلى المحافظ الساخنة لتلبية احتياجات المعاملات اليومية. استغل المخترق هذه الفرصة لإخفاء واجهة المعاملة على أنها عملية عادية، مما دفع المُوقّع إلى تأكيد معاملة تبدو شرعية. ومع ذلك، فإن ما ينفذه التوقيع في الواقع هو تعليمات لتغيير منطق العقد الذكي للمحفظة الباردة. نقل الأموال: بعد أن دخل الأمر حيز التنفيذ، استولى المخترق بسرعة على المحفظة الباردة ونقل ETH وشهادات التعهد ETH بقيمة 1.5 مليار دولار أمريكي تقريبًا في ذلك الوقت إلى عنوان غير معروف (عنوان التتبع الأولي: 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2). وبعد ذلك تم توزيع الأموال على محافظ متعددة وبدأت عملية غسيل الأموال.

تقنيات غسيل الأموال

يمكن تقسيم غسيل الأموال تقريبًا إلى مرحلتين:

المرحلة الأولى هي المرحلة المبكرة من تقسيم الأموال، حيث يقوم المهاجم بسرعة بتحويل رموز شهادة تعهد ETH إلى رموز ETH بدلاً من العملات المستقرة التي قد تكون مجمدة، ثم يقوم بتقسيم ETH بدقة ونقلها إلى العناوين التابعة استعدادًا للغسيل.

في هذه المرحلة، تم إيقاف محاولة المهاجم لتحويل 15000 mETH إلى ETH، وتمكنت الصناعة من تعويض هذه الخسارة.

المرحلة الثانية هي عملية غسيل الأموال. سيقوم المهاجم بنقل ETH الذي حصل عليه من خلال البنية التحتية المركزية أو اللامركزية للصناعة، بما في ذلك Chainflip و Thorchain و Uniswap و eXch وما إلى ذلك. يتم استخدام بعض البروتوكولات لتبادل الأموال، في حين يتم استخدام بعضها الآخر لتحويل الأموال عبر السلسلة. حتى الآن، تم تحويل كمية كبيرة من الأموال المسروقة إلى رموز الطبقة 1 مثل BTC وDOGE وSOL، وحتى تم إصدار memecoin أو تم تحويل الأموال إلى عناوين التبادل لإرباك الأموال.

تقوم Bitrace بمراقبة وتتبع العناوين المرتبطة بالأموال المسروقة. سيتم إرسال معلومات التهديد هذه في نفس الوقت إلى BitracePro وDetrust لمنع المستخدمين من تلقي الأموال المسروقة عن طريق الخطأ.

تحليل السجل السابق

كشف تحليل 0x457 في رابط التمويل أن العنوان كان مرتبطًا بسرقة بورصة BingX في أكتوبر 2024 وسرقة بورصة Phemex في يناير 2025، مما يشير إلى أن العقل المدبر وراء هذه الهجمات الثلاث كان نفس الكيان. بالإضافة إلى تقنيات غسيل الأموال الصناعية للغاية وطرق الهجوم، نسب بعض ممارسي أمن blockchain الحادث إلى مجموعة القراصنة سيئة السمعة Lazarus، والتي شنت هجمات إلكترونية متعددة على المؤسسات أو البنية التحتية في صناعة التشفير على مدى السنوات القليلة الماضية واستولت بشكل غير قانوني على مليارات الدولارات من العملات المشفرة.

أزمة التجميد

خلال عملية التحقيق على مدار السنوات القليلة الماضية، وجدت شركة Bitrace أنه بالإضافة إلى استخدام البنية التحتية غير المرخصة للصناعة لغسل الأموال، استخدمت المنظمة أيضًا منصات مركزية لإغراق السوق على نطاق واسع. وقد أدى هذا بشكل مباشر إلى إخضاع عدد كبير من حسابات مستخدمي البورصة التي تلقت عن عمد أو عن غير قصد أموالاً مسروقة للسيطرة على المخاطر، كما تم تجميد عناوين الأعمال التجارية للتجار والمؤسسات المالية خارج البورصة من قبل شركة Tether. في عام 2024، تعرضت بورصة العملات المشفرة اليابانية DMM لهجوم من قبل Lazarus، وتم نقل ما يصل إلى 600 مليون دولار من Bitcoin بشكل غير قانوني. ومن بينها، قام المهاجم بربط الأموال بـ HuionePay، وهي وكالة دفع للعملات المشفرة في جنوب شرق آسيا، مما تسبب في تجميد عنوان المحفظة الساخنة للأخيرة بواسطة Tether، وتم قفل الأموال التي تزيد قيمتها عن 29 مليون دولار أمريكي ولم يعد من الممكن تحويلها؛ في عام 2023، تعرضت Poloniex للهجوم، وكان يشتبه في أن المهاجم هو مجموعة Lazarus، وتم تحويل أموال تزيد قيمتها عن 100 مليون دولار أمريكي بشكل غير قانوني. وقد تم غسل بعض هذه الأموال من خلال معاملات خارج البورصة، مما أدى إلى تجميد عدد كبير من عناوين أعمال التجار خارج البورصة، أو التحكم في مخاطر حسابات الصرف المستخدمة لتخزين أموال الأعمال، مما كان له تأثير كبير على الأنشطة التجارية.

الملخص

تسببت هجمات القراصنة المتكررة في خسائر فادحة لصناعتنا، كما أدت أنشطة غسيل الأموال اللاحقة إلى تلويث المزيد من العناوين الشخصية والمؤسسية. بالنسبة لهؤلاء الأبرياء والضحايا المحتملين، يجب عليهم إيلاء المزيد من الاهتمام لهذه الأموال المهددة في أنشطتهم التجارية لمنع أنفسهم من التأثر.

لقد كان هذا بمثابة ناقوس خطر بالنسبة لنا. لقد حان الوقت للاهتمام بالتوعية بمكافحة غسيل الأموال في العملات المشفرة وإجراءات KYT.