كتبه: 0xjs@Golden Finance

يطارد صرصور السيكادا، غير مدرك للطائر الأوريول الذي يقف خلفه.

أخيرًا، تم "القضاء" على أكبر شبكة احتيال في مجال الاتصالات في جنوب شرق آسيا من قبل الحكومة الأمريكية.

في مساء يوم 14 أكتوبر/تشرين الأول، بتوقيت بكين، وجهت وزارة العدل الأمريكية لائحة اتهام إلى تشين تشي، مؤسس ورئيس شبكة الاحتيال العابرة للحدود الوطنية "Prince Group" ومقرها كمبوديا، وشركاء آخرين بتهمة الاحتيال الإلكتروني وغسيل الأموال. إذا أدين بكلتا التهمتين، ستصادر حكومة الولايات المتحدة جميع الممتلكات أو العائدات المستمدة بشكل مباشر أو غير مباشر من الجرائم، بما في ذلك، على سبيل المثال لا الحصر، 127271 بيتكوين (حوالي 15 مليار دولار).

تم تخزين ما يقرب من 127000 بيتكوين، العائدات والأدوات الخاصة بمخطط الاحتيال وغسيل الأموال لمجموعة برينس، سابقًا في محفظة عملات مشفرة غير احتجازية احتفظ فيها تشين تشي بالمفاتيح الخاصة وهي الآن تحت سيطرة الحكومة الأمريكية. يشعر مجتمع العملات المشفرة بالقلق بشأن ما إذا كانت 127000 بيتكوين التي تسيطر عليها الحكومة الأمريكية حاليًا مرتبطة بـ 127000 بيتكوين المسروقة من Lubian Pool، والتي كانت في السابق سادس أكبر تجمع لتعدين بيتكوين، في عام 2020. راجعت Golden Finance لائحة اتهام وزارة العدل الأمريكية وجمعت المعلومات الرئيسية على النحو التالي: 1. 25 محفظة بيتكوين، 127000 بيتكوين تكشف وثائق وزارة العدل الأمريكية أن هذه كان ١٢٧,٠٠٠ بيتكوين مُخزَّنًا في عناوين مُشفَّرة ضمن ٢٥ محفظة غير مُؤسَّسة يُديرها تشين تشي. علاوةً على ذلك، كان تشين تشي قد جمع هذا الكم الهائل من بيتكوين من خلال عمليات احتيال وغسيل أموال واسعة النطاق منذ عام ٢٠٢٠. وقد احتفظ تشين تشي شخصيًا بسجلات لكل عنوان محفظة والعبارات المُسهِّلة المرتبطة بالمفاتيح الخاصة. تظهر العناوين الـ 25 في الجدول أدناه: 2. تاريخان رئيسيان: 29 ديسمبر 2020 و22 يونيو 2024.

عند تتبع العناوين في الجدول أعلاه، وجد أنه بأخذ العنوان الأول 3Pja5FPK1wFB9LkWWJai8XYL1qjbqqT9Ye كمثال، في 29 ديسمبر 2020، تم نقل 20452 بيتكوين إلى هذا العنوان على دفعات. تم تقسيمها إلى عشرات أو مئات من عملات بيتكوين، ونُقلت إلى عناوين بيتكوين متعددة: alt="4o4zsK7NADbfn9DFYD2oBHaFyU1gIQXE6e3t0wGy.png">

نُقلت عملات بيتكوين في هذه العناوين (بأخذ العنوان الأول bc1qut988zlc9uhmczj4yz3d8c4xn8qdh2g7rymdzy في الصورة أعلاه كمثال، 105.7 قطعة) إلى عنوان جديد (34x7umj1KZRH94F1nvyF6MtXQoLgQ3swRd) في 22 يونيو 2024، ولم تُنقل منذ ذلك الحين. يتبع العنوان الأخير، 339khCuymVi4FKbW9hCHkH3CQwdopXiTvA، نفس النمط. ومع ذلك، في 29 ديسمبر 2020، تم نقل 1500 BTC إلى عنوان جديد دفعة واحدة. ثالثًا. كيف سيطرت حكومة الولايات المتحدة على 127000 BTC "المسروقة" من تجمع تعدين Lubian؟ جميع عناوين BTC المذكورة في القسم السابق تحمل علامة قراصنة Lubian على Arkham. كان يوم 29 ديسمبر 2020 هو اليوم الذي سُرقت فيه 127000 BTC من تجمع تعدين Lubian. وفقًا لـ Arkham Research، كان تجمع تعدين Lubian أحد أكبر تجمعات تعدين Bitcoin في العالم في عام 2020. في مايو 2020، شكلت قوتها الحاسوبية ما يقرب من 6٪ من إجمالي قوة حوسبة شبكة Bitcoin. في 29 ديسمبر 2020، تم اختراقه. كيف يمكننا تحديد ما إذا كان تجمع تعدين Lubian قد سُرق؟ وجدت Arkham Research أن كل عنوان مخترق تلقى معاملة برسالة OP_RETURN، حيث طلب LuBian من المخترق إعادة الأموال المسروقة. لإرسال هذه الرسائل، أجرت لوبيان 1,516 معاملة، استهلكت ما يقارب 1.4 بيتكوين. انظر تقرير جينس فاينانس السابق، "سرقة بيتكوين: كشف صادم بقيمة 14.5 مليار دولار: 120,000 بيتكوين، معلومات على السلسلة تكشف الحقيقة". ووفقًا لإعلان الحكومة الأمريكية، فإن 127,000 بيتكوين تابعة لمجموعة برينس تخضع حاليًا لسيطرة الحكومة الأمريكية. هذا يعني أن الحكومة الأمريكية سيطرت بالفعل على هذه الـ 127,000 بيتكوين بحلول 22 يونيو 2024 على أبعد تقدير.

كما وصفت وكالات الاستخبارات على السلسلة، عن طريق الخطأ، الحكومة الأمريكية بأنها مخترق لوبيان. إذن، كيف وصلت عملة بيتكوين (127,000 بيتكوين) التي كان يتحكم بها تشين تشي، مؤسس مجموعة برينس، إلى أيدي الحكومة الأمريكية؟ يمكننا التكهن بجرأة، وتشمل الاحتمالات، على سبيل المثال لا الحصر، الاحتمالات الأربعة التالية: 1. حصلت الحكومة الأمريكية على رمز تشين تشي قبل 29 ديسمبر 2020، ونقلت عملة بيتكوين إلى تجمع تعدين لوبيان في ذلك التاريخ، ثم عالجت الأمر في 22 يونيو 2024؛ 2. كتب تشين تشي وأدار قضية "سرقة تجمع تعدين لوبيان" في 29 ديسمبر 2020. بعد "السرقة"، حصلت الحكومة الأمريكية على رمز عنوانه الجديد، ونقلت عملة بيتكوين في 20 يونيو 2024. السؤال الجديد هو: كيف حصلت الحكومة الأمريكية على رمز العنوان؟ 3. هاجم أحد المقربين من تشين تشي تجمع تعدين لوبيان. ألقت الحكومة الأمريكية القبض على هذا الشخص لاحقًا. في 22 يونيو 2024، سيطرت الحكومة الأمريكية على بيتكوين، وأسقطت الشركة برمتها. 4. هاجم مخترق حقيقي تجمع تعدين لوبيان. ألقت الحكومة الأمريكية القبض على المخترق. 3. تتطلب تفاصيل القضية المزيد من الإفصاح من الحكومة الأمريكية.

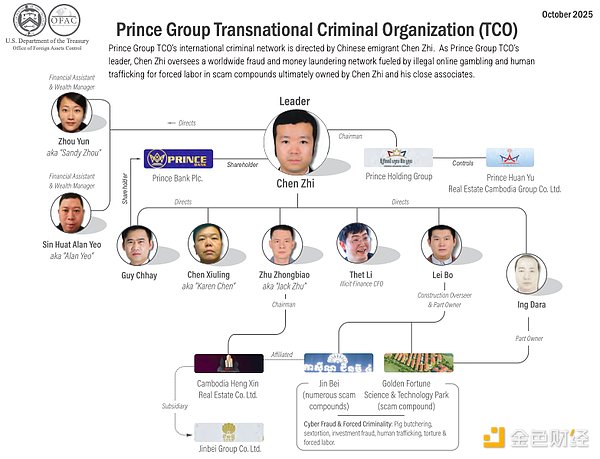

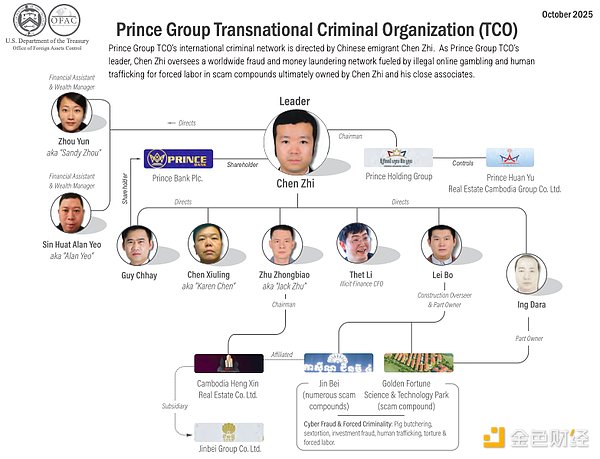

رابعًا: الأفراد والكيانات ذات الصلة بقضية "مجموعة برنس"

الهيكل التنظيمي للإدارة العليا لمجموعة برنس

وفقًا للائحة الاتهام الصادرة عن وزارة العدل الأمريكية، فإن الأفراد والكيانات المعنية هم كما يلي:

أ. تشين تشي: يحمل جنسية الصين وكمبوديا وفانواتو وسانت لوسيا وقبرص، وأقام في كمبوديا وسنغافورة وتايوان والصين والمملكة المتحدة.

ب. المتآمر المشارك 1: يحمل جنسية كمبوديا وفانواتو وقبرص وسانت كيتس، وأقام في كمبوديا وسنغافورة والمملكة المتحدة.

ج. المتآمر 2: مواطن من كمبوديا وقبرص، وكان يقيم سابقًا في سنغافورة والولايات المتحدة.

د. المتآمر 3: مواطن من الصين وكمبوديا، وكان يقيم سابقًا في الولايات المتحدة وأماكن أخرى.

هـ. المتآمر 4: مواطن ومقيم في كمبوديا.

و. المتآمر 5: مواطن ومقيم في هونغ كونغ، الصين.

ز. المتآمر 6: مواطن ومقيم في هونغ كونغ، الصين.

ح. المتآمر 7: مواطن ومقيم في سنغافورة.

ط. البورصة-1: بورصة للعملات المشفرة مقرها الصين.

ي. البورصة-2: بورصة عملات رقمية مقرها في سيشل.

ك. البورصة-3: بورصة عملات رقمية مقرها في الولايات المتحدة.

ل. البورصة-4: بورصة عملات رقمية مقرها في الولايات المتحدة.

م. منصة التداول-1: منصة تداول عبر الإنترنت. ن. المؤسسة المالية-1: مؤسسة مالية مقرها الولايات المتحدة، ودائعها مؤمنة من قبل مؤسسة التأمين على الودائع الفيدرالية (FDIC). س. مجموعة برنس: شركة قابضة مسجلة في كمبوديا تدير أكثر من 100 كيان تجاري في أكثر من 30 دولة حول العالم. تشين تشي هو مؤسسها ورئيسها. ص. شركة يون كي للوساطة العقارية المحدودة: شركة تابعة لمجموعة برنس، تعمل في المقام الأول في مجال التطوير العقاري. من عام 2020 تقريبًا حتى الوقت الحاضر، شغل الشريك 1 منصب رئيس مجلس إدارتها. س. مجموعة أوسم للاستثمار العالمي: شركة تابعة لمجموعة برنس، تعمل في المقام الأول في مجال الترفيه والضيافة والتطوير العقاري. من عام 2017 إلى عام 2022 تقريبًا، شغل المتآمر 2 منصب رئيس مجلس إدارتها. ص. Prince Real Estate Group وPrince Huan Yu Real Estate Group: شركتان تابعتان لمجموعة Prince، تعملان بشكل أساسي في مجال تطوير العقارات. من عام 2018 تقريبًا إلى عام 2024 على الأقل، شغل المتآمر 3 منصب رئيس مجلس إدارة مجموعة Prince Huan Yu Real Estate Group. س. Prince Bank: شركة تابعة لمجموعة Prince، تعمل بشكل أساسي في مجال الخدمات المالية. من عام 2015 تقريبًا إلى عام 2023 على الأقل، شغل المتآمر 4 منصب نائب رئيس مجلس إدارة Prince Bank. ت. Warp Data Technology Lao Sole Co., Ltd.: كيان مسجل في لاوس يدير مرافق تعدين البيتكوين. ش. Lubian: منظمة صينية لتعدين البيتكوين ولديها مرافق تعدين البيتكوين في مواقع مختلفة في جميع أنحاء آسيا، بما في ذلك الصين وإيران. ضد Future Technology Investment ("FTI"): كيان مسجل في جزر كايمان عمل فيه المتآمر 6 كمدير وموقع على حساباته المصرفية. ث. شركة أمبر هيل فينتشرز المحدودة ("أمبر هيل"): كيان مسجل في جزر فيرجن البريطانية، وكان الشريك 6 مديرًا وموقّعًا على حساباتها المصرفية. 10. شركة لاتيرال بريدج جلوبال المحدودة ("إل بي جي"): كيان مسجل في جزر فيرجن البريطانية، وكان الشريك 7، المرتبط بشركة إف تي آي وأمبر هيل، مديرًا لها. 11. شركة هينج سينج المحدودة ("شركة هينج سينج"): كيان مسجل في هونغ كونغ، الصين.

شبكة برينس جروب الإجرامية

تشير التقارير إلى أن عصابات الاحتيال في جنوب شرق آسيا تجذب الباحثين عن عمل من أكثر من 70 دولة دون علمهم، مما يجبرهم على العمل مع مجرمين نشطين لتنفيذ عمليات احتيال واسعة النطاق ومعقدة في كل ولاية قضائية تقريبًا حول العالم.

في كمبوديا ولاوس وميانمار وحدها، يُعتقد أن القوة العاملة المتورطة في الجرائم الإلكترونية تتجاوز 350 ألف شخص. تشير التقديرات إلى أن الإيرادات السنوية لعصابات الاحتيال في جنوب شرق آسيا تتراوح بين 50 و75 مليار دولار أمريكي. وهذا يجعل الاحتيال العابر للحدود الوطنية، بلا شك، أهم نشاط اقتصادي في منطقة ميكونغ الفرعية بجنوب شرق آسيا، حيث يعادل حجمه ما يقرب من نصف الناتج المحلي الإجمالي لأكبر الدول المضيفة له. تُعد صناعة الاحتيال في كمبوديا مربحة بشكل خاص، حيث تُقدر إيراداتها السنوية غير المشروعة بين 12.5 و19 مليار دولار. منذ عام 2015 تقريبًا، تورط تشين تشي ومسؤولون تنفيذيون في مجموعة برينس في عمليات احتيال استثماري بالعملات المشفرة وغيرها من المخططات الاحتيالية، محتالين على الضحايا حول العالم ومختلسين مليارات الدولارات. ولتنفيذ هذه المخططات، وجّه تشين تشي وشركاؤه مجموعة برينس لإنشاء وتشغيل "مجمعات احتيال للعمل القسري" في جميع أنحاء كمبوديا، مما أجبر العاملين في هذه المجمعات على ارتكاب عمليات احتيال واسعة النطاق. استغل تشين تشي وشركاؤه النفوذ السياسي في دول متعددة لحماية أنشطتهم الإجرامية، ورشوا مسؤولين حكوميين أجانب للتهرب من إنفاذ القانون. ثم قاموا بغسل عائدات الاحتيال عبر مؤسسات غسل أموال متخصصة وشبكة أعمال مجموعة برينس "التي تبدو شرعية ظاهريًا"، بما في ذلك المقامرة عبر الإنترنت وتعدين العملات المشفرة.

خامسًا: كيف تنفذ مجموعة الاحتيال في مجال الاتصالات عمليات الاحتيال

تتضمن لائحة اتهام وزارة العدل الأمريكية معلومات مستفيضة، توضح بالتفصيل كيفية عمل مجموعة الاحتيال في مجال الاتصالات في جنوب شرق آسيا.

تشين تشي هو مؤسس ورئيس مجلس إدارة مجموعة برينس. ووفقًا للموقع الإلكتروني الرسمي للمجموعة، تشمل "وحدات أعمالها الأساسية" في كمبوديا "مجموعة برينس العقارية، ومجموعة برينس هوانيو العقارية، وبنك برينس، ومجموعة أوشي العالمية للاستثمار". وتشارك هذه الوحدات، وغيرها من الكيانات التابعة لمجموعة برينس، في عدد من مجالات الأعمال المعلن عنها علنًا، بما في ذلك "تطوير العقارات، والخدمات المصرفية، والتمويل، والسياحة، والخدمات اللوجستية، والتكنولوجيا، والمطاعم، وأسلوب الحياة". تنبع أكبر أرباح مجموعة برينس من الأنشطة الاحتيالية غير القانونية التي يقودها تشين تشي ويسهلها مدراؤه الرئيسيون وشركاؤه (بما في ذلك المتآمرون من 1 إلى 7). تشمل هذه الأنشطة بشكل أساسي: 1. مجمعات الاحتيال. تتمتع مجموعة برينس بمكانة مهيمن في صناعة الاحتيال عبر الإنترنت المذكورة أعلاه. داخل هذه الصناعة غير المشروعة، يتم تهريب آلاف العمال المهاجرين الباحثين عن عمل في كمبوديا وأماكن أخرى إلى مجمعات الاحتيال، حيث يتم إجبارهم على الانخراط في عمليات احتيال استثمارية في العملات المشفرة وغيرها من الأنشطة الاحتيالية تحت التهديد بالعنف. تحتوي هذه المجمعات الاحتيالية على مساكن كبيرة محاطة بجدران عالية وأسلاك شائكة، تعمل فعليًا كـ "معسكرات عمل قسري". بتوجيه من تشين تشي، أنشأت مجموعة برينس وشغلت ما لا يقل عن 10 مجمعات احتيال في جميع أنحاء كمبوديا مخصصة لعمليات احتيال استثمارية في العملات المشفرة وغيرها من المخططات الاحتيالية، بما في ذلك: (أ) مجمع جينبي في سيهانوكفيل، كمبوديا، المرتبط بفندق وكازينو جينبي التابع لمجموعة برينس؛ (ii) حديقة جينفو للتكنولوجيا (المعروفة أيضًا باسم مجمع جينيون) في تشيريتوم، كمبوديا؛ و(iii) حديقة مانجو (المعروفة أيضًا باسم حديقة جينهونغ) في مقاطعة كامبونغ سبو، كمبوديا. شارك تشن تشي بشكل مباشر في إدارة هذه الحدائق الاحتيالية، واحتفظ بسجلات ذات صلة بكل حديقة، بما في ذلك سجلات تتبع الأرباح التي تحمل علامات واضحة على أنها عمليات احتيال "لقتل الخنازير". يُفصّل دفتر الأستاذ الذي يحتفظ به تشن تشي مخططات الاحتيال المختلفة التي تُدار في حديقة جينهونغ التابعة لمجموعة برينس، بالإضافة إلى المخططات المحددة المخصصة لكل مبنى وطابق داخل الحديقة. وشملت هذه المخططات "احتيال طلبات فيتنام"، و"احتيال الطلبات الروسية"، و"الحديث الأوروبي والأمريكي" (محادثات احتيالية)، و"حديث فيتنام"، و"حديث الصين"، و"حديث تايوان"، و"عمليات احتيال التجزئة عبر الإنترنت" (عمليات احتيال في مجال البيع بالتجزئة عبر الإنترنت). صمم تشن تشي وشركاؤه هذه الحديقة الاحتيالية لتعظيم الأرباح، وحرصوا شخصيًا على توفير البنية التحتية اللازمة "للوصول إلى أكبر عدد ممكن من الضحايا". على سبيل المثال، حوالي عام ٢٠١٨، حصل المتآمر الأول على ملايين أرقام الهواتف المحمولة وكلمات مرور الحسابات من أسواق إلكترونية غير قانونية؛ وحوالي عام ٢٠١٩، ساعد المتآمر الثالث في الإشراف على بناء حديقة جينفو. كما ترك تشين تشي نفسه وثائق تصف وتعرض "مزارع الهواتف" - وهي مراكز اتصال آلية تُستخدم لارتكاب عمليات احتيال استثمارية في العملات المشفرة وجرائم إلكترونية أخرى. وفصّلت الوثائق بناء منشأتين لـ"مزارع الهواتف": كل منهما مزود بـ ١٢٥٠ هاتفًا محمولًا قادرًا على التحكم في ٧٦ ألف حساب على منصة تواصل اجتماعي شهيرة.

بالإضافة إلى ذلك، تتضمن الوثائق الداخلية لمجموعة برينس تعليمات حول "كيفية بناء الثقة مع الضحايا" وتعليمات تشغيلية حول "كيفية تسجيل حسابات التواصل الاجتماعي بالجملة" (بما في ذلك تعليمات صريحة "باستخدام صور شخصية نسائية "أقل جمالًا" لضمان أن تبدو الحسابات أصلية").

في صيف عام 2022، تفاخر المتآمر الثاني بأنه في عام 2018، حققت مجموعة برينس ربحًا يوميًا متوسطًا يزيد عن 30 مليون دولار أمريكي من خلال مخططات احتيالية لقتل الخنازير وأنشطة غير قانونية ذات صلة. ٢. تعزيز المخطط الإجرامي عبر الرشوة والعنف: استغل تشن تشي وشركاؤه نفوذهم السياسي لإخفاء أنشطة احتيالية عن جهات إنفاذ القانون في دول متعددة. على سبيل المثال، دفع كبار المسؤولين التنفيذيين في مجموعة برينس رشاوى للحصول على تحذير مسبق من مداهمات جهات إنفاذ القانون لمواقع الاحتيال. علاوة على ذلك، كلف تشن تشي الشريك الثاني بالإشراف على مهام "السيطرة على المخاطر" في مجموعة برينس، والإشراف على سير التحقيقات ذات الصلة، وحماية مصالح مجموعة برينس من خلال "معاملات فاسدة" مع مسؤولي إنفاذ القانون الأجانب. احتفظ تشن تشي بدفاتر حسابات لرشاوى الموظفين العموميين، سجل أحدها "سداد مئات الملايين من الدولارات من الرشاوى والسلع الفاخرة لأفراد مرتبطين بمجموعة برينس". على سبيل المثال، تُظهر الدفاتر أنه في عام ٢٠١٩، اشترى الشريك الثاني يختًا بقيمة تزيد عن ٣ ملايين دولار لمسؤول حكومي أجنبي كبير. كما اشترى تشن تشي ساعات فاخرة بقيمة ملايين الدولارات لمسؤول حكومي أجنبي كبير آخر. في عام ٢٠٢٠، ساعد المسؤول تشين تشي في الحصول على جواز سفر دبلوماسي، استخدمه تشين تشي للسفر إلى الولايات المتحدة في أبريل ٢٠٢٣.

في إطار مهامه في "إدارة المخاطر"، عمل المتآمر الثاني "كمنفذ" لمجموعة برينس، محافظًا على هيمنتها في قطاع الاحتيال من خلال الفساد والعنف. على سبيل المثال، في يوليو ٢٠٢٤ تقريبًا، تواصل المتآمر الثالث مع تشين تشي بشأن "أفراد مرتبطين بمجموعة برينس يسرقون أرباح المجموعة غير القانونية"، مُشيرًا إلى أن "موظفًا ماليًا هرب بالأموال وحاول الاختباء"، وأخبر تشين تشي أنه "يجري اتخاذ إجراءات لاستعادة الأموال المسروقة"، ووعد بأنه "مهما حدث، سنجري تحقيقًا شاملًا. أتساءل إن كان لدى الزعيم (مشيرًا إلى تشين تشي) والمجموعة أي اقتراحات أو أساليب لمشاركتها... المافيا والحكومة مستعدتان لاتخاذ إجراءات وجعل أي شخص عبرة لغيره. أيها الزعيم، هل لدى المجموعة خبرة أو موارد ذات صلة؟" ردّ تشين تشي قائلاً: "عليك التواصل مع المتآمر الثاني بشأن هذه المسألة أولاً. احصل على جميع المعلومات أولاً، ثم قرر كيفية التعامل معها. تعرّف على مكان وجود هذا الشخص الحالي." بناءً على تعليمات تشين تشي، لجأ أفراد مرتبطون بمجموعة الأمير إلى العنف والإكراه بشكل متكرر لتحقيق "أهدافهم التجارية" وتنفيذ مخططاتهم الإجرامية. على سبيل المثال، ناقش شخص مرتبط بمجموعة الأمير مع تشين تشي مسألة "ضرب الأشخاص الذين "أثاروا الشغب" في الحديقة". وافق تشين تشي على خطة الضرب، لكنه أمر "بعدم ضربهم حتى الموت"، وأضاف: "يجب أن نراقبهم ونمنعهم من الفرار". مثال آخر هو أن تشين تشي ناقش مع المتآمر الرابع مسألة "عثور الشرطة على شخصين مفقودين في حديقة جينفو". أكد المتآمر الرابع لتشن تشي أنه سيتولى الأمر، لكنه اقترح عليه الاستعانة بـ"معارفه في الشرطة". (3) شبكة بروكلين: يستهدف مخطط الاحتيال الاستثماري لمجموعة برينس الضحايا حول العالم (بما في ذلك الضحايا في الولايات المتحدة)، ويُنفَّذ بمساعدة شبكة محلية تعمل لصالحها. من بينها شبكة تُسمى "شبكة بروكلين" تعمل في المنطقة الشرقية من نيويورك، وتساعد المحتالين في حديقة جينبي التابعة لمجموعة برينس على ارتكاب عمليات احتيال استثماري: يتواصل المحتالون ("المُقدِّمون") مع الغرباء عبر تطبيقات المراسلة الفورية المختلفة، مدّعين زورًا "الربح من الاستثمار في العملات المشفرة والعملات الأجنبية وغيرها من الأسواق"، مستدرجين الضحايا للاستثمار، ومعرّفينهم بمن يُسمّون "مديري الحسابات" لإدارة المعاملات. ثم يزوّد مديرو الحسابات الضحايا بمعلومات حساباتهم المصرفية لتحويل أموال الاستثمار، وينشئون لهم حسابات ومحافظ استثمارية وهمية على منصات التداول عبر الإنترنت عبر الهاتف المحمول، بما في ذلك "منصة التداول عبر الإنترنت 1". مع ذلك، لم تكن الحسابات المصرفية التي قدمها مديرو الحسابات للضحايا حسابات استثمارية، بل حسابات خاضعة لسيطرة شبكة بروكلين، وفُتحت بأسماء شركات وهمية في بروكلين وكوينز، نيويورك (مكاتبها في بروكلين وكوينز ومناطق أخرى من نيويورك). وبدلاً من استثمار أموال الضحايا كما وُعدوا، اختُلست أموالهم وغسلت من خلال هذه الحسابات وغيرها. علاوة على ذلك، تم التلاعب بـ"حسابات الاستثمار" التي أنشأها مديرو الحسابات للضحايا لتبدو وكأنها "تتزايد قيمتها الاستثمارية باستمرار"، رغم أنها في الواقع لم تكن كذلك. في البداية، كانت "القيمة الظاهرية" لمحافظ الضحايا ترتفع، مما يُضلل الضحايا ويُوهمهم بأن استثماراتهم مربحة، مما يشجعهم على مواصلة الاستثمار. علاوة على ذلك، كان مديرو الحسابات يتعاونون مع طلبات الضحايا الأولية لسحب مبالغ صغيرة من أموالهم الاستثمارية. ومع ذلك، عندما طلب الضحايا سحب مبالغ أكبر من منصات التداول، واجهوا العديد من العقبات - على سبيل المثال، كان مديرو الحسابات يرفضون عمليات السحب بسبب "رسوم المعاملات أو الضرائب أو الرسوم القانونية". في النهاية، توقف مدير الحساب والمُعرّف عن الرد على رسائل الضحايا، مما جعلهم غير قادرين على سحب معظم الأموال التي حوّلوها وفقًا لتعليمات مدير الحساب. في النهاية، أحالت شبكة بروكلين الأموال إلى المحتالين في حديقة جينبي التابعة لمجموعة برينس ومواقع أخرى عبر سلسلة من الحسابات، حيث جرى غسلها بشكل أكبر وتحويلها إلى مجموعة برينس ومديريها التنفيذيين. وشملت أساليب غسل الأموال تحويل عائدات الاحتيال عبر حسابات مصرفية لشركات وهمية، وتحويلها إلى USDT ثم تحويلها إلى شبكة معقدة من عناوين العملات الافتراضية غير الحاضنة، أو سحبها نقدًا لقطع مسار التدقيق (ثم استُخدمت النقود لشراء العملات المشفرة وتحويلها بنفس الطريقة). بين مايو 2021 وأغسطس 2022 تقريبًا، سهّلت شبكة بروكلين عمليات التحويل والغسيل الاحتيالية لمجموعة برينس لأكثر من 18 مليون دولار من أكثر من 250 ضحية في المنطقة الشرقية من نيويورك ومواقع أخرى في جميع أنحاء الولايات المتحدة. قام تشين تشي شخصيًا بمراقبة عناوين العملات الافتراضية التي تلقت عائدات الاحتيال، بما في ذلك أموال من ضحايا في الولايات المتحدة. على سبيل المثال، تُظهر السجلات التي احتفظ بها تشين تشي أنه في حوالي يونيو 2021، تم تحويل 100,000 دولار أمريكي إلى عنوان عملة افتراضية يبدأ بـ "0x77" (يُشار إليه فيما يلي باسم "عنوان 0x77"). في صيف العام نفسه، تلقى هذا العنوان أيضًا أموالًا مباشرة يمكن تتبعها إلى ضحية في كاليفورنيا ("الضحية 1"). على وجه التحديد، بين يوليو وأغسطس 2021، حوّل الضحية 1 أكثر من 400,000 دولار أمريكي من العملات المشفرة من حساب على منصة تداول عملات مشفرة شهيرة إلى عنوان يبدأ بـ "0x1e" (يُشار إليه فيما يلي باسم "عنوان 0x1e"). تم تحويل هذا المبلغ لاحقًا عبر عنوان يبدأ بـ "0x83" (يُشار إليه فيما يلي باسم "عنوان 0x83") إلى عنوان يبدأ بـ "0x34" (يُشار إليه فيما يلي باسم "عنوان 0x34"). بين يوليو وسبتمبر 2021، حوّل عنوان 0x34 أكثر من 350,000 دولار أمريكي من عملة USDT إلى عنوان 0x77 الذي يراقبه تشين تشي.

سادسًا: كيف تم غسل 127,000 بيتكوين؟

قام تشين تشي وشركاؤه بغسل أرباح مجموعة برينس غير المشروعة (بما في ذلك العملات المشفرة) عبر شبكة غسيل أموال معقدة. شملت هذه الأساليب الاستعانة بوكالات غسيل أموال محترفة والاستفادة من أعمال مجموعة برينس الخاصة (بما في ذلك المقامرة عبر الإنترنت وتعدين العملات المشفرة) لغسل الأموال. استُخدمت الأموال بعد ذلك في رحلات سفر فاخرة، وترفيه، وشراء ساعات فاخرة، ويخوت، وطائرات خاصة، وفيلات لقضاء العطلات، ومقتنيات فاخرة، وأعمال فنية نادرة (بما في ذلك لوحة لبيكاسو تم شراؤها من دار مزادات في نيويورك). وكالات غسيل الأموال المحترفة: تُسمى أحيانًا "بيوت المال" أو "بيوت المال" أو "بيوت الماء"، وقد تلقت هذه الوكالات عائدات احتيالية مختلسة من ضحايا أنشطة مجموعة برينس الاحتيالية، ثم أعادت الأموال إلى مجموعة برينس. ومن أساليب العمل الشائعة استلام عائدات احتيالية على شكل بيتكوين أو عملات مستقرة مثل USDT وUSDC، واستبدالها بعملات ورقية، ثم استخدام النقود لشراء بيتكوين "نظيفة" أو عملات رقمية أخرى. نسق تشين تشي هذا النشاط من غسيل الأموال بشكل مباشر، وناقش مع شركائه المتآمرين استخدام "البنوك غير القانونية" و"البنوك السرية". احتفظ تشن تشي أيضًا بوثائق تُشير صراحةً إلى "غسيل أموال بيتكوين" و"موظفي غسيل أموال بيتكوين". غسل الأموال من خلال "شركات وهمية": غسل تشن تشي وشركاؤه الأموال أيضًا من خلال "شركات وهمية" (شركات غرضها الوحيد هو غسل الأموال). كانت هذه الشركات خاضعة لسيطرة تشن تشي، والمتآمرين 1 و5 و6 و7، وأفراد آخرين مرتبطين بمجموعة برينس. وشملت هذه الشركات عشرات الشركات، بما في ذلك FTI وAmber Hill وLBG. استُخدمت FTI لغسل الأموال غير المشروعة (بما في ذلك من خلال WopData، ذراع التعدين لمجموعة برينس، كما هو موضح أدناه). في سجلات فتح حساب FTI المفتوح في المؤسسة المالية 1 في يناير 2019، ذكر المتآمر 6 أن أنشطة FTI التجارية شملت "التعدين وتداول الأصول الرقمية بأموالها الخاصة"، لكنه زعم زورًا أن مصدر دخل FTI هو "ثروة شخصية". علاوة على ذلك، قلّل المتآمر السادس تقدير حجم تداولات FTI الشهرية بشكل كبير في وثائق فتح الحساب نفسها، مُصرّحًا بـ "تقدير الإيداعات والسحوبات الشهرية بحوالي مليوني دولار لكل منهما". مع ذلك، أظهرت كشوف الحسابات أن حساب FTI لدى المؤسسة المالية 1 كان في الواقع يضم حوالي 28 مليون دولار من الإيداعات و27 مليون دولار من السحوبات في فبراير 2019. استخدمت أمبر هيل أساليب مماثلة، وفتحت حسابًا لدى المؤسسة المالية 1 أيضًا. في سجلات فتح الحساب لشهر مارس 2019، وصف المتآمر السادس أنشطة أمبر هيل التجارية بأنها "تجارة واستثمارات خاصة"، مُدّعيًا زورًا أن مصدر الدخل هو "ثروة شخصية"، وقلل أيضًا من حجم تداولاتها الشهرية بشكل كبير (مُصرّحًا بتقدير الإيداعات والسحوبات الشهرية بحوالي مليوني دولار لكل منهما). ومع ذلك، أظهرت كشوف الحسابات أن حساب أمبر هيل في المؤسسة المالية 1 كان يضم فعليًا حوالي 22.5 مليون دولار أمريكي من الودائع و21.8 مليون دولار أمريكي من السحوبات في فبراير 2020. غسل الأموال من خلال وحدات أعمال مجموعة برينس: قام تشين تشي وشركاؤه أيضًا بغسل الأموال من خلال وحدات الأعمال التشغيلية لمجموعة برينس، وخاصةً عمليات المقامرة الإلكترونية واسعة النطاق التي استمرت في العمل في دول متعددة حتى بعد حظر كمبوديا للمقامرة الإلكترونية في عام 2020. وللتهرب من إنفاذ القانون، أدارت مجموعة برينس عمليات المقامرة الخاصة بها من خلال "مواقع إلكترونية مراوغة" (نسخ محتوى الموقع على أسماء نطاقات وخوادم مختلفة). أشرف تشين تشي بشكل مباشر على عمليات المقامرة الإلكترونية لمجموعة برينس، وناقش مع آخرين غسل عائدات احتيال العملات المشفرة من خلال هذه العملية. كان الشريك 1 مسؤولاً عن إدارة رواتب عمليات المقامرة الإلكترونية، والاحتفاظ بسجلات رواتب الموظفين من عام 2018 إلى عام 2024، مع وضع علامة واضحة عليها: "رواتب الموظفين - يرجى الدفع بأموال نظيفة". غسل الأموال من خلال تعدين البيتكوين: قام تشين تشي وشركاؤه المتآمرون أيضًا بغسل الأموال باستخدام عائدات غير مشروعة لتمويل عمليات تعدين واسعة النطاق للعملات المشفرة، شملت شركة Wopu Data في لاوس، وفرعها في تكساس، وشركة Lubian في الصين. ولّدت هذه العمليات كميات كبيرة من "عملات بيتكوين نظيفة" لا علاقة لها بعائدات إجرامية. في مرحلة ما من عملياتها، أصبحت مجموعة تعدين Lubian سادس أكبر عملية تعدين بيتكوين في العالم. تفاخر تشين تشي أمام الآخرين بأن عمليات تعدين مجموعة Prince كانت "مربحة للغاية لعدم وجود تكاليف"، ففي النهاية، مُوّلت هذه العمليات بالكامل من أموال مسروقة من الضحايا. على سبيل المثال، بين نوفمبر 2022 ومارس 2023، تلقت شركة Wopu Data أكثر من 60 مليون دولار من شركة Hanson الوهمية، والتي استُخدمت أيضًا لدفع رواتب زوجة أحد كبار المسؤولين التنفيذيين في Aoshi Global وشراء سلع فاخرة بملايين الدولارات (بما في ذلك ساعة رولكس ولوحة بيكاسو المذكورة). قام تشين تشي وشركاؤه في المؤامرة بخلط "أموال غير مشروعة" بشكل منهجي مع "عملات رقمية مُعدّنة حديثًا" في محافظ مرتبطة بعمليات التعدين لإخفاء مصدر الأموال. غسل الأموال متعدد الطبقات: استخدم تشين تشي وشركاؤه في المؤامرة بشكل متكرر "غسل الأموال متعدد الطبقات" لإخفاء الأصول غير المشروعة لأرباح تشين تشي ومجموعة برينس. بتوجيه من تشين تشي، استخدم أفراد مرتبطون بمجموعة برينس (بما في ذلك المتآمران 5 و6، اللذان كانا مديري ثروات تشين تشي الشخصية) أساليب متطورة لغسل أموال العملات الرقمية، بما في ذلك "الرش" و"التحويل". تضمنت هذه الأساليب تقسيم كميات كبيرة من العملات الرقمية بشكل متكرر إلى عشرات المحافظ، ثم إعادة تجميعها في عدد قليل منها، دون أي غرض تجاري سوى إخفاء مصدر الأموال (انظر المثال أدناه للاطلاع على العملية المحددة). بعض هذه الأموال خُزِّنت في النهاية في محافظ على منصات تداول العملات المشفرة، مثل منصة التداول 1 ومنصة التداول 2، أو حُوِّلت إلى عملات ورقية وأُودعت في حسابات مصرفية تقليدية. أما الأموال الأخرى، بما فيها تلك التي غُسِّلت عبر عمليات تعدين مجموعة برينس، فقد خُزِّنت في محافظ عملات مشفرة غير خاضعة للوصاية، يديرها تشين تشي شخصيًا.

Weatherly

Weatherly